28 июня 2017

Более 50% атакованных шифровальщиком ExPetr (Petya) организаций — промышленные компании [обновлено]

Обновление от 29 июня 2017 года

После проведения детального анализа образцов ExPetr (Petya), использованных в данных атаках, эксперты «Лаборатории Касперского» полагают, что злоумышленники не смогут расшифровать данные — даже в тех случаях, когда пользователь заплатил выкуп. Пострадавшим стоит надеяться только на программы восстановления удалённых файлов и резервные копии.

Судя по всему, ExPetr намерено создавался с целью уничтожения файлов жертв, маскируясь под шифровальщика-вымогателя. Более подробная информация о причинах невозможности расшифровки файлов доступна здесь.

* * *

27 июня 2017 года множество компьютеров подверглись очередной волне атак вредоносной программы-шифровальщика.

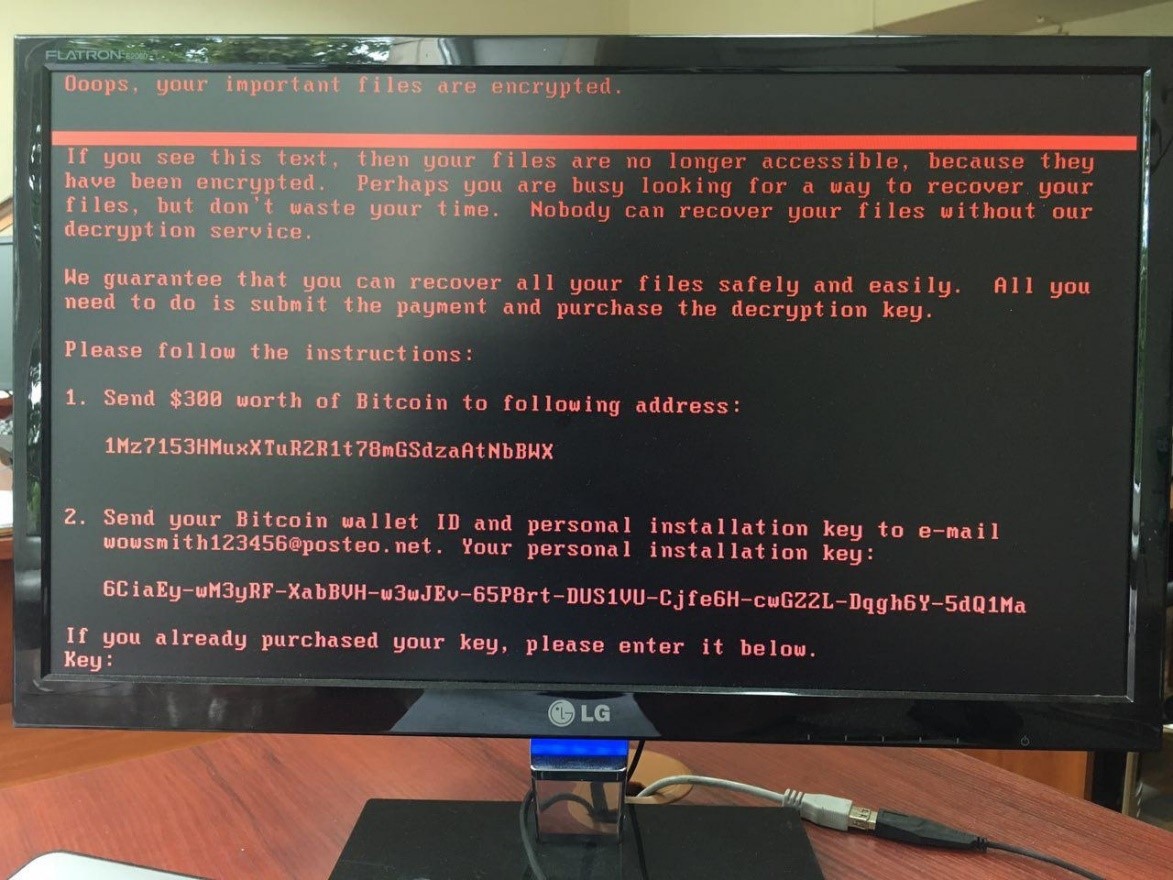

Экран заражённого компьютера с требованием выкупа

К концу дня большая часть заражений была зафиксирована в основном в России и на Украине.

Атаки вредоносной программы продолжались, и к утру 28 июня стало известно о заражениях компаний не только в странах Европы и США, но и в Азии.

Сначала СМИ сообщили, что шифровальщик, используемый в данных атаках, связан с нашумевшими вредоносными программами WannaCry и Petya. Однако, согласно полученным данным, это представитель нового семейства вредоносного ПО, которое по некоторым признакам похоже на PetrWrap (модификация Petya).

В настоящее время «Лаборатория Касперского» называет вредоносное ПО, используемое в данных атаках, «ExPetr».

Первичное заражение

Есть несколько возможных векторов атаки.

Cтало известно о заражении по крайней мере одного веб-сайта, который использовался для перенаправления на вредоносный файл (так называемый watering hole).

По некоторым данным, для заражения и запуска вредоносной программы на компьютере пользователя злоумышленники использовали механизм обновления сторонней украинской программы для электронного документооборота MEDoc.

Кроме того, нельзя исключить, что для первичного заражения злоумышленники использовали электронные письма с вредоносными вложениями или ссылками, то есть так называемый целевой фишинг.

Распространение по локальной сети

ExPetr (Petya) распространяется по локальной сети двумя способами:

- Попав на одну из машин организации, ExPetr начинает заражение других компьютеров внутри корпоративной сети, используя видоизмененные эксплойты EternalBlue и EternalRomance. Данные эксплойты были выложены в открытый доступ хакерской группой The Shadow Brokers 14 апреля 2017 года и получили широкую известность благодаря вредоносной программе WannaCry, заразившей при помощи EternalBlue десятки тысяч машин. Этот эксплойт использует уязвимость компонента SMB v.1, которой подвержены все непропатченные версии операционной системы Windows, начиная с XP. Для эксплуатации данной уязвимости необходима возможность установки подключения к удалённой машине по портам TCP 139 и 445.

- Вредоносная программа запускает саму себя на удаленных компьютерах локальной сети с помощью инструментария PsExec и WMI. При этом используются учетные данные текущего пользователя, полученные специальной программой наподобие Mimikatz, записанной в ресурсы вредоносной программы.

При распространении вредоносной программы в корпоративной сети файл вредоносной программы сохраняется на машине жертвы в директории ОС под именем perfc.dat.

Шифрование

Вредоносная программа перезаписывает MBR своим специальным загрузчиком, который выводит сообщение о выкупе, и шифрует файлы следующих форматов:

.3ds .7z .accdb .ai .asp .aspx .avhd .back .bak .c .cfg .conf .cpp .cs .ctl .dbf .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .kdbx .mail .mdb .msg .nrg .ora .ost .ova .ovf .pdf .php .pmf .ppt .pptx .pst .pvi .py .pyc .rar .rtf .sln .sql .tar .vbox .vbs .vcb .vdi .vfd .vmc .vmdk .vmsd .vmx .vsdx .vsv .work .xls .xlsx .xvd .zip

В данном списке присутствуют распространенные расширения файлов документов, архивов, писем, виртуальных машин, баз данных, бэкапов, а также расширения, ассоциированные с разработкой программ в среде Microsoft Visual Studio, программ на C, C++, C#, Python и PHP.

В данной вредоносной программе использованы криптостойкие алгоритмы шифрования. В частности, для каждого шифруемого файла генерируется индивидуальный ключ AES-128, который, в свою очередь, шифруется публичным ключом RSA-2048 злоумышленников. В настоящий момент ошибок в реализации шифрования и иных способов полностью восстановить зашифрованные файлы, к сожалению, не выявлено.

Особенности

Отметим один любопытный факт: если внимательно посмотреть на требование выкупа, можно заметить расстановку запятых, не характерную для носителей английского языка.

Заражения корпоративных сетей промышленных предприятий

Специалисты «Лаборатории Касперского» ранее неоднократно отмечали, что внимание злоумышленников за последние годы сместилось от обычных пользователей к организациям, и шифровальщики не являются исключением. Блокировка доступа к файлам, необходимым для ведения бизнеса, таким как базы данных, важные документы и т.д., позволяет злоумышленникам требовать большие суммы и получать выкуп чаще.

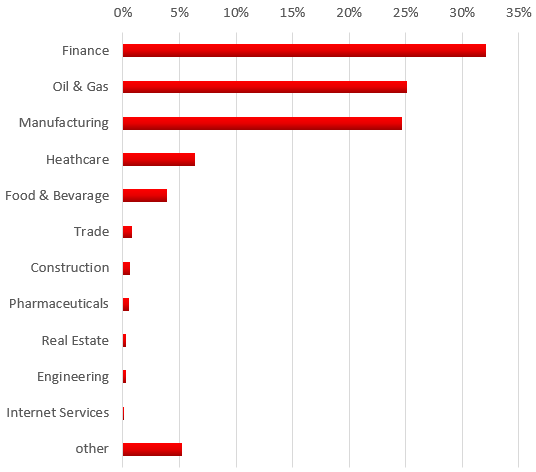

Особую угрозу подобные атаки представляют для предприятий, имеющих объекты критической инфраструктуры, поскольку активность вредоносного ПО может нанести вред производственному процессу. Мы видим среди атакованных вредоносной программой ExPetr (Petya) компаний множество промышленных предприятий. Среди них электроэнергетические, нефтегазовые, транспортные, логистические и другие компании.

Ниже представлено распределение мишеней атак ExPetr (Petya) по индустриям, согласно данным системы Kaspersky Security Network на 28 июня.

Распределение мишеней атак ExPetr по индустриям

По меньшей мере 50% атакованных компаний составляют компании, занятые в производстве и нефтегазовой промышленности.

Что делать

- Необходимо установить обновления ОС и прикладного ПО. Особое внимание обратить на установку обновлений MS17-010.

- Если есть возможность, необходимо отключить службу SMB v.1 или запретить передачу данных по портам TCP 139 и 445.

- Запретить запуск файлов с именем perfc.dat.

- Обратить внимание сотрудников на правила безопасной работы с электронной почтой и опасность открытия неизвестных вложений, в особенности исполняемых файлов.

- Проверить работоспособность системы резервного копирования информации.

IOCs и Yara правила доступны здесь.

Из-за того, что вредоносная программа использует стойкие криптографические алгоритмы шифрования, в настоящее время расшифровка файлов не представляется возможной. Наши эксперты изучают возможность создания инструмента-дешифратора, с помощью которого можно было бы расшифровать данные.

В настоящий момент специалисты «Лаборатории Касперского» следят за развитием ситуации, а также изучают образцы вредоносного ПО и другую информацию по данным атакам. Мы будем обновлять информацию по мере появления новых сведений.

Для пользователей «Лаборатории Касперского»:

Продукты «Лаборатории Касперского» детектируют данное вредоносное ПО с вердиктом:

UDS:DangerousObject.Multi.Generic Trojan-Ransom.Win32.ExPetr.a HEUR:Trojan-Ransom.Win32.ExPetr.gen

В большинстве случаев продукты «Лаборатории Касперского» успешно проактивно блокировали начальный вектор атаки данного шифровальщика с помощью поведенческого анализатора «Мониторинг системы» (System Watcher).

Поведенческий анализатор «Мониторинг системы» (System Watcher) детектирует это вредоносное ПО с вердиктом:

PDM:Trojan.Win32.Generic PDM:Exploit.Win32.Generic