30 марта 2022

Уязвимости в решении Текон-Автоматика: (без) ответственное раскрытие и масштаб бедствия

17 марта вышла статья, в которой исследователь Хосе Бертин (Jose Bertin) описал эксплуатацию целого ряда уязвимостей в решении компании Текон-Автоматика для различной автоматизации. После обнаружения статьи в публичном доступе мы тут же уведомили производителя и НКЦКИ.

Для начала попробуем разобраться в реальных масштабах произошедшего.

Уязвимые устройства, по заявлению компании Текон-Автоматика (опубликовано здесь), представляют собой медиа-конверторы и не имеют функциональности по управлению лифтовым оборудованием.

Первичная точка входа в оборудование Текон-Автоматики для дальнейшего развития атаки – пароли по умолчанию, которые указаны в документации производителя. Исследователь и сам ссылается на этот факт в своей статье.

Вторая проблема, которая была выявлена исследователем, — поднятие привилегий до наивысших (root) с использованием загрузки дополнительных плагинов через LUA-скрипты (CVE-2022-28223). Отметим, что данная функциональность доступна в меньшем количестве устройств, нежели было заявлено в статье.

Всего мы обнаружили 141 устройство, доступное из сети Интернет. По данным на вечер 25 марта 58% доступных устройств имели пароли по умолчанию, из них лишь половина имели функциональность загрузки плагинов, которую можно было бы использовать для дальнейшего поднятия привилегий.

По состоянию на 29 марта все устройства, доступные из сети Интернет, уже не имели паролей по умолчанию.

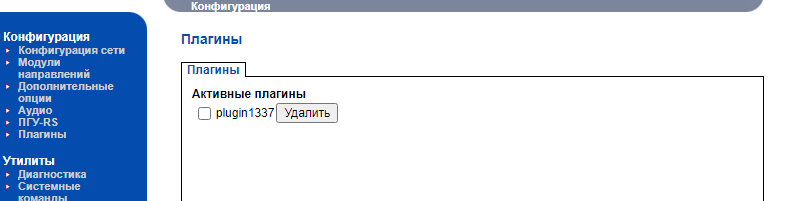

По нашим данным, не было обнаружено ни одной вредоносной атаки с использованием данного набора уязвимостей. Мы обнаружили контроллер, на котором, судя по всему, исследователь тестировал уязвимость с поднятием привилегий. Загруженный плагин имел название ‘plugin1337’, как и указано в статье исследователя.

Пароли по умолчанию являются распространенной ошибкой конфигурации промышленных устройств. Запуск HTTP-сервера из-под пользователя root — это распространенная архитектурная проблема. Обе эти слабости любят использовать специалисты по тестированию на проникновение и (к сожалению) злоумышленники.

Сам процесс раскрытия описанных уязвимостей вызывает большое количество вопросов с точки зрения этичности и профессионализма исследователя.

Процесс раскрытия уязвимостей должен быть ответственным, включать тесное взаимодействие с вендором и, возможно, с локальными регуляторами или командой какого-либо CERT’а. Такой подход позволяет снизить вероятность бесконтрольной эксплуатации уязвимости злоумышленниками. В данном случае этот подход не использовался — информация об уязвимостях появилась в публичном доступе, при этом исследователь не уведомил об обнаруженных уязвимостях даже вендора. Стоит отметить, что это далеко не первый случай безответственного разглашения со стороны исследователя: ранее он также раскрыл уязвимости в промышленном сетевом оборудовании одного вендора из Китая.

В текущей ситуации грамотный подход по раскрытию уязвимостей в системах промышленной автоматизации должен иметь наивысший приоритет. А на подобные случаи безответственного поведения следует реагировать не только журналистам, но и вендорам, командам по реагированию на компьютерные инциденты и локальным регуляторам в разных странах мира.

Команда Текон-Автоматики опубликовала рекомендации по проверке настроек безопасности. Также следует добавить, что всегда необходимо применять принципы «эшелонированной защиты», не забывать про обновления программного обеспечения и прошивок и следить за новостями и рекомендациями регуляторов.

Kaspersky ICS CERT выражает благодарность команде компании Текон-Автоматика за оперативную связь и работу по выявлению масштабов эксплуатации уязвимостей, а также команде НКЦКИ за оперативную координацию и совместную работу.