12 декабря 2022

Нестандартные методы проникновения в практике Red Team команд и в тактике злоумышленников

Не так давно мы записывали новый выпуск подкаста «Смени пароль» на Саяно-Шушенской ГЭС. Основной темой подкаста были киберугрозы для промышленных компаний, изменение ландшафта угроз и схожие темы. Гостями были представитель АвтоВАЗа Тимур Яруллин и Роман Лебедев из РусГидро.

Один из вопросов, который зацепил меня и засел в голове, – нестандартные атаки на крупный бизнес, в том числе и на промышленные предприятия. Когда этот вопрос был озвучен Александром Гостевым, который модерировал подкаст, я вспомнил про разбрасывание около входа на предприятие USB носителей с каким-либо зловредом «на борту». Саша заметил, что «это уже больше похоже на городскую легенду». Это заставило меня задуматься, я перебирал в памяти различные способы и трюки, которые мы применяли в работе Red Team команды и обнаруживали при расследовании инцидентов, или о которых я узнавал от коллег по цеху – в разговорах, из статей, отчётов и новостей.

И сегодня я хотел бы рассказать о нескольких трюках и некоторых приёмах получения первоначального доступа к удаленной системе, которые меня в своё время заинтересовали с точки зрения неожиданности и нестандартности подхода.

USB по почте

В самом начале 2022 года FBI выпустило оповещение о том, что с августа 2021 года группировка FIN7/Carbanak рассылает компаниям, связанным с логистикой, страхованием и компаниям, имеющим отношение к ВПК, вредоносные USB носители, при подключении которых к рабочим станциям (компьютерам) злоумышленники могли получить удаленный доступ при помощи установки вредоносного ПО. Метод давно известен, однако внимание привлекает то, что в данном случае вредоносные посылки отправлялись с использованием легитимных почтовых сервисов (United States Postal Service и United Parcel Service). Часть посылок была отправлена от имени Министерства здравоохранения и социальных служб США и сопровождалась письмами со ссылками на новые рекомендации касательно COVID-19.

В августе 2022 года стал известен случай, когда в Англии рассылались коробки с Microsoft Office Professional Plus, внутри которых было USB устройство.

При подключении этого USB носителя к компьютеру на экране пользователя высвечивалось сообщение о якобы заражении вредоносным ПО с просьбой немедленно связаться с технической поддержкой Microsoft по определенному номеру телефона. На самом деле этот номер принадлежал мошенникам. Далее мошенники подключались к компьютеру с помощью TeamViewer и получали полный доступ к данным на компьютере.

13 портовых друзей Оушена

Одним из самых захватывающих инцидентов с использованием внешних подключаемых устройств, на мой взгляд, стала атака на порт Антверпена 2011 – 2013 годов, про которую сообщил Европол в 2013 году.

Речь идет о действиях международной криминальной группировки, состоящей из граждан Нидерландов, Турции, стран Латинской Америки и других стран. Целью этой группировки, которую прозвали по названию популярного фильма «13 друзей Оушена» (Ocean’s Thirteen), была контрабанда наркотиков.

С технической точки зрения злоумышленникам необходимо было украсть информацию о местоположении контейнеров, в которых перевозились наркотики, и цифровой PIN-код, предъявив который водитель грузовика подтверждал права получателя контейнера и находящегося в нём груза. Украденные PIN-коды передавались группировке, занимающейся транзитом наркотиков на территории Голландии и Бельгии. После чего преступники снабжали своих водителей поддельными сертификатами и PIN-кодами доступа к контейнерам и отправляли их в порт для получения грузов до прибытия легального получателя.

Согласно официальному сообщению Europol от июня 2013 года, атака продолжалась около двух лет, начиная с июня 2011 года. Какое количество наркотиков было перевезено за этот период, точно неизвестно, но не меньше 2 тонн кокаина и 1 тонны героина. Помимо наркотиков в ходе проведенных рейдов полиции Бельгии и Нидерландов было изъято хакерское оборудование, а также оружие, бронежилеты и большие суммы денег.

На первом этапе в качестве вектора атаки использовался целевой фишинг для доставки вредоносного ПО авторизованному персоналу порта и транспортным компаниям. Для адресата это выглядело, например, как письмо со вложением, запрашивающее обновление Adobe Reader. Фишинговые письма рассылались с голландских IP-адресов. После заражения компьютеров жертвы вредоносное ПО использовалось для кражи данных аутентификации с целью последующего получения доступа к интересующим злоумышленников IT-системам.

Когда меры защиты, принятые атакованными организациями, перекрыли уже имеющийся канал кражи информации, злоумышленники перешли к новой тактике кражи PIN-кодов. Второй вариант начинался с хакерских атак на сайты портовых компаний. Таким образом преступники также пытались войти в систему, чтобы получить желаемую информацию.

Когда и эта тактика показалась злоумышленником неэффективной, был реализован третий вариант атаки. Как выяснилось в ходе расследования, в этих атаках ключевую роль сыграли достаточно известные в Бельгии высококвалифицированные эксперты кибербезопасности, «этичные хакеры», «лучшие пентестеры» и «IT-элита страны». Один из них имел уровень доступа National Secret / NATO Secret / EU Secret.

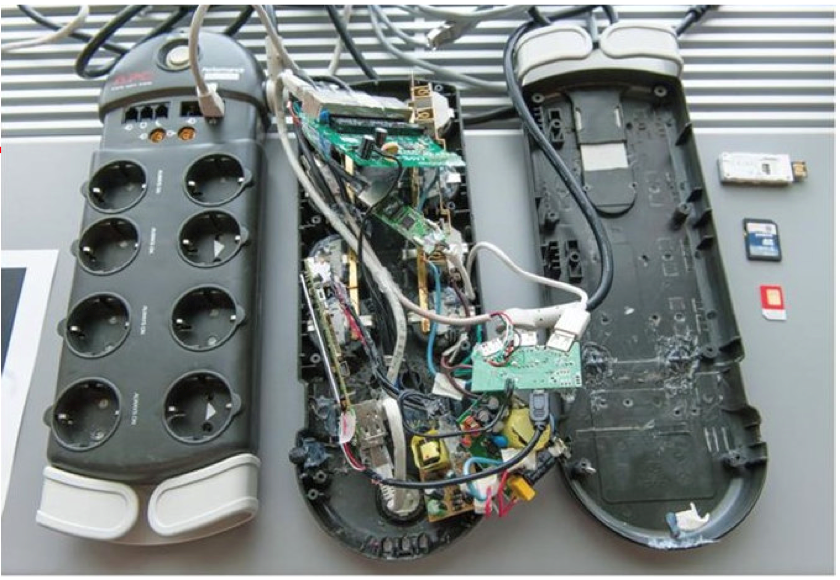

Члены преступной группировки физически проникли в офисы компаний и установили специальную аппаратуру для перехвата и передачи информации. Эта аппаратура включала в себя USB-регистраторы нажатия клавиш, которые были замаскированы под внешние жёсткие диски и USB-переходники для клавиатур и содержали внутри миниатюрные WiFi-передатчики.

С помощью таких перехватчиков преступники получали необходимые аутентификационные данные для доступа в системы, а также PIN-коды контейнеров. Для перехвата сетевого трафика использовались так называемые PWNIE-устройства, по функциональности похожие на KVM-переключатели, внутри которых были установлены Linux микро-компьютеры с хакерским ПО Metasploit.

Эти устройства переадресовывали сетевой трафик компаний через 3G-соединение. По мнению некоторых источников, это могло быть необходимо преступникам для подробного изучения процессов, чтобы в дальнейшем от простого наблюдения перейти к непосредственному управлению логистическими системами компаний в режиме реального времени.

Согласно crimesite.nl, используемые в ходе атаки вредоносные программы (троянцы и клавиатурные шпионы) отправляли информацию на сервер, расположенный в США. Бельгийские власти получили данные с этого сервера через запрос о правовой помощи. Содержание полученной информации указывало на непосредственное участие в атаках ряда людей из Латинской Америки. Некоторые из их имен связаны с латиноамериканскими фирмами по компьютерной безопасности, которые также мелькали в различных публикациях о хакерских скандалах в политике и среди организованной преступности в Колумбии.

Кроме того, в ходе обыска голландской квартиры одного из организаторов преступной группировки было найдено профессиональное шпионское оборудование: устройства блокирования работы полицейской прослушивающей аппаратуры и IMSI-перехватчики. Эти устройства выглядят как обычные ноутбуки с подключенной антенной, но функционально тождественны базовой станции сотовой связи. Они позволяют прослушивать любые разговоры по мобильной связи в определенном радиусе, в том числе разговоры полиции и других ответственных должностных лиц. Звонящий, как правило, не замечает, что его разговор прослушивается. IMSI-перехватчики очень ограниченно предоставляются полиции и спецслужбам. Ни бельгийские, ни голландские документы, доступные медиа, не раскрывают, для чего именно использовалось это оборудование, и использовалось ли оно непосредственно для атак на портовые компании.

Данный инцидент является одним из первых, зафиксированных и преданных широкой огласке случаев, когда «обычные» (не кибер-) преступники использовали кибератаку как средство для реализации преступления – доставки крупной партии наркотиков. Связь организованных преступных группировок и киберпреступников позволила вывести операцию – и с технической, и с организационной точки зрения – на новый уровень, близкий к тому, что доступен правительственным спецслужбам.

Дроны как доставка точки доступа

Начиная с 2013 года, когда частные дроны стали набирать популярность, появляются и примеры того, как их можно использовать для получения первичного доступа к компьютерным сетям.

В 2013 году исследователь Сэмми Камкар (Samy Kamkar) показал свою модификацию дрона, которая была оборудована Raspberry PI для перехвата других дронов, которые работают на основе Wi-Fi.

В 2015 году исследователи показали, как можно взломать беспроводные принтеры в офисном здании Сингапура. Исследователи из iTrust написали пару приложений, которые крали документы, поступающие на беспроводные принтеры без аутентификации. Далее эти приложения загрузили на смартфон Samsung, который предварительно прошел процедуру jailbreak, и прицепили этот телефон на дрон фирмы DJI.

В 2017 году другой исследователь, Наоми Ву (Naomi Wu), продемонстрировала свою версию дрона, которую можно использовать для получения доступа во внутренние сети атакуемого объекта путем компрометации Wi-Fi.

В октябре 2022 года специалист по информационной безопасности Грег Линарес (Greg Linares) рассказал уже о реальной кибератаке с использованием дронов на финансовую компанию в США. В ходе атаки использовались две модифицированные модели DJI Matrice 600 и DJI Phantom, оснащенные WiFi Pineapple, Raspberry Pi, набором аккумуляторов, карманным ноутбуком GPD, 4G-модемом и Wi-Fi устройством. Сам Грег Линарес отметил, что с похожими атаками уже сталкивался на практике.

Подкуп сотрудника

В 2020 году прогремела история попытки подкупа сотрудника завода Tesla с целью установки вредоносного ПО. Попытки подкупа инсайдера бывали и ранее, однако тут интересно то, что к такой тактике прибегла не какая-то связанная с государством APT, а, вероятнее всего, одна из групп, занимающихся кибервымогательством и продажей украденных данных.

Проблема инсайдерских угроз всегда была актуальна. Так, например, в 2020 году один из сотрудников General Electric украл более 8000 конфиденциальных документов компании за последние 8 лет, чтобы создать компанию-конкурента. И, как кажется, таких проблем в будущем может стать намного больше

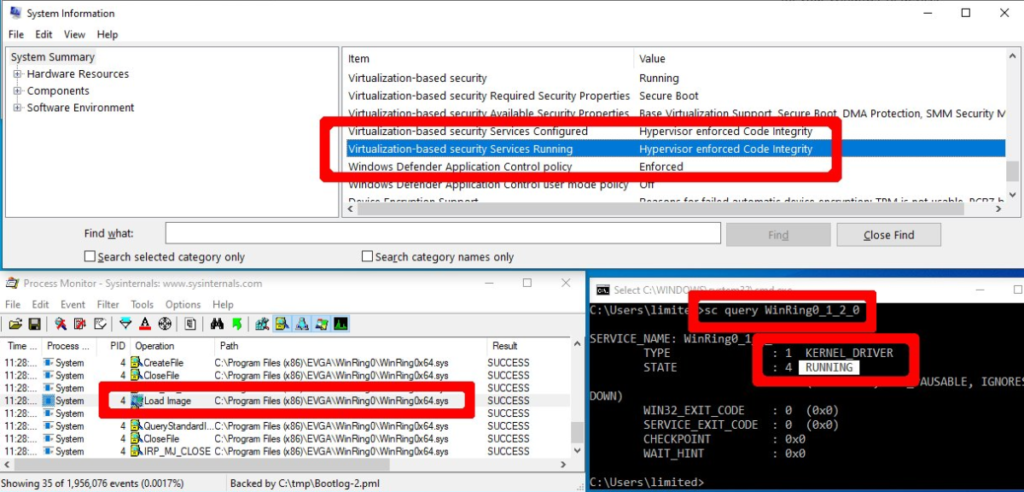

Атака через уязвимые драйверы

Интересным с точки зрения подхода является атака типа Bring Your Own Vulnerable Driver (BYOVD) – установка уязвимого драйвера на целевую систему в ходе развития атаки. Такой тип атаки сложен для обнаружения тем, что используется легитимный «доверенный» (и потому, как правило, менее тщательно проверяемый автоматическими защитными средствами) код с цифровой подписью, который имеет, к тому же, и высокие привилегии (работает на уровне ядра операционной системы). Интересно, что рекомендованный Microsoft способ блокировки используемых в атаках уязвимых драйверов с помощью технологии HVCI имеет большое количество недокументированных ограничений, таких как проблемы совместимости формата блок-листов и неработающее их автоматическое обновление средствами Windows Update, – всё это делает тактику эффективной для атакующих.

Интересные примеры такой атаки описаны в исследовании команды Eset, которые были представлены на конференции Virus Bulletin в 2022 году. APT группа Lazarus в конце 2021 года использовала технику BYOVD и уязвимый (CVE-2021-21551) легитимный и подписанный драйвер Dell. По сравнению с другими APT, использующими BYOVD, этот случай в своем роде уникален, поскольку группа использует достаточно сложный набор способов отключения интерфейсов мониторинга безопасности и техники изменения переменных ядра Windows и обратных вызовов (callbacks) ядра, которые ранее не были замечены в каком-либо другом вредоносном ПО.

Следует отметить интересную деталь: в недавнем расследовании, которое мы проводили, были обнаружены следы этой же техники с использованием того же уязвимого dbutil драйвера, но другой группой – APT428.

Sentinel LDK от Gemalto

Этот вектор атак мы обнаружили и испытали в нашей лаборатории в 2017-2018 годах. В некотором смысле он объединяет два из описанных выше векторов – установку на целевую систему уязвимого легитимного драйвера и нестандартное использование внешних подключаемых устройств. Наиболее интересно в этом векторе то, что подключаемое устройство не хранит в себе ни вредоносного, ни уязвимого легитимного кода, и его подключение служит лишь триггером для установки полнофункционального легитимного бэкдора из более чем легитимного источника. Мы очень рады, что пока не встретили использование этого вектора в реальных атаках. После исправления вендором обнаруженных нами уязвимостей прошло достаточно много времени, чтобы надеяться, что исправления дошли до подавляющего большинства уязвимых систем. Так что мы берём на себя смелость рассказать более открыто об одном из обнаруженных способов эксплуатации.

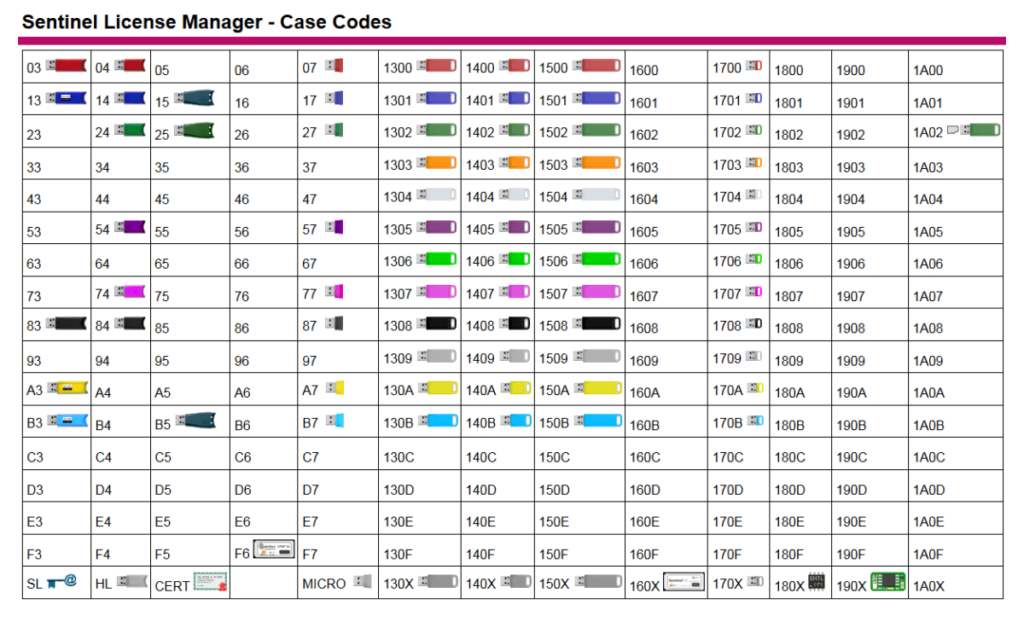

Давайте вспомним чуть подробнее наше исследование. Исследуемый продукт был программно-аппаратным комплексом, представляющим собой USB-носитель и набор драйверов и прикладного программного обеспечения, устанавливаемого на компьютер для работы с лицензионными ключами. USB-токен надо подключать к персональному компьютеру или серверу, на котором ПО требуется лицензия. Некоторые модели таких USB-токенов приведены в таблице ниже.

За все время исследований в этом менеджере лицензий мы обнаружили порядка 20 уязвимостей, и кроме классических уязвимостей – очень странную функциональность, которая позволяла провести эффективную атаку на целевую систему.

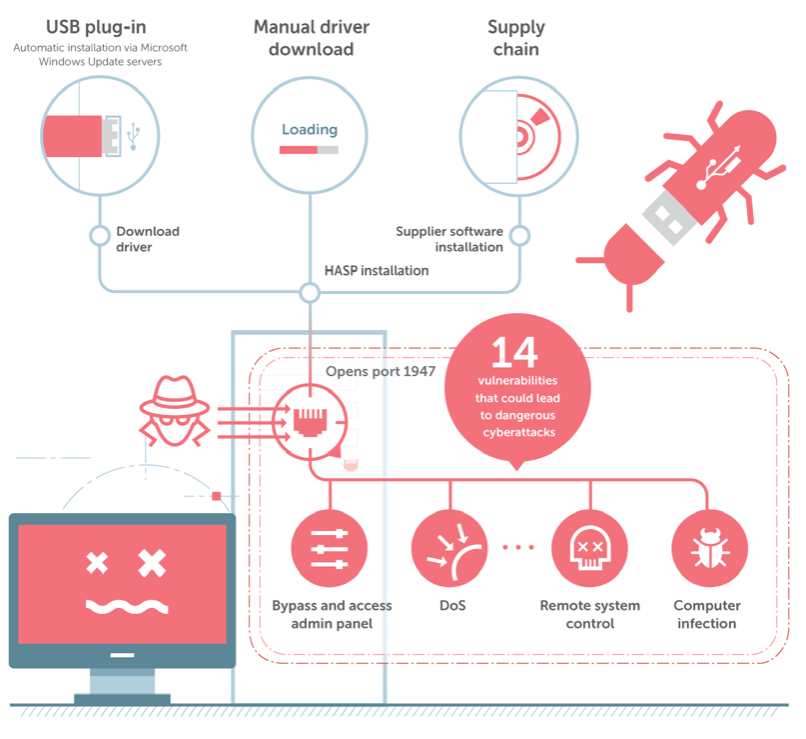

Суть атаки заключается в следующем:

- Атакующий должен подключить USB-токен к целевой системе под управлением ОС Windows, которая имеет доступ к сети Интернет. Компьютер, к которому производится подключение, может при этом быть заблокирован, и атакующему не требуется его разблокировать (нет необходимость знать пароль пользователя).

- Далее происходит автоматическая установка драйвера через Windows Update и службы, автоматически запускается процесс hasplms.exe с правами SYSTEM, открывается порт 1947. (В случае установки ПО Gemalto в составе установочного файла ПО третьей стороны или с сайта Gemalto порт 1947 также добавляется в исключения межсетевого экрана Windows.)

- После открытия порта 1947 атакующий по сети мог воспользоваться «плохо документированной API функцией», которая позволяла включать и выключать доступность web интерфейса. Через этот интерфейс можно менять различные настройки программной части решения.

- В том числе, открывалась возможность менять настройки внутреннего proxy-сервера для обновления языковых пакетов.

Интересный факт: классические защитные механизмы от бинарных уязвимостей (ASLR, Stack Cookie, Stack Canary и т.д.) были отключены разработчиками. И бинарные уязвимости в этих языковых пакетах давали злоумышленникам возможность удаленного выполнения произвольного кода с правами SYSTEM – без особых усилий.

- После изменения прокси-сервера, используя внутреннюю логику сервиса, можно получить NTLM-хеш пользователя, из-под которого запущен процесс hasplms.exe (SYSTEM).

Общая схема атаки приведена на рисунке ниже.

Весь функционал позволял атакующему скрытно получать удаленный доступ, выполнять произвольный код, а также скрывать свое присутствие. Всё, что было нужно для получения доступа к компьютеру, – подключить USB-токен одной из моделей, указанных в таблице выше, подождать пару минут – и отключить токен. Как уже было сказано, компьютер при этом даже может находиться в заблокированном режиме. Перед нами был легитимный функционал, имеющий все признаки бекдора.

Заключение

С улучшением периметровой защиты атакующие делают большую ставку на социальную инженерию и всё чаще будут искать нестандартные подходы для получения первичного доступа. Задача исследователей безопасности и разработчиков средств информационной безопасности – находить и изучать новые векторы атак и работать на опережение, придумывая и совершенствуя методы защиты от новых векторов, в том числе и тех, которые были опробованы только в лаборатории и ещё не встречались в реальных атаках.

Сотрудникам промышленных организаций, которые могут оказаться в фокусе внимания «продвинутых» категорий злоумышленников, также не стоит отставать, чтобы не стать лёгкой жертвой. Специалистам команд информационной безопасности требуется постоянно отслеживать изменения ландшафта угроз, изучать отчёты о результатах работы исследователей, организовывать и проводить обучение сотрудников не только азам кибербезопасности, но и способам противостояния возможным изощрённым и нестандартным подходам злоумышленников. Необходимо не только изучать «матчасть», но и нарабатывать практические навыки эффективного противостояния попыткам первоначального проникновения, получать опыт проактивного поиска и обнаружения угроз, сдерживания развития атаки и расследования инцидентов.

Надеюсь, что поток моих воспоминаний будет полезен не только мне – для тренировки памяти и переосмысления опыта, – но и читателям в качестве, возможно, источника идей, например, при разработке программы повышения осведомлённости сотрудников и при выборе поставщиков соответствующих тренингов и обучающих материалов.