06 августа 2018

APT-группировка RASPITE атакует промышленные предприятия

Компании Dragos опубликовала информацию об обнаруженной APT-группировке, названной RASPITE. Исследователи Dragos сообщили, что эта преступная группа проявляет активность с 2017 года и атакует промышленные предприятия в США, а также в странах Европы, Ближнего Востока и Восточной Азии.

Пока деятельность RASPITE сосредоточена на получении доступа в сети электроэнергетических предприятий и не демонстрировала возможности нарушения работы АСУ ТП.

Согласно данным исследователей Dragos, для получения первоначального доступа к целевым сетям RASPITE использует атаки типа watering hole. Злоумышленники встраивают на сайты, посещаемые потенциальными жертвами, специальные ссылки на ресурсы, которые вызывают SMB-соединения, и похищают учетные данные пользователям. Затем с помощью скриптов злоумышленники разворачивают на атакуемой системе вредоносную службу, которая обращается к инфраструктуре, управляемой RASPITE, и предоставляет им контроль над скомпрометированным компьютером.

По заявлению компании Dragos, активность RASPITE во многом соответствует группировке Leafminer, о которой Symantec ранее опубликовала собственный отчет.

В своем отчете Symantec приводит данные о преступной деятельности Leafminer в отношении государственных организаций и коммерческих предприятий на Ближнем Востоке. Известно, что жертвами группировки стали компании в Азербайджане, Израиле, Ливане и Саудовской Аравии.

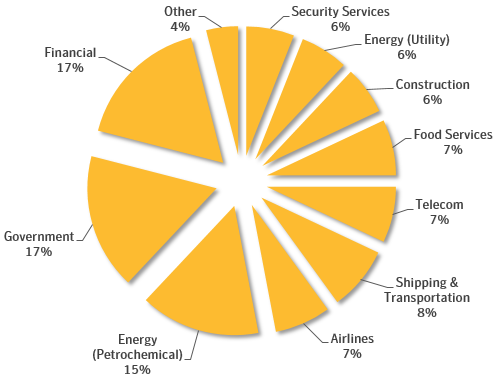

При расследовании эксперты Symantec выявили список из 809 целей, которые сканировались группировкой. Список написан на языке фарси, используемом в Иране, и все цели сгруппированы по отрасли и географическому местоположению. Среди целевых сфер деятельности — энергетика, государственный сектор, финансы, траспорт и другие. Целевые страны включают Саудовскую Аравию, ОАЭ, Катар, Кувейт, Бахрейн, Египет, Израиль и Афганистан.

Рисунок 1 – Распределение целей Leafminer по отраслям (Источник: Symantec)

Для реализации своих атак злоумышленники используют различные общедоступные и специально разработанные инструменты, эксплойты, тактику watering hole и перебор по словарю. В арсенале Leafminer имеется известный эксплойт EternalBlue, а также модифицированная версия широко распространенной программы Mimikatz.

Эксперты Symantec предполагают возможную связь группировки с Ираном, однако прямых доказательств этому нет.