19 октября 2018

Новое вредоносное ПО GreyEnergy атакует промышленные сети

Исследователи компании ESET обнаружили ранее неизвестное вредоносное ПО, которое использовалось при целенаправленных атаках преимущественно на промышленные сети различных организаций в Центральной и Восточной Европе. Новая вредоносная программа и преступная группировка, стоящая за этими кибератаками, получили название GreyEnergy. В основном активность GreyEnergy направлена на энергетические компании, предприятия транспорта и организации других отраслей, связанных с критической инфраструктурой.

В ходе анализа GreyEnergy специалисты ESET выявили концептуальное сходство нового вредоносного ПО со зловредом BlackEnergy, который использовался в атаках на украинские энергосети в 2015 году. По мнению исследователей ESET, есть основания предполагать возможную связь группировки GreyEnergy с деятельностью преступной группы TeleBots, известной в связи со многими разрушительными атаками, включая атаки с использованием вредоносного ПО NotPetya и BadRabbit в 2017 году.

Исследователи ESET отслеживали деятельность группы GreyEnergy в течение нескольких лет. Впервые вредоносное ПО GreyEnergy было замечено в конце 2015 года при атаке на энергетическую компанию в Польше. Самый недавний случай использования GreyEnergy зафиксирован в середине 2018 года.

Вредоносная программа GreyEnergy имеет модульную архитектуру, что позволяет атакующим использовать различный функционал ПО, подключая при необходимости соответствующие DLL-библиотеки:

| Название модуля | Функциональность модуля |

| remoteprocessexec | Внедрение PE бинарного файла в удаленный процесс |

| Info | Сбор информации о системе, логах событий, SHA-256 вредоносных файлов |

| File | Операции с файловой системой |

| Sshot | Снятие скриншотов |

| keylogger | Сбор нажатых клавиш |

| passwords | Сбор сохраненных паролей с различных приложений |

| mimikatz | Программа Mimikatz для сбора учетных данных Windows |

| Plink | Программа Plink для создания SSH туннелей |

| 3proxy | Программа 3dproxy для создания прокси |

В некоторых случаях вредоносные модули скачиваются с сервера управления и подгружаются напрямую в память без сохранения.

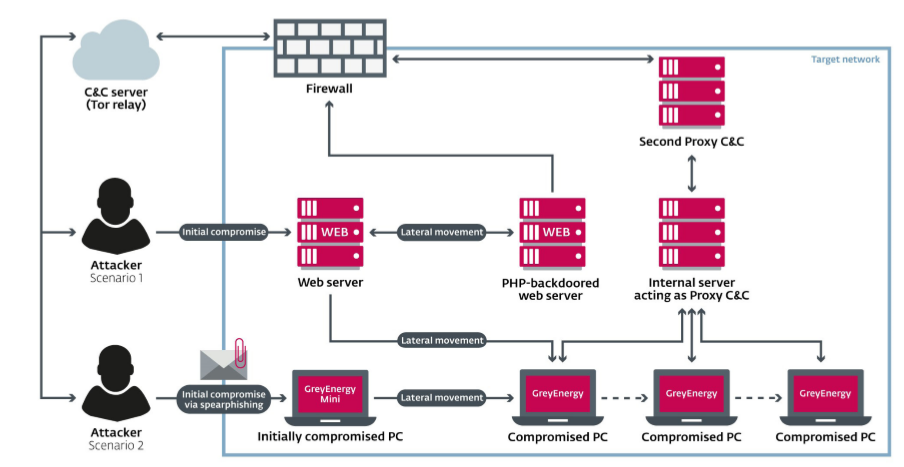

Основными векторами заражения GreyEnergy являются фишинговые почтовые сообщения и компрометация публичных веб-сервисов компаний с целью дальнейшего проникновения во внутреннюю сеть.

Основные сценарии атаки GreyEnergy (Источник: ESET)

GreyEnergy позволяет атакующим собирать учетные данные пользователей, в том числе для проникновения в индустриальные системы и сети, используемые для управления промышленными процессами. Кроме прочего, группировка применяет общедоступные инструменты, такие как Mimikatz, PsExec, WinExe, Nmap и пр. для осуществления вредоносной деятельности в сетях.

В ходе исследований специалистами ESET также были обнаружены образцы GreyEnergy, подписанные действительным цифровым сертификатом, который, скорее всего, был похищен у тайваньской компании, производящей промышленное оборудование.

Источник: ESET