17 апреля 2020

Новые атаки вымогателей на промышленные предприятия

В ночь с 7 на 8 апреля атаке вымогателя подверглась компания DESMI, датский производитель насосных решений для судов и промышленности. Какая вредоносная программа была использована для атаки не сообщается.

Согласно официальному заявлению, в результате атаки пострадали информационные системы коммуникаций, включая систему электронной почты, которые были временно отключены. К 14 апреля работоспособность этих систем удалось восстановить. ERP-система и финансовые системы не пострадали, поэтому производственные объекты в Китае, Индии, Америке и Дании продолжили свою работу в обычном режиме лишь с незначительными помехами.

Руководство компании заявило, что не планирует выплачивать выкуп за восстановление данных. Также компания предполагает, что в результате атаки могла произойти кража данных из информационных систем, которыми попытаются злоупотребить злоумышленники.

Компания сообщила об инциденте властям и полиции Дании и привлекла для его расследования внешних экспертов.

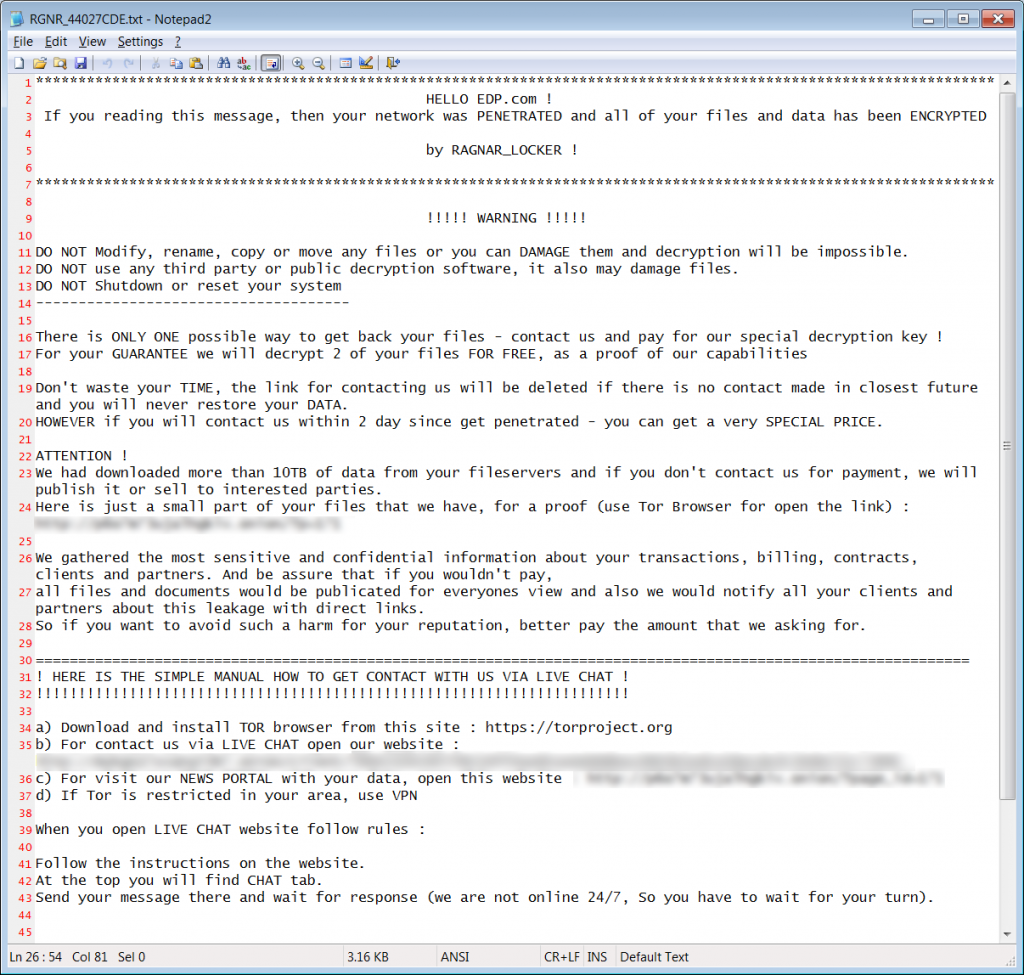

14 апреля стало известно о еще одной атаке вымогателя. Жертвой атаки стала крупная португальская энергетическая компания (Energias de Portugal (EDP). В результате атаки с использованием вредоносной программы Ragnar Locker системы компании были зашифрованы. Помимо этого, киберпреступники утверждают, что прежде чем зашифровать данные, они украли 10 Тб конфиденциальных файлов компании и теперь угрожают опубликовать их, если не будет уплачен выкуп в размере 1580 BTC (что на данный момент составляет примерно 10,9 млн. долларов).

Подобный метод вымогательства, когда помимо шифрования файлов преступники угрожают опубликовать украденные данные, стал использоваться различными операторами вредоносного ПО с конца 2019 года. Первыми этот метод стали применять операторы шифровальщиков Maze и Sodinokibi (REvil).

В качестве доказательства того, что преступники действительно обладают конфиденциальной информацией EDP, операторы Ragnar Locker опубликовали часть украденных данных, в том числе содержащую имена и пароли от учетных записей сотрудников.

Согласно записке с требованием выкупа, злоумышленники также обладают конфиденциальной информацией о выставленных счетах, договорах, транзакциях, клиентах и партнерах.

Особое внимание в тексте записки обращает на себя приветствие: оно содержит имя атакуемой компании. Проанализировав различные образцы шифровальщика, мы пришли к выводу, что весь текст записки с требованием выкупа формируется индивидуально для каждой жертвы, в том числе часть с описанием украденных данных. Это означает, что исполняемый файл вредоносной программы, содержащий записку, формируется злоумышленниками уже в процессе проведения атаки.

Другой особенностью Ragnar Locker является тот факт, что перед шифрованием файлов вредоносная программа проверяет язык интерфейса операционной системы. В случае, если Ragnar Locker запущен на системе, которая имеет локализацию, специфичную для некоторых стран бывшего СССР, работа шифровальщика завершается.

Исходя из того, что атаки с использованием Ragnar Locker являются таргетированными, можно предположить, что злоумышленники используют типичные для этого класса атак методы проникновения в сеть предприятия: тщательно подготовленные фишинговые письма, подбор аутентификационных данных к учетным записям пользователей для подключения через RDP, а также эксплуатация уязвимостей на системах, подключенных к сети Интернет, или на веб-сервере организации.

После заражения первого компьютера в организации злоумышленники начинают разведку внутри сети предприятия с целью поиска и заражения наиболее критически важных систем с точки зрения бизнес процессов. На этом этапе также осуществляется кража конфиденциальных данных организации-жертвы.

После запуска вредоносная программа удаляет все теневые копии Windows, чтобы усложнить восстановление данных. Кроме того, Ragnar Locker завершает работу ряда процессов, включая процессы баз данных и средств резервного копирования для беспрепятственного шифрования файлов, а также антивирусных решений в целях самозащиты.

Для того, чтобы работа вредоносной программы не привела к выходу системы из строя, шифрованию не подвергаются файлы, необходимые для загрузки системы, а также файлы в системных директориях и директориях браузеров.

Расширение каждого зашифрованного файла меняется на .rgnr_<%random7%>, где <%random7%> — случайная последовательность, состоящая из 7 символов. По завершению процесса шифрования пользователю демонстрируется сообщение с требованием выкупа, описанное выше. В зависимости от версии вредоносной программы, пользователю могут быть предложены следующие каналы связи с злоумышленниками: написать письмо на указанный email адрес, использовать канал в мессенджере TOX либо использовать онлайн-чат на указанном веб-сайте.

Источники: DESMI, BleepingComputer