02 декабря 2016

Управление безопасностью критической инфраструктуры в странах по всему миру

Системы критической инфраструктуры (КИ) представлены в первую очередь многообразием физических средств — дороги, предприятия, строения, трубопроводы. Но кроме них, неотъемлемой частью КИ являются информационные ресурсы и телекоммуникационные сервисы в объединяющем их киберпространстве [1]. Это размывает область ответственности и обязанностей, касающихся обеспечения безопасности КИ.

Процессы защиты КИ вовлекают большое количество участников, в том числе таких, которые до этого момента не имели опыта взаимодействия друг с другом.

Эффективность и своевременность взаимодействия сторон, ответственных за аспекты безопасности КИ, необходимы для оперативной обработки инцидентов и предотвращения существенного ущерба. А в долгосрочной перспективе, развитие процедур управления этим взаимодействием способствует укреплению потенциала безопасности КИ.

Это исследование направлено на рассмотрение подходов к управлению кибербезопасностью КИ и оценку зрелости механизмов этого управления в странах по всему миру. Конечной целью является идентификация пробелов в защите критических ресурсов на стратегическом уровне и способов устранения этих пробелов.

Роль взаимодействия государственного и частного сектора в защите критической инфраструктуры

Специфика различных областей, относимых к КИ, нуждается в особом внимании при обеспечении безопасности. Для каждой конкретной области применяемые меры защиты должны соответствовать целям безопасности, часто отличным от конфиденциальности, целостности или доступности информационных ресурсов. Кроме того, часто набор мер защиты корректируется в соответствии с ограничениями физических ресурсов и процессов, или требованиями функциональной безопасности. Во многих случаях это требует тесного сотрудничества регулирующего ведомства, специалистов, ответственных за проведение мер защиты, и представителей конкретных предприятий.

Особенно актуальна проблема организации такого взаимодействия для частных предприятий. Программы партнёрства государственного и частного секторов в области кибербезопасности КИ направлены на решение именно этой проблемы.

Наличие зрелых механизмов управления кибербезопасностью на государственном уровне обеспечивает текущие нужды безопасности каждой области КИ, учитывая её конкретные ограничения, и способствует безопасному развитию всех областей в долгосрочной перспективе.

В связи с этим интересно проследить и сравнить индикаторы зрелости управления кибербезопасностью на государственном уровне, например, с использованием исследований [2], [3].

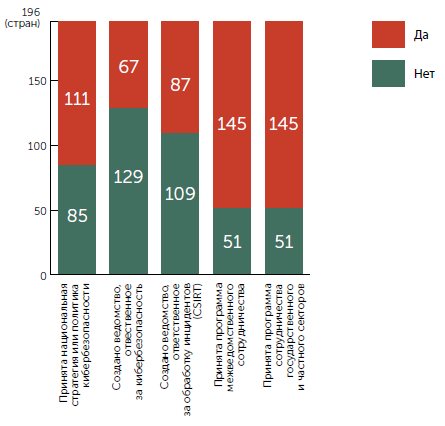

Мы проанализировали профили по киберблагополучию МСЭ (Международный союз электросвязи) [2] для 196 стран. Для ориентировочной оценки зрелости механизмов управления кибербезопасностью были рассмотрены следующие меры, реализуемые на государственном уровне:

- Имеется ли официально принятая стратегия или политика кибербезопасности?

- Создано ли официальное ведомство, ответственное за обеспечение кибербезопасности?

- Создано ли официальное ведомство, ответственное за уведомление и обработку инцидентов кибербезопасности (национальный CSIRT)?

- Имеется ли официально принятая программа межведомственного сотрудничества в области кибербезопасности?

- Имеется ли официально принятая программа сотрудничества государственного и частного секторов в области кибербезопасности?

Доли стран, реализующих каждую из этих мер, показана на рисунке 1.

Рис. 1. Индикаторы различных аспектов управления кибербезопасностью на национальном уровне в странах по всему миру

Сочетание этих параметров определяет уровень зрелости управления кибербезопасности для государства.

Тем не менее тип стратегии управления кибербезопасностью КИ определяется не одним или несколькими из этих параметров, а ролью официально ответственного за национальную кибербезопасность ведомства в процессе реализации мер защиты критических ресурсов от кибератак.

В компетенцию официального ведомства, как правило, входят следующие обязанности:

- Управлять деятельностью по обеспечению кибербезопасности на государственном уровне

- Обеспечивать взаимодействие между ведомствами, интересы которых затрагиваются вопросами кибербезопасности

- Принимать подзаконные нормативно-правовые акты, направленные на регулирование мер киберзащиты

- Предоставлять критерии идентификации и идентифицировать жизненно важные системы

- Определять необходимый набор технических мер защиты для каждой области

- Описывать и по возможности поддерживать процессы кибербезопасности (такие как уведомление об инцидентах)

- Реализовывать оценку кибербезопасности систем и сертификацию продуктов киберзащиты согласно установленным критериям

- Способствовать взаимодействию государства и частного сектора в области кибербезопасности

Исследование практик управления кибербезопасностью КИ с точки зрения взаимодействия государства и частного сектора выявило три основных типа стратегии этого управления, рассмотренные далее. Как правило, выбор той или иной стратегии определяется ходом совместного развития регулирующих и исполнительных органов в области обеспечения национальной безопасности, кибербезопасности и отдельных областей КИ.

Своевременное внимание к особенностям стратегии и присущим ей недостаткам способно обеспечить эффективное управление безопасностью КИ. Приведённое далее сравнение типов стратегии направлено на определение этих недостатков и способов их устранения.

Главное управление

Это изначально централизованный подход. Существует главное управление — государственный орган или департамент, единолично ответственный за обеспечение кибербезопасности. Остальные ведомства могут консультировать этот департамент или участвовать в деятельности, связанной с обеспечением кибербезопасности, но не оказывают решающее влияние на регулирование этой деятельности. Подход реализуется, например, в Германии, Италии, Чехии, Эстонии.

Меры обеспечения безопасности хорошо документированы и обычно равно применяются ко всем областям, подпадающим под ответственность управления, за исключением явно оговоренных исключений.

Главное управление занимается вопросами кибербезопасности на государственном уровне, и, как правило, также несёт ответственность за защиту критической инфраструктуры от кибератак. С этой целью оно формулирует директивы и рекомендации, действующие в соответствии с требованиями законодательства, устанавливает сертификационные требования, разрабатывает соответствующие руководящие документы и поддерживает долгосрочные государственные программы (такие, как программа UP Kritis в Германии [4]).

Такой централизованный подход закреплён Стратегией Кибербезопасности Германии: «Защита важнейших информационных инфраструктур является приоритетом кибербезопасности. Они являются центральным компонентом почти всех критических инфраструктур и приобретают всё большее значение. Общественность и частный сектор должны создать усовершенствованную стратегическую и организационную основу для более тесной координации на основе интенсивного обмена информацией» [5]. Федеральное ведомство по вопросам информационной безопасности (BSI) является главным органом, ответственным за защиту важнейших информационных инфраструктур на федеральном уровне. Его деятельность контролируется Федеральным министерством внутренних дел. В то время как критическая защита инфраструктуры рассматривается как сетевой задачи с участием различных органов на различных уровнях, все соответствующие программы и инициативы кибербезопасность координируются BSI [3].

В Чехии основным органом является Управление Национальной Безопасности (NSA), который отвечает за кибербезопасность, а также защиту классифицированной информации, управление допусками безопасности и управление криптозащитой. Защита критической инфраструктуры осуществляется Национальным центром кибербезопасности, который является неотъемлемой частью Управления. В случае значительного инцидента кибербезопасности, Управление выступает в качестве ведущего полномочного органа, координирующего работу прочих ведомств по обработке этого инцидента (включая различные государственные и частные CSIRT). Соответствующие субъекты могут быть связаны решениями Управления Национальной Безопасности в случае чрезвычайного положения, а также при работе по устранению угрозы кибербезопасности или её последствий. Управление поддерживает операторов КИ в случае чрезвычайных ситуаций и при необходимости обеспечивает расследование инцидентов. [3]

Некоторые страны не имеют специального регулятора в сфере кибербезопасности, но взамен наделяют официальный CERT или CSIRT широкими полномочиями по поддержке безопасности в национальном киберпространстве. Одним из примеров является Латвия. Его национальный CSIRT (Институт реагирования на инциденты безопасности информационной технологии Латвийской Республики — CERT.LV) разделяет координирующую роль со службой государственной безопасности, Бюро по защите Конституции, в рамках Министерства обороны. Эти органы сотрудничают в области оценки и управления текущими ИТ рисками для КИ. Бюро по защите Конституции имеет право проверять персонал, связанный с обеспечением функционирования критически важных объектов инфраструктуры, запрашивать у CERT.LV обследование инфраструктуры объектов для определения её уязвимостей и связанных рисков, а также дать рекомендации для заинтересованных сторон для устранения обнаруженных недостатков. Он может также выносить рекомендации для государственных ведомств, которые контролируют владельцев объектов КИ. Кроме того, Бюро совместно с CERT.LV, периодически информирует Национальный Совет Безопасности Информационных Технологий в отношении актуальных угроз критически важной инфраструктуре [3].

В принципе, активное сотрудничество регулятора и национального CERT или CSIRT является показателем открытости регулятора, его осведомлённости о краткосрочных отраслевых потребностях в мерах безопасности и готовности строить отношения с частным сектором.

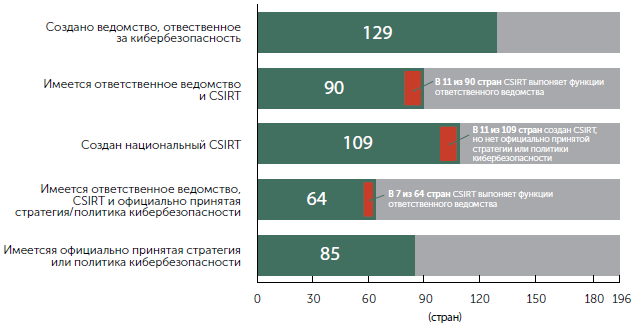

Анализ Профилей киберблагополучия МСЭ [2] показал, что из 129 стран, в который существует официальный орган, ответственный за вопросы кибербезопасности, 90 имеют официальный CSIRT. Для 11 из этих 90 стран CSIRT и является этим уполномоченным органом (это довольно неплохой показатель разделения обязанностей в большинстве стран). Если рассмотреть только те страны, которые имеют официально принятую стратегию или политику кибербезопасности, то число уменьшится до 64 из 196 стран, для которых описаны Профили киберблагополучия. Среди этих 64 только 7 стран не различают CSIRT и основной орган, ответственный за вопросы кибербезопасности.

Таким образом, 64 государства из 196 демонстрируют относительно зрелый подход к управлению кибербезопасностью (см. рисунок 2).

Рис. 2. Распределение рассматриваемых индикаторов зрелости управления кибербезопасностью в странах по миру

Вне зависимости от организационной формы главного управления, эта стратегия часто имеет проблемы с выстраиванием отношений с частным сектором. Это связано с едиными требованиями, предъявляемыми к реализации процедур и мер киберзащиты независимо от специфики конкретной области КИ. Представители области КИ могут сомневаться, что специалисты по кибербезопасности достаточно компетентны в этой области чтобы реализовывать какие-либо механизмы, или не видеть связи между кибератаками и возможным физическим ущербом. Владельцы частных объектов, относимых к КИ, могут неохотно делиться информацией об инцидентах кибербезопасности.

Действительно, без участия представителей каждой конкретной области КИ разработка мер киберзащиты может полагаться на неверные цели безопасности и игнорировать практический опыт, устанавливая такие требования, которые сложно удовлетворить в силу ограничений области. Для решения этой проблемы некоторые государства диверсифицируют методы защиты КИ путём привлечения заинтересованных сторон из областей КИ к процессу защиты.

К примеру, немецкий регулятор BSI реализует упомянутую ранее программу UP Kritis. Как указано в [4], «UP Kritis также имеет дело с понятиями, которые выходят за пределы области информационных технологий, в целях поддержания и укрепления доступности и надёжности критически важной инфраструктуры. В целях обеспечения всесторонней защиты критически важной инфраструктуры, должны быть совместно разработаны и внедрены меры физической защиты и безопасности ИТ. В рамках UP Kritis успешно реализуется сотрудничество между отраслями промышленности и госу дарством. Организации, принимающие участие в программе, сотрудничают на основе взаимного доверия. Они обмениваются идеями и опытом и учатся друг у друга обеспечению защиты критической инфраструктуры. Все стороны действуют вместе и таким образом находят лучшие решения. В рамках UP Kritis, разрабатываются новые концепции, устанавливаются контакты, проводятся упражнения, разрабатывается и используется совместный подход к антикризисному управлению ИТ».

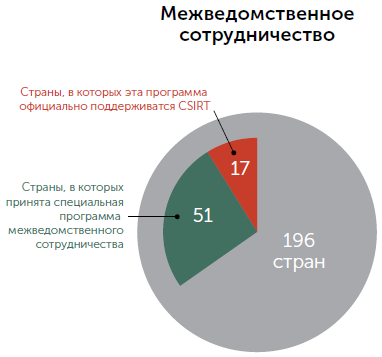

Согласно данным МСЭ [2], в 51 стране из 196 реализована официальная программа или инициатива по межведомственному взаимодействию по вопросам кибербезопасности. Также в 51 стране (но не точно в тех же самых странах) в той или иной мере реализована программа обмена сведениями, касающимися кибербезопасности, между государством и частным сектором. В обоих случаях в почти трети стран эти инициативы проводятся при поддержке CSIRT: в первом случае в 17, а во втором в 15 странах из 51 (см. рисунок 3).

Рис. 3. Доля принятых программ сотрудничества государственных и частных субъектов в сфере кибербезопасности

Координирующий орган, представленный несколькими ведомствами

В этом случае защита КИ находится в компетенции нескольких сотрудничающих отделов, групп или межведомственного комитета. Эти сотрудничающие ведомства играют роль координирующего органа. При этом титульная ответственность за безопасность критической инфраструктуры лежит на одном ведомстве или распределяется между несколькими. Так обстоит дело в Австрии, Франции, Польши, Финляндии, Австралии, Канаде и многих других странах.

В Австрии Федеральная канцелярия Австрии и Федеральное министерство внутренних дел разделяют ответственность за защиту критической инфраструктуры на стратегическом уровне. За управление и координацию работы различных ведомств несёт ответственность Группа управления кибербезопасности (Cyber Security Steering Group, CSSG), состоящая из сотрудников по связям Совета национальной безопасности (National Security Council) и экспертов кибербезопасности министерств, представленных в Совете национальной безопасности. Директор по информационным технологиям Федеративной Республики Австрии также является членом этого органа. Представители других министерств (в частности, лица, ответственные за организации и предприятия, которые подлежат контролю или затрагиваются им) и Австрийских федеральных земель присоединяются Группе управления кибербезопасности по мере необходимости для решения конкретных вопросов. Представители соответствующих предприятий привлекаются таким же образом. На операционном уровне координирующая структура разделена на «внутренний круг» и «внешний круг». Внутренний круг включает в себя несколько государственных учреждений, наиболее важными из которых являются Центр кибербезопасности (Cyber Security Center), Центр киберзащиты (Cyber Defense Center), GovCERT, MilCERT и Центр компетенции в области киберпреступности (Cyber Crime Competence Center, C4). Внешний круг включает в себя частные организации, такие как несколько CSIRT, специфичных для областей КИ, и национальный CSIRT (CERT.at) [3], [6].

Ведомством, координирующим защиту важнейших инфраструктур во Франции, является Генеральный секретариат по вопросам обороны и национальной безопасности (Secretariat general de la defense et de la securite nationale, SGDSN). SGDSN является межведомственной организацией и находится под руководством премьер-министра Франции. ANSSI (Agence nationale de la securite des systemes d’information) — межведомственное агентство, находящееся под руководством Стратегического комитета SGDSN. Эти два основных агентства ответственны за все аспекты защиты критической инфраструктуры. Официально они не имеют никаких других форм сотрудничества с другими государственными органами. ANSSI сотрудничает с частным сектором в 18 различных рабочих группах по таким вопросам, как идентификация систем критической важности, определение соответствующих отраслевых технических правил и мер защиты, описание процессов кибербезопасности (таких как уведомление об инциденте) [3].

В Польше главная ответственность за защиту критической инфраструктуры лежит на Государственном центре по безопасности (RCB), а все соответствующая деятельность поддерживается в рамках форумов сотрудничества между государственными органами и операторами КИ. Заседания представителей соответствующих министерств для обсуждения вопросов защиты КИ проводятся раз в несколько месяцев. Кроме того, экспертная группа представителей от правительственных учреждений собирается каждые две недели для подготовки рекомендаций для Госсекретаря [3]. Официально принятая Политика защиты киберпространства Республики Польша [7] явно разделяет действия, касающиеся безопасности инфраструктуры ИКТ и действия, направленные на защиту критической инфраструктуры. Нормы регулирования последних содержатся в Национальной программе защиты критической инфраструктуры. Стратегия национальной безопасности Республики Польша [8], в частности, отмечает: «Защита критической инфраструктуры составляет обязанность операторов и владельцев, поддерживаемую государственно-административным потенциалом».

В Финляндии нет единого органа, отвечающего за защиту всех секторов КИ. Стратегия кибербезопасности Финляндии декларирует, что «большая часть критической инфраструктуры в обществе находится в частной собственности бизнеса. Ноу-хау и экспертиза в области киберсистем, а также услуги и средства защиты по большей части находятся в собственности [частных] компаний. Национальное законодательство в области кибербезопасности должно обеспечить благоприятные условия для развития предпринимательской деятельности» [9]. Национальный центр кибербезопасности Финляндии (NCSC-FI) в составе Финского органа надзора за коммуникациями (FICORA) является главным ответственным за кибербезопасность агентством в сфере связи. Национальное агентство по чрезвычайным ситуациям, связанным с поставками (NESA), несёт ответственность за безопасность поставок, в том числе обеспечение непрерывности функционирования национальной критической инфраструктуры. Другие специфические для областей КИ органы включают в себя Управление по энергетике, Управление по радиационной и ядерной безопасности, Орган по контролю банковской деятельности, Национальный орган надзора в области социального обеспечения и здравоохранения, а также Агентство по безопасности транспорта.

Как видно из приведённых примеров, этот типа стратегии ориентирован больше на разделение обязанностей, и в некоторых случаях на партнёрство ответственного за кибербезопасность органа и ведомств, осведомленных об особенностях конкретных областей КИ. Каждое такое ведомство, в свою очередь, несёт ответственность за выстраивание отношений с крупными предприятиями области, важными в этой области.

При таком подходе определение целей безопасности для каждой области КИ требует меньше усилий. В то же время определение требований к мерам безопасности в этом случае также должно быть выполнено для каждой области отдельно. Отсутствие общих требований или показателей ведет к тому, что процедуры и меры защиты для каждой области КИ будут легализоваться и применяться несогласованным образом. Потенциально это чревато замедлением процессов обеспечения кибербезопасности КИ.

Вспомогательный орган

В редких случаях государство следует «доктрине субсидиарности». Это означает полный перенос ответственности на собственников и операторов объектов КИ. Этот подход реализует, к примеру, Ирландия. Стратегия кибербезопасности Ирландии декларирует: «из-за различных форм собственности и эксплуатации различных систем ИКТ, государство не может принять на себя исключительную ответственность за защиту киберпространства и прав граждан в Интернете. Владельцы и операторы информационных и коммуникационных технологий в первую очередь несут ответственность за защиту своих систем и информации о своих клиентах» [10]. В Ирландии нет ведомства, ответственного за кибербезопасность КИ.

Ещё одна страна, реализующая принцип субсидиарности в киберзащите КИ — Швейцария. Считается, что заинтересованные стороны знают собственные процессы и системы наилучшим образом и, следовательно, должны нести ответственность за выявление всех видов опасности для этих процессов и систем; они также должны нести ответственность за принятие решения о соответствующих контрмерах. Правительство способствует процессам защиты по мере возможности. Соответственно, операторы КИ сами несут ответственность за собственную безопасность, но государство реализует поддерживающие меры. Центр по учёту и анализу для защиты информации (MELANI) является национальным информационным центром обмена данными об угрозах и инцидентах между частным и государственным сектором. Фактически он является основным органом в сфере киберзащиты критической инфраструктуры Швейцарии, но используется для поддержки в случае инцидента.

Поиск компромисса

Единое ведомство, ответственное за кибербезопасность, способно установить рамки, в которых кибербезопасность КИ будет планомерно улучшаться по всем секторам КИ. Главной проблемой при этом является то, что предлагаемые в этих рамках меры защиты могут не отвечать потребностям каждого конкретного сектора.

С другой стороны, подход, основанный на саморегуляции, идеально отвечает разнообразию потребностей КИ. Но при этом невозможно избежать инцидентов кибербезопасности, многие из которых в случае КИ будут иметь серьёзные последствия.

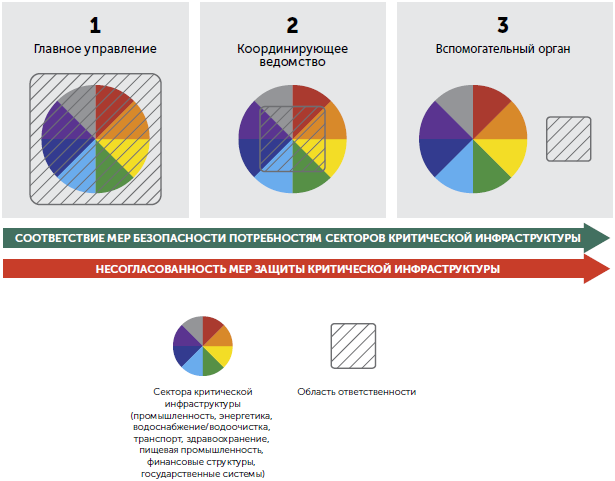

Метод управления кибербезопасностью, вовлекающий в соответствующие процессы несколько компетентных сторон при участии координирующего органа, выглядит «золотой серединой» (см. рисунок). Однако на практике не всегда удаётся избежать ни жёсткости авторитарного подхода, ни несогласованности развития, свойственной саморегулированию.

Рис. 4. Подходы к управлению безопасности критической инфраструктуры

Существует промежуточный подход, связанный с частичной передачей ответственности заинтересованным сторонам КИ (таким как владельцы или операторы систем, относимых к КИ). Государственный контроль за исполнением требований обеспечения кибербезопасности реализуется только в отношении наиболее важных предприятий и организаций, компрометация которых может иметь существенные последствия на национальном уровне. Такой подход демонстрирует, к примеру, уже упомянутый французский регулятор ANSSI [11]. Требования к реализации мер защиты, рекомендованных для предприятий КИ, применяются с поблажками для предприятий среднего уровня критичности, однако, в случае пренебрежения этими требованиями и при возникновении инцидента кибербезопасности последует наказание. Ответственность за киберзащиту некритических предприятий частного сектора полностью лежит на их владельцах.

Безопасность при таком подходе частично регулируется запросами рынка. Недостаток заключается в первоначальном отсутствии мотивации небольших и средних компаний заботиться о кибербезопасности, по крайней мере, до первого серьёзного инцидента. К примеру, пока что практика планомерной киберзащиты промышленных предприятий, объектов водоснабжения и энергетики не слишком распространена, хотя подобные предприятия и объекты в полной мере используют информационные и коммуникационные технологии, включая Интернет, в организации своих ключевых процессов.

Поддержка государством киберзащиты КИ, будь то полноценное регулирование всех процессов или предоставление рамочных рекомендаций, должна дополняться консультациями со стороны профильных компаний, экспертов и исследовательских центров, разработчиков защитных решений. Они представляют третью независимую сторону партнёрства государства и частного сектора в сфере кибербезопасности КИ (где первая — это уполномоченное ведомство, а вторая — представители секторов КИ). Взаимодействие с экспертной стороной обеспечивает осведомлённость об актуальных угрозах и существующих методах защиты от этих угроз, в том числе отвечающих специальным потребностям секторов КИ.

Заключение

Информированный выбор стратегии управления кибербезопасностью критической инфраструктуры возможен только для тех государств, которые находятся в самом начале этого пути. Согласно данным МСЭ [2], [12], официальный CERT или CSIRT так или иначе работает в большинстве стран мира. Этот орган, за неимением государственного регулятора, может официально или неофициально выступать также в роли ведомства ответственного за все аспекты национальной кибербезопасности. 150 стран начали деятельность, касающуюся обеспечения кибербезопасности на национальном уровне (как минимум имеют или стратегию, или официальный орган уполномоченный по этим вопросам, или CERT/CSIRT), из них 64 имеют и стратегию, и соответствующее ведомство, и CSIRT. 30 из этих 64 вдобавок определяют программы для межведомственного сотрудничества и взаимодействия государства и частного сектора. Последние демонстрируют наиболее зрелый подход к управлению кибербезопасностью и, как правило, уделяют особое внимание защите критической инфраструктуры от кибератак.

Рис. 5. Зрелость механизмов управления кибербезопасностью на национальном уровне в странах по миру

Предложенный анализ типов стратегий управления кибербезопасностью КИ может быть использован для своевременного устранения недостатков этих стратегий. Методы, применяемые в рамках одной стратегии, могут адаптироваться и другой для получения оптимальных результатов. Примером такой адаптации служит частичное снятие с оператора системы низкой важности, которая по установленным признакам относятся к КИ, формальной обязанности по реализации предписанных мер киберзащиты.

Без всякого сомнения, ключевую позицию в отношениях государства и частного сектора в сфере кибербезопасности КИ постепенно занимают профильные компании, независимые исследователи и CERT. Часто именно они способствуют на глобальном уровне обмену современными законодательными, оперативными и техническими практиками киберзащиты защиты (например, через стандартизацию и адаптацию документирующих эти практики руководств), что в конечном счёте усиливает кибербезопасность КИ по всему миру.

[1] Dr. Frederick Wamala (Ph.D.), CISSP. The ITU National Cybersecurity Strategy Guide. September 2011.

[2] ITU home page. ITU-D. Cybersecurity. Cyberwellness profiles.

[3] CIIP Governance in the European Union Member States (Annex). January 2016.

[4] UP KRITIS. Public-Private Partnership for Critical Infrastructure Protection. Basis and goals.

[5] Cyber Security Strategy for Germany.

[6] Austrian Cyber Security Strategy.

[7] Republic of Poland. Ministry of Administration and Digitisation, Internal Security Agency. Cyberspace Protection Policy of the Republic of Poland.

[8] National Security Strategy of the Republic of Poland. 2014.

[9] Finland’s Cybersecurity Strategy. Government Resolution 24.1.2013.

[10] Department of Communications, Energy & Natural Resources. National Cyber Security Strategy 2015-2017.

[11] ANSSI. Cybersecurity for Industrial Control Systems. Classification Method and Key Measures. 2014.

[12] ITU home page. ITU-D. Cybersecurity. National CIRTs world-wide: 102. 2016.