19 июня 2017

Обновления компонентов промышленных систем. General Electric

- Проблемы установки обновлений

- Статистика обновления уязвимых систем General Electric

- OVAL определения

- Нейтрализация угроз

- Комментарий General Electric

Центр реагирования на инциденты информационной безопасности промышленных инфраструктур «Лаборатории Касперского» (Kaspersky Lab ICS CERT) продолжает цикл статей, посвященных анализу распространения уязвимостей в системах промышленной автоматизации в мире. В ходе проведения таких исследований «Лаборатория Касперского», в соответствии с принципами ответственности и политикой координации при раскрытии информации об уязвимостях, сообщает о всех найденных уязвимостях производителям исследуемых программных продуктов. Мы благодарим General Electric за сотрудничество и координацию в ходе проведения данного исследования.

Проблемы установки обновлений

Не каждая организация способна оперативно устанавливать все критические обновления на различные компоненты промышленных систем. Как правило, обновление ПО систем промышленной автоматизации — сложная процедура, потенциально небезопасная для стабильности работы систем и всего технологического процесса предприятия. Проблема оперативной установки и настройки критических обновлений может быть обусловлена несколькими факторами:

- Непрерывность технологического процесса. Многие обновления ПО требуют перезагрузки системы, что является крайне проблематичным для АСУ ТП. В том случае, если требуется установить критичное обновление, требующее перезагрузки системы, возникает вопрос, когда же проводить такие работы. Обычно это становится возможным только во время плановых остановов систем — внеплановые остановы могут нести весьма значительные финансовые потери (потеря прямой прибыли, повреждение отдельных компонентов системы или всей системы целиком и т.д.). Например, 1 минута внепланового простоя линии производства автомобильных стёкол может обойтись владельцам предприятия приблизительно в 50 тысяч долларов США.

- Критичность проведения полноценного тестирования всех изменений в составе и конфигурации промышленного ПО. Существуют риски программной или аппаратной несовместимости новых элементов или настроек системы. До ввода в эксплуатацию система проходит тестирование не только на стороне производителя систем промышленной автоматизации, но и тестирования на стороне владельца, выполняемое по результатам или в процессе проведения пуско-наладочных работ. После ввода в эксплуатацию система имеет гарантию, которая может быть аннулирована производителем и поставщиком решения из-за внесения программных или аппаратных изменений владельцем или оператором системы без предварительного корректного тестирования. Важную роль также могут играть и требования регуляторов в той или иной индустрии. Для некоторых производств, например, для производства медикаментов, требования проверки соответствия функционала системы заявленным свойствам в процессе сертификации, могут делать невозможным внесение каких-либо изменений в состав и конфигурацию АСУ ТП на сроки порядка нескольких лет.

Такое положение дел неизбежно влечет за собой внушительное количество незакрытых уязвимостей, в том числе и критических, не только в программных компонентах систем промышленной автоматизации, но и в частях, которые традиционно относятся к классической IT-составляющей АСУ ТП — в операционных системах, программных решениях для работы с документами и другим ПО, используемом в промышленной инфраструктуре.

Большое количество незакрытых уязвимостей отчасти может быть обусловлено отсутствием на предприятии эффективных политик информационной безопасности, нацеленных на работу с программными обновлениями для компонентов систем промышленной автоматизации.

Статистика обновления уязвимых систем General Electric

Все статистические данные получены с помощью распределенной антивирусной сети Kaspersky Security Network (KSN) от тех пользователей KSN, которые подтвердили свое согласие на их анонимную передачу.

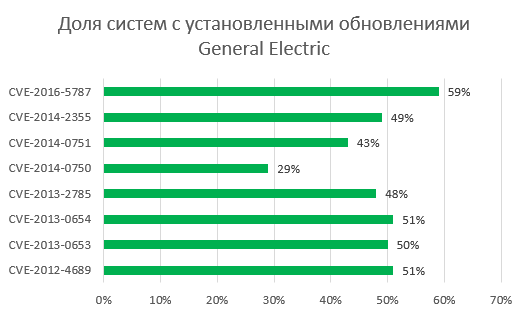

В прошлой статье мы фокусировались на обновлениях безопасности продуктов одного из популярных вендоров промышленного оборудования — Rockwell Automation. В этой статье мы рассмотрим обновления продуктов компании General Electric. Речь идет об известных на момент подготовки текста к публикации уязвимостях, список которых был сформирован на основе базы данных MITRE CVE. Обновления для закрытия этих уязвимостей были выпущены компанией General Electric в 2012 — 2016 годах. В рамках данного исследования представлены не все публично известные CVE, а лишь те, для которых нами была получена репрезентативная выборка.

По каждой из уязвимостей мы посчитали соотношение уязвимых и неуязвимых систем на промышленных компьютерах пользователей «Лаборатории Касперского». Результаты приведены ниже. Ещё раз отметим, что эти данные отражают ситуацию на машинах только клиентов нашей компании, и только тех, кто принимает добровольное участие в программе KSN, и могут не совпадать с распределением уязвимых и неуязвимых систем на промышленных компьютерах всех клиентов General Electric.

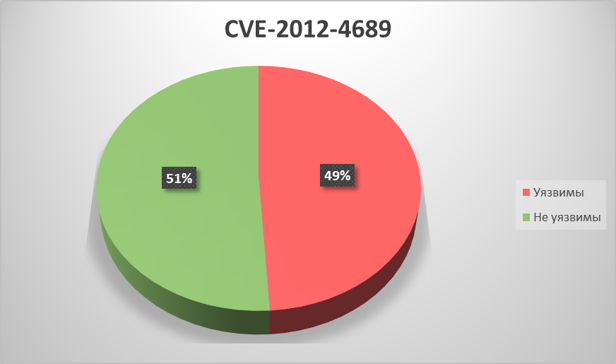

CVE-2012-4689

Удаленный злоумышленник с помощью специально сформированного HTTP-запроса способен вызвать отказ в обслуживании в CimWebServer.exe, входящей в состав GE Digital Proficy HMI/SCADA — CIMPLICITY версии с 4.01 по 8.0 и Proficy Process Systems с CIMPLICITY.

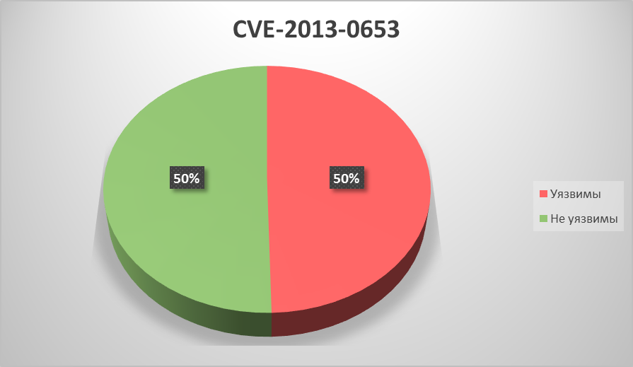

CVE-2013-0653

Выход за пределы рабочей директории в substitute.bcl, входящей в состав WebView CimWeb подсистемы GE Digital Proficy HMI/SCADA — CIMPLICITY версий с 4.01 по 8.0 и Proficy Process Systems CIMPLICITY, позволяет удаленному злоумышленнику получить доступ на чтение произвольных файлов при помощи специально сформированного запроса.

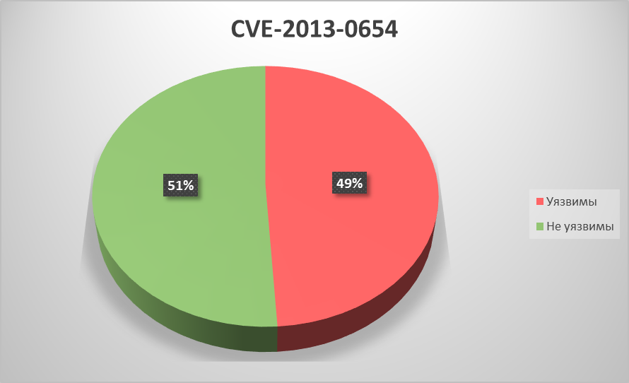

CVE-2013-0654

Удаленный злоумышленник с использованием специально сформированного запроса способен вызвать отказ в обслуживании и выполнить произвольный код на целевой системе из-за уязвимости в CimWebServer, входящей в состав GE Digital Proficy HMI/SCADA — CIMPLICITY версий с 4.01 по 8.0 и Proficy Process Systems CIMPLICITY.

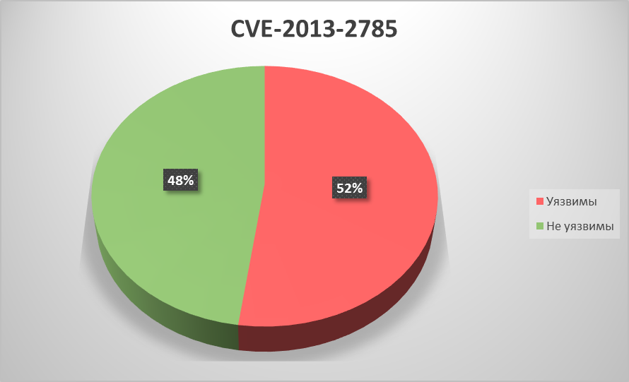

CVE-2013-2785

Множественные переполнения буфера в CimWebServer.exe в компоненте WebView, входящей в состав GE Digital Proficy HMI/SCADA — CIMPLICITY версии до 8.0 SIM 27, 8.1 версии до SIM 25 и 8.2 версии до SIM 19 и Proficy Process Systems CIMPLICITY, позволяют удаленному злоумышленнику выполнить произвольный код на целевой системе с помощью специально сформированных пакетов на порт 10212/tcp.

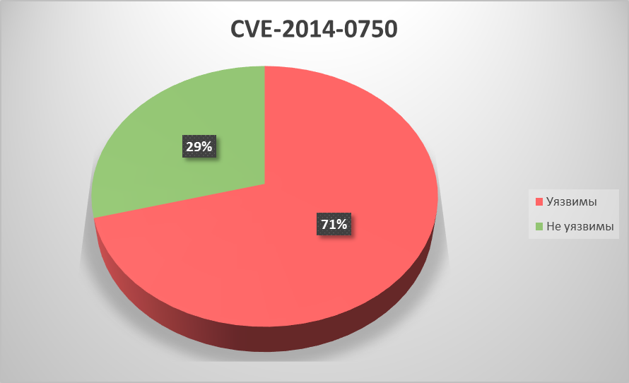

CVE-2014-0750

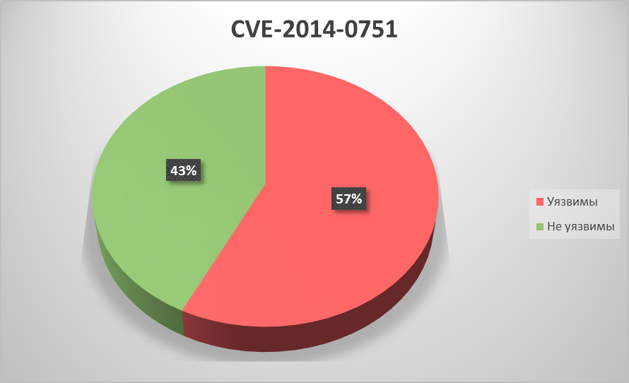

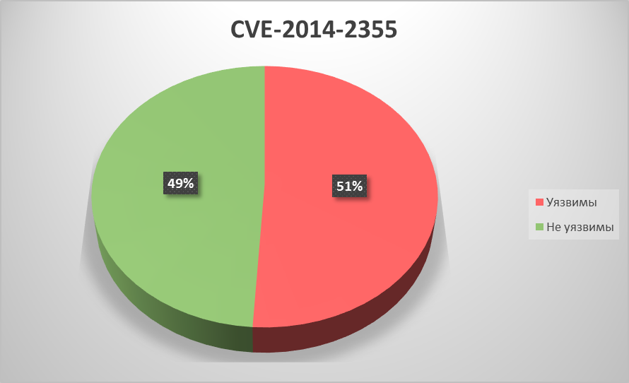

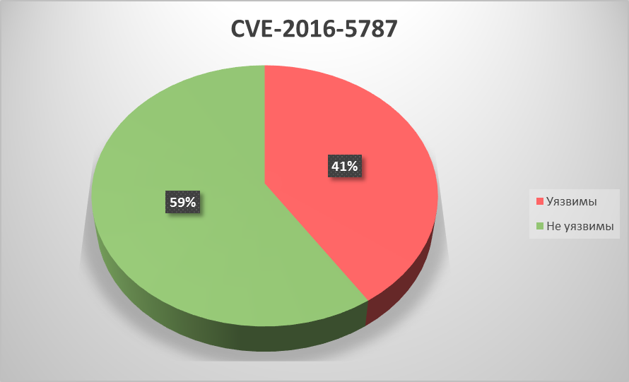

Выход за пределы рабочей директории в gefebt.exe, входящей в состав WebView CimWeb подсистемы GE Digital Proficy HMI/SCADA — CIMPLICITY до 8.2 SIM 24 и Proficy Process Systems CIMPLICITY, позволяет удаленному злоумышленнику выполнить произвольный код на целевой системе с использованием специально сформированного HTTP-запроса.

CVE-2014-0751

Выход за пределы рабочей директории в CimWebServer.exe GE Digital Proficy HMI/SCADA — CIMPLICITY до 8.2 SIM 24 и Proficy Process Systems CIMPLICITY позволяет удаленному злоумышленнику выполнить произвольный код на целевой системе с использованием специально сформированного запроса на удаленный порт 10212/tcp.

CVE-2014-2355

Программные компоненты CimView и CimEdit, входящие в состав GE Proficy HMI/SCADA — CIMPLICITY версий 8.2 и ранее, позволяют удаленному злоумышленнику получить определенные привилегии с помощью специально сформированного .CIM файла.

CVE-2016-5787

Программное обеспечение Digital Proficy HMI/SCADA — CIMPLICITY версии до 8.2 SIM 27 должным образом не обрабатывает сервис DACL, что позволяет локальному злоумышленнику модифицировать конфигурацию сервиса через неопределенный вектор атаки.

Практически для всех исследованных уязвимостей в продуктах General Electric доля систем с установленными обновлениями попадает в диапазон от 40 до 60 %. Исключение — уязвимость CVE-2014-0750, у которой этот показатель составляет всего 29%. Такой небольшой процент может быть обусловлен тем, что General Electric не выпустила патча для этой уязвимости, была только инструкция для исправления уязвимости «вручную».

Мы рекомендуем администраторам проверить систему на наличие данных уязвимостей.

OVAL определения

Для автоматизации процесса анализа системы на наличие уязвимостей, описанных в статье, мы подготовили OVAL определения — специальные XML-файлы с правилами для автоматической проверки.

Open Vulnerability and Assessment Language (OVAL) — это язык, формализующий представление правил для проверки системы на наличие уязвимостей/установленного ПО/применённых патчей и представление результатов этой проверки. OVAL — открытый международный стандарт, который является частью SCAP (Security Content Automation Protocol). Раньше он поддерживался корпорацией MITRE теперь — CIS (Center for Internet Security).

Для использования OVAL определений необходимо загрузить и установить в тестируемой системе интерпретатор — например, бесплатный OVAL-интерпретатор от MITRE. На основе OVAL определений интерпретатор собирает информацию о системе и генерирует HTML-файл с отчетом о наличии/отсутствии уязвимого ПО.

Можно также воспользоваться одним из коммерческих OVAL интерпретаторов, которые предлагаются на рынке. Со списком доступных интерпретаторов можно ознакомиться на сайте MITRE.

Несмотря на все сложности установки критических обновлений, владельцам систем промышленной автоматизации необходимо иметь объективную картину состояния безопасности своих систем. В таблице ниже вы найдете ссылки на OVAL определения, подготовленные нами. С их помощью вы можете проверить систему на наличие уязвимостей из списка. При наличии уязвимости, вы можете воспользоваться ссылками на рекомендации General Electric по устранению проблемы (нужна регистрация на сайте GE).

Нейтрализация угроз

В случае, если владельцы АСУ ТП не могут произвести своевременное обновление и установить критические патчи, мы рекомендуем минимизировать вероятность эксплуатации критичных уязвимостей в системах с промышленной автоматизацией. Для этого необходимо выполнить ряд мер:

- На системах, подверженных уязвимости, провести инвентаризацию запущенных сетевых служб; по возможности остановить уязвимые сетевые службы, если это не нанесёт ущерба непрерывности технологического процесса, и остальные службы, не требующиеся для непосредственного функционирования системы автоматизации; особое внимание обратить на службы предоставления удалённого доступа к объектам файловой системы, такие как SMB/CIFS и/или NFS.

- Провести аудит разграничения доступа к компонентам АСУ ТП; постараться добиться максимальной гранулярности доступа — данные аутентификации различных компонентов АСУ ТП не должны по возможности пересекаться; убедиться, что сложность паролей отвечает требованиям безопасности; используются наиболее безопасные из доступных вариантов систем аутентификации (например, NTLM v2 и Kerberos). Убедиться, что данные аутентификации к системам АСУ ТП хранятся безопасным способом, не оставляются сотрудниками на виду и не используются сотрудниками совместно. Убедиться, что пароли регулярно обновляются, учётные записи уволившихся сотрудников своевременно уничтожаются, а учётные записи долго отсутствующих сотрудников блокируются.

- Провести аудит сетевой активности внутри промышленной сети предприятия и на её границах. Устранить обнаруженные сетевые соединения с внешними и другими смежными информационными сетями, не обусловленные производственной необходимостью.

- Проверить безопасность организации удалённого доступа к промышленной сети; обратить особое внимание на соответствие организации демилитаризованных зон требованиям информационной безопасности — на практике участки сети, обозначенные на схемах как DMZ, часто таковыми не являются (не удовлетворяют элементарным принципам построения «демилитаризованных зон»). Попытаться минимизировать или вовсе избежать использования средств удалённого администрирования (таких, как RDP или TeamViewer). Полностью исключить использование «portable» сборок этих программ. Полностью исключить использование малоизвестных вариантов средств администрирования.

- Провести инвентаризацию установленного ПО. Остановить и, при возможности, деинсталлировать любое ПО, не являющееся абсолютно необходимой частью системы АСУ ТП, без которого работа системы или пользователя системы невозможна. Удалить любое «крякнутое» ПО. Предварительно рекомендуем отправить на анализ квалифицированным специалистам «крякнутую» версию на предмет наличия заражения и/или закладок. С этой целью рекомендуем обратиться в Kaspersky Lab ICS CERT.

- Следить за актуальностью сигнатурных баз, эвристик, решающих алгоритмов средств защиты конечных узлов сети. Убедиться, что все основные компоненты защиты включены и функционируют, а из области защиты не исключены каталоги ПО АСУ ТП. Большую эффективность на промышленных предприятиях демонстрируют технологии контроля запуска приложений, настроенные в режиме «белых списков», и технологии анализа поведения приложений.

- Провести аудит политики и практики использования съёмных носителей информации и портативных устройств. Не допускать подключения к узлам промышленной сети мобильных телефонов, планшетов и недоверенных съёмных носителей информации. По возможности отключить соответствующие порты или контролировать доступ к ним правильно настроенными специальными средствами.

- Внедрить средства мониторинга сетевого трафика и обнаружения компьютерных атак в индустриальных сетях. В большинстве случаев применение подобных мер не требует внесения изменения в состав и конфигурацию средств АСУ ТП и может быть произведено без остановки их работы.

- Провести обучение персонала на предмет актуальности угроз безопасности в системах промышленной автоматизации. Наладить процесс регулярного инструктажа и периодического обучения сотрудников. Особый упор сделать на наиболее популярные методы заражений и атак, в том числе методы социальной инженерии. Kaspersky Lab ICS CERT работает над созданием бесплатных версий обучающих тренингов и предоставит их в ближайшее время.

- Контролировать исполнение политик безопасности не только сотрудниками предприятия, но и поставщиками, производителями систем и компонентов АСУ ТП, подрядными организациями, выполняющими работы в АСУ ТП предприятия и имеющими доступ к компонентам промышленной сети.

Комментарий General Electric

Для компании General Electric безопасность данных и объектов критически важной инфраструктуры — один из важнейших приоритетов. При проектировании нашей аппаратуры и программного обеспечения мы реализуем многоуровневые механизмы безопасности, работая в тесном сотрудничестве с нашими клиентами, чтобы выявить и закрыть возможные уязвимости в установленных системах.

Промышленный интернет — наша общая экосистема, и сделать его безопасным — наша общая задача. Мы убеждены, что сотрудничество — лучший путь к построению эффективных решений в области кибербезопасности. Именно поэтому GE работает в партнерстве с государственными и частными организациями над повышением безопасности интернета вещей и разработкой отраслевых стандартов обеспечения безопасности.

General Electric помогает клиентам реализовать основанную на ответственном подходе схему обслуживания кибернетических ресурсов, включая поддержание ПО в актуальном состоянии со своевременной установкой обновлений безопасности и выбор совместимых версий программного обеспечения. Сразу же после выпуска обновлений ПО и пакетов исправлений они размещаются в разделе Knowledge на клиентском портале GE. Фильтрация статей по отдельным продуктам позволяет пользователям получать информацию о тех продуктах, которые их интересуют. Все обновления для GE HMI/SCADA CIMPLICITY являются кумулятивными. Это значит, что последнее по времени обновление всегда содержит все доступные на данный момент исправления.

Чтобы без задержек узнавать о появлении предупреждений безопасности и новой информации, вы можете подписаться на уведомления в личном кабинете на сайте клиентской поддержки компании. Инструкции можно найти по ссылке: How to sign up for Auto-Notifications for updates.

Компания General Electric просит пользователей отслеживать любые ситуации, в которых информация о критических уязвимостях в системах GE может оказаться в публичном доступе, поскольку это может повысить вероятность эксплуатации данных уязвимостей.

Дополнительно к данным, предоставленным в отчёте, Kaspersky Lab ICS CERT готов предоставить статистику распространения уязвимых версий ПО АСУ ТП по конкретным странам и регионам по запросу центров реагирования на инциденты информационной безопасности, правоохранительных органов и компаний-поставщиков услуг информационной безопасности, работающих с промышленными организациями в этих странах и регионах, а также уполномоченных представителей промышленных организаций, осуществляющих свою деятельность на территории соответствующих стран и регионов. Для запроса подобного рода статистики достаточно написать письмо на адрес ics-cert@kaspetrsky.com.