15 ноября 2017

Актуальность уязвимостей в WPA2 и KRACK-атаки для промышленных систем

- Суть проблемы

- Организация беспроводных сетей. Два варианта

- Вариант 1. Соответствие «лучшим практикам»

- Вариант 2. Как проще и дешевле

- Выводы. Кто под ударом

Критические уязвимости, выявленные недавно в протоколе WPA2, позволяют злоумышленнику осуществить атаку типа «человек посередине» (Man-in-the-Middle, MitM) и принудить подключенные к сети устройства выполнить реинсталляцию ключей шифрования, которые защищают трафик. Эти уязвимости могут быть использованы, в том числе, для реализации атак на системы промышленной автоматизации.

Суть проблемы

Многие промышленные протоколы не имеют механизмов проверки целостности и аутентичности передаваемых данных, из-за чего являются уязвимыми к подделке сообщений и/или к MitM-атаке.

Помимо этого, реализация средств поддержания соединения и подтверждения аутентичности запросов в рамках этого соединения неспецифическими протоколами транспортного и прикладного уровней для промышленного ПО часто содержит ошибки. Возможность предсказания номеров последовательностей TCP или одноразовых значений (nonces), которые служат для идентификации веб-запросов, также может быть использована при атаке типа MitM.

Обычно защита от атак подобного рода строится на ограничении физического доступа к устройствам уровня управления и коммуникационному оборудованию. Если же физический доступ не требуется (как сообщают исследователи KRACK), то это существенно повышает риски вмешательства в управление оборудованием и технологическим процессом.

Организация беспроводных сетей. Два варианта

Для того, чтобы определить, насколько группа уязвимостей WPA2, эксплуатируемая в атаках KRACK, затрагивает промышленные среды – преимущественно на уровне управления промышленной сети, – рассмотрим два варианта организации беспроводных сетей.

Лучший из них предполагает наличие некоторого базового уровня безопасности применяемых технологий, когда при построении, сопровождении и модернизации систем выполняются рекомендации производителей промышленного оборудования и ПО. В этом случае оценить риски, связанные с обнаруженными уязвимостями протокола WPA2, позволит анализ рекомендаций крупных промышленных вендоров по применению беспроводных технологий на предмет того, насколько «лучшие практики» действенны в отношении новых уязвимостей.

Худший вариант предполагает построение беспроводных сетей только из соображений простоты вносимых изменений и доступности используемых решений, без оглядки на «лучшие практики». Речь в данном случае не идет о критической инфраструктуре или крупных производствах, скорее, это производственные площадки, небольшие солнечные и ветровые энергетические фермы, складские помещения, системы автоматизации зданий, другие решения, для которых в силу их размера характерна экономия ресурсов на их обслуживании. Эта экономия сводится к экономии на используемом оборудовании и минимизации персонала, а значит, инженер часто сам и проектирует, и реализует, и обслуживает решения в меру своих компетенций. Для оценки рисков в этом случае мы рассмотрим некоторые варианты доступных Wi-Fi конвертеров уровня управления промышленной сети и возможности их применения.

Вариант 1. Соответствие «лучшим практикам»

Рекомендации по применению беспроводных технологий в промышленных сетях (802.11) официально публикуются крупнейшими вендорами промышленного коммуникационного оборудования. В качестве «лучших практик» рассмотрим рекомендации двух крупнейших вендоров промышленного коммуникационного оборудования.

Rockwell Automation + Cisco

Рекомендации Deploying 802.11 Wireless LAN Technology within a Converged Plantwide Ethernet Architecture. Design and Implementation Guide разработаны Cisco и Rockwell Automation в 2014 году в рамках унификации процесса проектирования и разработки сетей масштаба предприятия (Converged Plantwide Ethernet, CPwE). Эти рекомендации описывают использование беспроводных технологий в сети масштаба предприятия.

Документ определяет следующие принципы применения беспроводных технологий в интегрированной промышленной среде:

- Задачи оперативно-диспетчерского управления, однорангового управления, распределенного контроля ввода-вывода, управления функциональной безопасностью реализуются в сетях с многоточечным доступом, которые могут быть построены на основе технологии 802.11a/g/n.

- Задачи операторского управления могут решаться через мобильный терминал с интегрированным адаптером беспроводной связи 802.11a/g/n.

- Задачи удаленного оперативно-диспетчерского управления для распределенных систем реализуются в сетях с одно- и многоточечным доступом или в Mesh-сетях на основе 11a/g, Cellular 3G/LTE, WiMAX или проприетарных беспроводных технологий широкополосной передачи.

- Контрольно-измерительное оборудование, датчики и оборудование контроля технического состояния предпочтительно соединять в Mesh-сети на основе технологий ISA-100.1 1a, WirelessHART, ZigBee, Bluetooth.

Из этого можно сделать вывод, что на уровне управления применение технологий, уязвимых к атаке KRACK, не рекомендовано. Однако не все так просто.

Далее рекомендации все же рассматривают типы клиентов, которые могут быть подключены к беспроводным сетям стандарта 802.11 различными способами:

- Через интегрированный беспроводной адаптер. Такой способ применим для любых компьютеров, планшетов, телефонов. Для большинства промышленных устройств уровня управления интеграция адаптера и антенны не является принятой практикой в силу ряда причин (конструктивные характеристики, требования по энергопотреблению, плотность расположения узлов беспроводной связи и пр.). Тем не менее, отмечается, что этот вариант не является принципиально невозможным, просто рекомендации не рассматривают это как частую практику.

- С помощью универсального моста. Внешний беспроводной адаптер для отдельного контроллера или устройства ввода-вывода на уровне управления восполняет отсутствие интегрированного адаптера. Это также не рассматривается как рекомендованная практика, хотя авторы документа признают такую возможность.

- С использованием группового моста (workgroup bridge, WGB), который объединяет несколько клиентов, подключенных к беспроводной сети при помощи проводной технологии. Этот способ является в рекомендациях основным.

Таким образом, хотя непосредственное подключение к беспроводной сети индивидуальных устройств уровня управления не является хорошей практикой, рекомендации учитывают существование такой возможности. Однако она не рассмотрена в деталях, исходя из того, что такой подход слишком дорого стоит, – что отнюдь не является истиной (см. худший вариант).

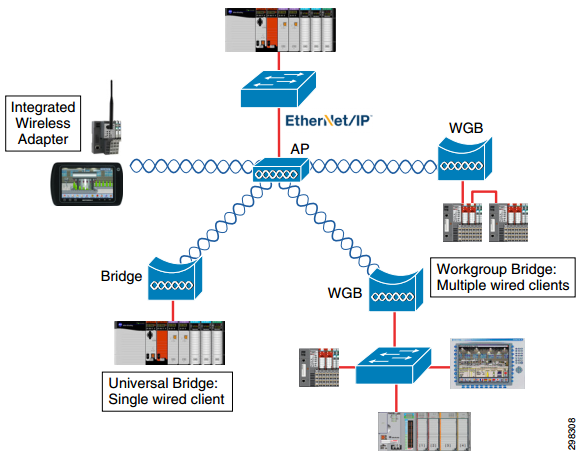

Пример топологии, объединяющей перечисленные способы подключения различных типов клиентов, показан на рисунке:

Источник: Cisco и Rockwell Automation

Из трех приведенных выше способов подключения в первых двух каждое устройство подключается к беспроводной сети отдельно, независимо от других. Соответственно, риски затрагивают только индивидуальные подключенные устройства. В данном случае подверженность KRACK атаке зависит от своевременности установки обновления прошивки интегрированного адаптера или внешнего универсального моста. Если обновления будут выпущены производителем и своевременно установлены на оборудование, то угроза KRACK атаки будет нейтрализована. Однако обновления безопасности для этих типов устройств, вероятно, будут выпущены с задержкой или не выпущены вовсе.

В третьем варианте приведена рекомендованная схема: все устройства уровня управления подключаются к беспроводной сети через общий групповой мост (WGВ). Однако даже в этом случае подключение является уязвимым к атакам KRACK, причем риску подвержены все устройства, подключенные в точке доступа. Решающими положительными факторами являются более высокая вероятность оперативного исправления уязвимостей в коммуникационном оборудования и более простая процедура обновления коммуникационного оборудования в сравнении с устройствами уровня управления. Разумеется, если соответствующие патчи будут вовремя применены.

Siemens

Для сравнения рассмотрим рекомендации по установке промышленной беспроводной сети, выпущенные промышленным гигантом Siemens в 2016 году.

Документ содержит детальное описание технологии 802.11, включая функции некоторых проприетарных расширений Siemens, возможные угрозы и функции безопасности, включенные в стандарты. Согласно рекомендациям, выделяются следующие виды беспроводных продуктов SIMATIC: контроллер, точка доступа, клиент сети IWLAN, а также мобильные панели операторского управления. В целом, рекомендованная топология схожа с предлагаемой в рекомендациях Cisco и Rockwell Automation. Судя по сообщениям на официальном форуме поддержки, рекомендации покрывают не все запросы конечных пользователей. Однако их можно рассматривать как удовлетворяющие требованиям безопасности при условии, что уязвимости протокола будут оперативно устранены, а соответствующие патчи применены к оборудованию на производстве.

С точки зрения рисков, связанных с атаками KRACK, отличие продуктов Siemens от Rockwell Automation заключается в проприетарных расширениях протокола. Одно из расширений, PROFIsafe, служит для поддержки функциональной безопасности в промышленной сети. Поскольку протокол расширения проприетарный, нельзя точно сказать, насколько корректно в нем реализованы средства защиты от подделки сообщений. А значит оценить, насколько существенны риски KRACK-атак может только сам разработчик протоколов, т.е. производитель оборудования. На текущий момент на сайте Siemens опубликовано официальное уведомление об уязвимостях продуктов Siemens к атакам KRACK.

Наконец, говоря о применении беспроводных технологий, отличных от 802.11, следует отметить, что ни одна из них не является доказуемо защищенной от атак, подобных KRACK. Именно поэтому для производителей важно исправлять уязвимости программного обеспечения, связанные с реализацией неспецифических протоколов транспортного и прикладного уровней, и постепенно переходить к использованию промышленных протоколов, обеспечивающих свойства целостности и аутентичности полезной нагрузки.

Вариант 2. Как проще и дешевле

Несмотря на наличие официальных рекомендаций производителей, область применения технологий 802.11 – отнюдь не критическая инфраструктура. Даже самые простодушные и наивные проектировщики АСУ ТП не особо жалуют Wi-Fi. На крупных производствах его практически не встретишь.

Однако на небольших объектах автоматизации «лучшим практикам» следуют не всегда. Стоимость поддержания процессного подхода, учитывающего все аспекты внесения изменений, для таких объектов может быть высока относительно стоимости производства. Беглый поиск по форумам и площадкам, посвященным обсуждению решений по обслуживанию и модернизации систем автоматизации, дают представление о том, что ни одно решение не рассматривается как невозможное, если оно облегчает рутинные задачи инженера по сопровождению оборудования и техпроцесса.

Это относится и к случаю прямого подключения индивидуальных устройств уровня управления к беспроводной сети. Если всего несколько лет назад такое подключение было сопряжено с техническими проблемами, то сейчас бум «решений для Интернета вещей» привел к его резкому удешевлению и упрощению. В результате обход рекомендаций производителей оборудования для малобюджетных предприятий становится почти нормой.

Мы поставили себя на место инженера одного из таких предприятий и провели поиск решений для оборудования, работающего на промышленных протоколах, а именно, Wi-FI адаптеров и конвертеров, которые преобразуют промышленные протоколы в протоколы беспроводных сетей и наоборот. Вопреки мнению о том, что такое решение обойдется слишком дорого, подходящих недорогих устройств на рынке довольно много – в том числе таких, которые поддерживают проприетарные технологии.

Например, адаптер китайского производства Ethernet/MPI DP S7-300 с поддержкой Wi-Fi на ebay стоит около 200 долларов. Всего за 95 долларов можно приобрести конвертер 802.11b/g/n на RS-485 с поддержкой Modbus TCP/RTU, причем в режиме веб-клиента веб-заголовок любезно добавляется непосредственно к данным, получаемым с последовательного порта. Тот же продавец предлагает конвертеры RS-232 на Wi-Fi по еще более низкой цене – от 67 долларов.

Конвертеры производства Moxa стоят несколько дороже: например, одно- и двухпортовый преобразователь протоколов Modbus/DNP3 с последовательного интерфейса на Ethernet с поддержкой Wi-Fi IEEE 802.11a/b/g/n производства Moxa обойдутся ориентировочно от 550 и 750 долларов соответственно. Устройства с говорящим названием Anybus Wireless Bolt/Anybus Wireless Bridge производства HMS Industrial Networks обещают обеспечить надежное беспроводное соединение между двумя любыми точками в промышленной сети Ethernet (PROFINET, EtherNet/IP, Modbus TCP, BACnet/IP). Они представляют собой как раз те самые не рекомендованные вендорами-гигантами индивидуальные адаптеры, которые, тем не менее, находят свое применение благодаря потребностям в реализации решений, быстро и удобно переконфигурируемых на коммуникационном уровне. Набор предполагаемых сценариев их использования включает беспроводную настройку машин и механизмов (прежде выполняемую по Serial RS232/485 или CAN), уменьшение количества дорогостоящих HMI за счет использования мобильных приложений и политики BYOD, удаленное получение данных в любое время, уменьшение степени опасности для оператора при работе с AGV (Automated Guided Vehicle).

Так как «лучшие практики» не учитывают перечисленные сценарии, потребителям приходится самостоятельно искать для них решения, и эти решения не всегда учитывают вопросы безопасности. В итоге это может привести к серьезным последствиям: утечке данных через облако вместо удобного авторизованного удаленного доступа, неавторизованным действиям от имени оператора HMI или выходу AGV из-под контроля.

Впрочем, отсутствие учета всех потребностей и правильного распределения ответственности за поддержание безопасного исполнения решений – это общая проблема для Интернета вещей, часть которого представляют коммуникационные устройства Anybus Wireless Solutions.

Говоря об Интернете вещей и сопряжении сетевых технологий и технологий ввода-вывода на низком уровне, нельзя не упомянуть микроконтроллерные решения, такие как WINC1500 от Atmel или EMW3162 от NXCHIP. Эти чипы реализуют WiFi и сетевое взаимодействие через SPI, UART или I2C интерфейс. Поддержка режима энергосбережения делает их привлекательными для реализации кастомных устройств уровня управления – сложных датчиков, контроллеров. Дополнительные сервисы DHCP, DNS, TCP/IP (IPv4), UDP, HTTP, HTTPS в составе прошивки повышают привлекательность модуля для использования в составе DIY решений, но вряд ли положительно влияют на их безопасность. Пока что нельзя говорить об их широком использовании в составе решений автоматизации, однако это может быть всего лишь вопрос времени.

Возвращаясь к вопросу применения технологий 802.11 на производстве в настоящий момент, вариантов прямого подключения устройств к беспроводной сети может быть много. При этом обслуживание и обновление готовых решений полностью ложится на производителя решений, далеко не все из которых достаточно ответственно подходят к вопросам безопасности.

Выводы. Кто под ударом

Таким образом, атаки KRACK, как правило, практически не несут риска для тех крупных промышленных систем и систем критической инфраструктуры, на которых использование технологий 802.11 не распространено. Таких систем в настоящий момент абсолютное большинство. Даже там, где они возможно применяются, физические ограничения доступа внутрь контролируемой зоны (например, внутрь конкретного цеха) не позволят провести атаку.

Основной зоной риска остаются те отрасли промышленности, безопасности которых уделяется меньше внимания, чем безопасности систем критической инфраструктуры, и для которых использование беспроводных технологий в рамках модернизации или удовлетворения потребностей по обслуживанию промышленной сети уже стало необходимостью, но реализация предлагаемых крупными вендорами «лучших практик» является неприемлемой в связи со сложностью и высокой совокупной стоимостью изменений.

С другой стороны, рынок предлагает множество вариантов для быстрой и дешевой интеграции промышленных устройств с телекоммуникационной средой, которая может поддерживаться, в том числе, при помощи устройств потребительского назначения. Эти варианты находят свое применение. Как правило, для промышленных систем, построенных с упором на спонтанное внедрение ИТ, характерен «зоопарк» решений и технологий, усугубляющий ситуацию с безопасностью всей конфигурации.

Дисбаланс между потребностью в беспроводных технологиях и возможностью ее реализации относительно безопасным образом, как правило, обусловлен совокупностью причин, среди которых:

- небольшой размер производства;

- необходимость минимизации затрат на обслуживание системы (частично путем перевода на удаленное обслуживание);

- невозможность прокладки новых каналов связи;

- ограничения промышленного оборудования.

Рискам атак KRACK не подвержены системы, для которых спроектированы и реализуются на уровне полевого оборудования собственные беспроводные протоколы, например, Smart metering.

При этом стоит отметить, что альтернативные беспроводные протоколы в большинстве случаев не застрахованы от уязвимостей, схожих с теми, которые обнаружены в протоколах Wi-Fi. Главное, чтобы эксплуатация этих уязвимостей не могла привести к существенному нарушению общей устойчивости работы системы.

Основным источником риска атак KRACK для промышленной среды на уровнях выше управления техпроцессом остаются мобильные приложения SCADA и HMI на базе уязвимых ОС. Большая часть таких приложений рассчитана на работу под управлением ОС Andriod. Реализация атаки «человек посередине» может быть осуществлена в сегменте сети, через который происходит обмен данными с уязвимой ОС.