24 апреля 2020

Ландшафт угроз для систем промышленной автоматизации. APT-атаки на промышленные компании в 2019 году

- 2019 год: главное

- Уязвимости, обнаруженные в 2019 году

- APT-атаки на промышленные компании в 2019 году

- Вымогатели и другое вредоносное ПО: основные события второго полугодия 2019

- Статистика за второе полугодие 2019

Атаки на компании в Колумбии

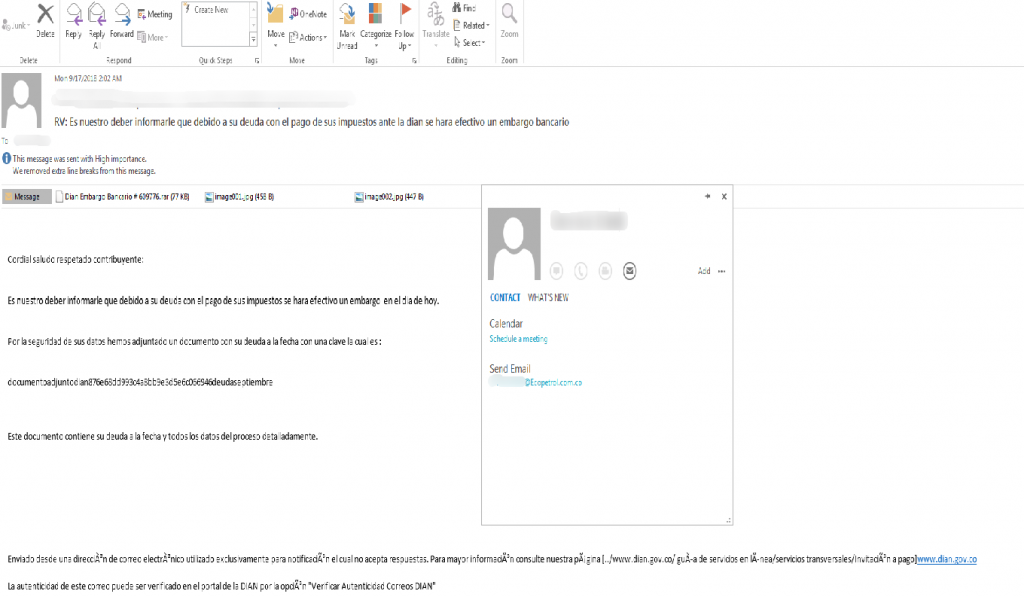

В феврале 2019 исследователи из 360 Threat Intelligence Center сообщили о продолжающихся целенаправленных атаках на колумбийские правительственные учреждения и крупные компании в финансовом секторе, нефтяной промышленности, обрабатывающей промышленности и других секторах. Атаки были осуществлены группировкой APT-C-36 (они же Blind Eagle). Как полагают исследователи, в нее входят злоумышленники из Южной Америки.

Атакующие нацелены на платформу Windows. Они доставляют вредоносное ПО, используя фишинговые письма, содержащие защищенное паролем вложение RAR, что может позволить избежать обнаружения на шлюзе электронной почты. Пароль для дешифровки указан в теле письма.

Внутри вложения находится документ с расширением DOC и с макросом MHTML, используемый для установки бекдора Imminent, обладающего широкими возможностями, и закрепления в целевой сети. Исследователи полагают, что злоумышленники заинтересованы в разведданных стратегического уровня, а также могут пытаться украсть бизнес-аналитику и интеллектуальную собственность.

Атаки группировки APT40

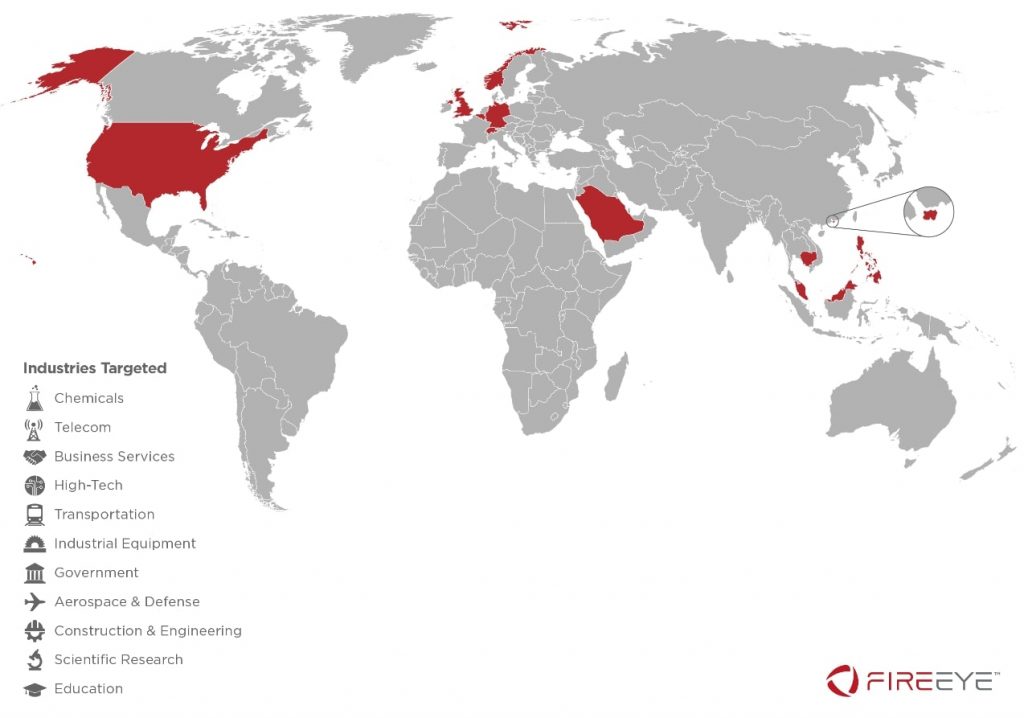

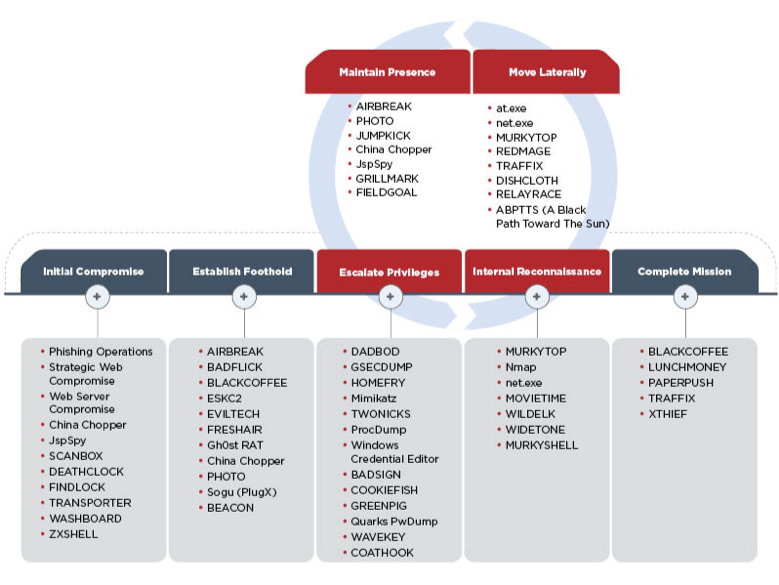

В марте 2019 компания FireEye сообщила об атаках APT40, которая считается исследователями китайской группировкой, спонсируемой государством. Эта группировка проводила операции в поддержку усилий Китая по модернизации военно-морского флота, по крайней мере, с 2013 года. Эта китайская группа, осуществляющая кибершпионаж, также известна под именами TEMP.Periscope, TEMP.Jumper и Leviathan.

APT40 ориентирована на машиностроение, транспорт и оборонную промышленность, особенно там, где эти отрасли связаны c морской промышленностью. Исследователи FireEye также наблюдали атаки на цели в странах, стратегически важных для Инициативы «Один пояс и один путь», в том числе на Камбоджу, Бельгию, Германию, Гонконг, Филиппины, Малайзию, Норвегию, Саудовскую Аравию, Швейцарию, Соединенные Штаты и Соединенное Королевство.

APT40 использует различные методы для первоначальной компрометации. В их числе эксплуатация веб-серверов жертв, фишинговые кампании с уязвимыми документами, устанавливающими как общедоступные, так и кастомные бэкдоры. В фишинговых письмах встречались не только вредонсоные вложения, но и ссылки на Google Drive. В некоторых случаях группировка использовала вредоносные исполняемые файлы, подписанные сертификатом, для обхода детектирования. Из арсенала группировки также стоить отметить использование веб-шеллов (вредоносные скрипты, которые позволяют управлять зараженными машинами извне сети) для первоначального закрепления в организации. Это обеспечивает атакующим более продолжительный доступ и дает возможность заново инфицировать системы.

APT40 часто нацеливается на учетные данные VPN и удаленного рабочего стола, чтобы закрепиться в организации. Эта методология очень удобна атакующим, так как после получения этих учетных данных они могут не полагаться на вредоносное ПО для продолжения атаки.

Hexane/OilRig/APT34

1 августа 2019 года компания Dragos опубликовала обзор атак под названием «Oil and Gas Threat Perspective Summary», в котором упоминается некая новая группировка, получившая имя «Hexane». Согласно отчету, Hexane ориентирована на нефтегазовый сектор и телекоммуникации в Африке, на Ближнем Востоке и в Юго-Западной Азии. Dragos утверждает, что идентифицировала группу в мае 2019 года, связав ее с предположительно иранскими группировками OilRig и CHRYSENE. Деятельность Hexane, по-видимому, началась примерно в сентябре 2018 года, вторая волна активности – в мае 2019 года.

Хотя никаких индикаторов компрометации опубликовано не было, некоторые исследователи в ответ на сообщение Dragos о новой группировке поделились хэшами в ветке Twitter. Анализ «Лаборатории Касперского» также выявил некоторое сходство TTP новой волны атак с TTP группировки OilRig.

Во всех случаях артефакты, использованные в атаках, относительно просты. Постоянное развитие дропперов, по-видимому, указывает на период проб и ошибок, когда злоумышленники проверяли, как лучше всего избежать детектирования.

TTP, которые «Лаборатория Касперского» может связать с предшествующей появлению Hexane деятельностью OilRig, включает:

- упомянутый процесс проб и ошибок;

- применение простых документов-дропперов с использованием макросов, распространяемых посредством фишинговых писем;

- использование DNS для эксфильтрации на серверы управления.

Утечки в Telegram от Lab Dookhtegan и GreenLeakers исходного кода инструментария атакующих из Ирана позволяют предположить, как могла появиться группа Hexane. Из-за разоблачения и утечек группировка OilRig, возможно, просто изменила свой набор инструментов и продолжила работать как обычно: этим бы и объяснялась быстрая и гибкая реакция на утечки от этой группы. Или, возможно, некоторые из TTP OilRig были переняты новой группой, которая имеет схожие с OilRig интересы.

Позже в августе Secureworks выпустили отчет, в котором описали инструментарий той же группы, которой дали название Lyceum. В отчете был описан фишинговый документ, RAT первого этапа и Powershell скрипты, используемые в атаках.

IBM X-Force предполагает, что группировка APT34 (OilRig и Crambus) стоит за атакой на энергетические объекты на Ближнем Востоке с использованием вредоносной программы для уничтожения данных под названием «ZeroCleare». В отчете IBM говорится, что OilRig, а также по крайней мере еще одна группа, вероятнее всего, также из Ирана, использовали взломанные VPN аккаунты для доступа к машинам по крайней мере в одном случае.

В декабре в Бахрейнской национальной нефтяной компании Bapco произошла атака вайпера, который получил название Dustman. Национальное управление кибербезопасности Саудовской Аравии (National Cybersecurity Authority, NCA) опубликовало соответствующее предупреждение безопасности. По результатам анализа вредоносного ПО было установлено, что Dustman представляет собой обновленную и улучшенную версию вайпера ZeroCleare.

APT33

Атаки еще одной иранской группировки APT33 (NewsBeef, Charming Kitten и Elfin) нацелены на нефтяную и авиационную отрасли. Последние находки TrendMicro, свидетельствуют об использовании группировкой около дюжины серверов управления для таргетированных атак против организаций на Ближнем Востоке, в США и Азии.

Группа использует несколько уровней различных хостов для обфускации своих настоящих серверов C&C.

Используемое атакующими вредоносное ПО является довольно простым и имеет ограниченные возможности, включая загрузку и запуск дополнительного вредоносного ПО.

В 2018 году эта группировка атаковала десятки тысяч компаний, пытаясь подобрать пароли к учетным записям пользователей с помощью перебора нескольких наиболее распространенных паролей (password-spraying attacks). По сообщениям Microsoft к концу 2019 года APT33 сосредоточила свою активность примерно на 2000 организациях в месяц, увеличив при этом количество учетных записей, атакованных в каждой из этих организаций, в среднем почти в десять раз. Около половины из 25 основных целей, ранжированных по количеству атакуемых учетных записей, были производителями, поставщиками или компаниями, производящими техническое обслуживание оборудования ICS. Microsoft заявляет, что с середины октября APT33 нацелена на десятки компаний-производителей промышленного оборудования и программного обеспечения. Остается неясной мотивация хакеров и какие промышленные системы управления они фактически скомпрометировали. В Microsoft полагают, что группа стремится закрепиться в атакуемых организациях, чтобы впоследствии проводить кибератаки с физически разрушительными последствиями.

Symantec сообщила, что за последние три года эта группировка атаковала по крайней мере 50 организаций в Саудовской Аравии, в США и в других странах. Эксперты Symantec полагают, что некоторые из организаций США, возможно, стали мишенью для группы в ходе проведения атак по цепочке поставок. Так, например, в одном случае крупная американская компания подвергалась атаке в том же месяце, когда была скомпрометирована ближневосточная компания, совладельцем которой являлась американская компания.

В ходе волны атак в феврале 2019 года APT33 попыталась использовать известную уязвимость (CVE-2018-20250) в WinRAR. Эксплойт был использован против организации в химическом секторе в Саудовской Аравии. Два пользователя в организации получили файл с именем «JobDetails.rar», который скорее всего, распространялся в фишинговом письме. Также было отмечено, что APT33 использует как кастомные бэкдоры, так и множество общедоступных, таких как Remcos, DarkComet NanoCore и другие.

Forbes и WSJ рассказали об атаках иранских хакеров на государственные учреждения и критическую инфрастуктуру в Бахрейне и отметили параллель с атаками Shamoon 2012 года. Также были приведены сведения, что в июле хакеры отключили несколько систем в Управлении электроэнергетики и водоснабжения в Бахрейне. Как считают власти, это была репетиция или демонстрация уязвимости защищенных систем управления, что в случае полной компрометации может иметь очень большие последствия.

Операция Wocao

Исследователи Fox-IT сообщили об активности хакерской группы, которой, по их мнению, было поручено похищать информацию для шпионских целей. Эта активность получила название «Операция Wocao». Ее TTP совпадает с TTP китайской группировки, называемой в индустрии APT20. Жертвы были выявлены в десяти странах – в государственных учреждениях, среди поставщиков услуг и в самых разных отраслях, включая энергетику, транспорт, здравоохранение и высокотехнологичных производств.

В нескольких случаях начальной точкой доступа в сеть жертвы становился уязвимый веб-сервер, часто с установленным JBoss. Было замечено, что такие уязвимые серверы часто уже были скомпрометированы ранее другими группами, которые установили на серверы свои веб-шеллы.

В операции Wacao фактически используются чужие веб-шеллы для разведки и начального распространения. После этого группа загружает один из своих веб-шеллов на веб-сервер. Доступ через загруженный веб-шелл используется в качестве запасного в случае потери другого, основного, постоянного доступа – например, если украденные злоумышленникам учетные данные VPN были изменены.

В одном случае VPN-доступ к сети жертвы был защищен двухфакторной аутентификацией (2FA) с использование ПО RSA SecurID. Группа обошла реализацию 2FA с помощью техники, которую, как предполагает Fox-IT, была разработана самой группировкой.

Для генерирования пароля (токен-кода) двухфакторной аутентификации используется запатентованный RSA алгоритм. Каждому экземпляру токена соответствует начальный вектор генерации (seed). Новый токен-код генерируется раз в минуту, и его значение определяется только seed и временем генерации.

В аппаратной реализации RSA SecurID начальный вектор генерации надежно защищен и может быть получен только кражей физического токена. Но, как обнаружили Fox-IT, программный токен RSA SecurID использует уникальный ключ, сгенерированный для каждого экземпляра инсталляции ПО (и привязанный к уникальным параметрам системы), только в процессе валидации импорта токена, а в качестве начального вектора генерации используется уникальное значение, никак к системе не привязанное.

Как выяснили Fox-IT, это позволяет, пропатчив всего лишь одну инструкцию кода ПО RSA SecurID, использовать ПО для генерирования токен-кодов, валидных для любой системы, с которой злоумышленникам удалось украсть установленный программный токен.

Fox-IT полагает, что атакующие, вероятно, могли сначала украсть у жертвы программный токен, затем использовать пропатченное у себя ПО RSA SecurID для генерации действующих токенов двухфакторной аутентификации, пригодных для подключения к VPN.

APT41/Winnti

В августе 2019 компания FireEye описала активность китайской группы, работающей с 2012 года и занимающейся стратегическим шпионажем в областях, связанных с пятилетним планом экономического развития Китая. В числе атакованных организаций телекоммуникации, здравоохранение, производители полупроводников, продвинутого аппаратного обеспечения компьютеров, батарей, электромобилей и другие. Эти организации располагаются в 14 странах, включая Францию, Индию, Италию, Японию, Южную Корею, Великобританию, США.

Характерной особенностью данной группы, которая была названа APT41, является сочетание атак на различные организации с целью кибершпионажа и финансово-мотивированных атак на игровую индустрию, в которых группа манипулировала виртуальной игровой валютой, а также пыталась реализовать атаки шифровальщиков.

Группа получала доступ к Windows и Linux машинам внутри сети организаций и на нужных машинах крала исходный код и цифровые сертификаты, которые потом использовала для подписи своего вредоносного ПО.

APT41 также известна тем, что внедряла свой вредоносный код в легитимные файлы игровых компаний. В итоге получившиеся вредоносные файлы были подписаны легитимным сертификатом компании. В дальнейшем эти файлы распространялись в другие организации, то есть была реализована атака на цепочку поставок.

Из интересных особенностей TTP группы можно отметить высокую степень таргетированности атак группировки, так, перед развертыванием некоторого используемого ими next-stage вредоносного ПО могут выполняться проверки уникального системного идентификатора на конечных машинах. Также следует отметить ограниченное использование руткитов и MBR буткитов, что является очень редким для китайских APT группировок.

Анализ времени суток, в которое проводились оба типа атак – атаки кибершпионажа на компании стратегических отраслей и коммерческие атаки на игровые компании – показал, что участники группы осуществляют второй тип атак в свободное время, вероятно, для личной выгоды. Возможно, они находятся под протекцией властей.

Согласно опубликованным ранее отчетам других компаний APT41 частично совпадает по своей активности с Barium и Winnti. Также FireEye атрибутирует к APT41 атаки CCleaner, ShadowPad и ShadowHammer.

Исследователи в ESET считают, что описанная FireEye группа APT41, стоящая за громкими атаками в цепочке поставок на игровую индустрию и на промышленные компании, – это Winnti. Они выявили, что группа Winnti продолжает обновлять свой арсенал и использует новый модульный бэкдор Windows под именем PortReuse, который, в частности, был использован для заражения серверов известного азиатского производителя мобильного оборудования и программного обеспечения. Также ESET было выявлено вредоносное ПО третьего этапа в одной атаке Winnti на игровые компании – им оказалось кастомизированная версия криптомайнера XMRig.

Несколько крупных немецких промышленных фирм, включая BASF, Siemens и Henkel, объявили в июле, что они стали жертвами спонсируемой государством хакерской группы из Китая. Также в апреле об обнаружении вторжения заявила компания Bayer. Все эти атаки, возможно, принадлежали к разным под-группам, но были объединены фактом использования бэкдора Winnti.

Атаки на аэрокосмическую отрасль

Европейский аэрокосмический гигант Airbus подвергся серии атак предположительно китайских хакеров с целью кибершпионажа. В январе 2019 был выпущен пресс-релиз, в котором сообщалось, что компания обнаружила вторжение в свои системы, связанные с бизнесом коммерческих самолетов, но инцидент не повлиял на ее коммерческую деятельность. Некоторые источники в компании также заявляли о целой серии атак в течение года.

Также сообщалось об атаках хакеров на британского производителя двигателей Rolls-Royce и французского консультанта по технологиям и поставщика Expleo, а также на двух других французских подрядчиков, работающих на Airbus. Как утверждают источники, в атаках на подрядчиков был получен доступ к VPN, который связывал компании с Airbus.

В октябре компания Crowdstrike выпустила отчет (позже он был удален с сайта компании), который разоблачал одну из самых амбициозных хакерских операций Китая. Скоординированная многолетняя хакерская кампания была направлена на то, чтобы помочь китайскому государственному авиационно-космическому производителю Comac построить собственный авиалайнер C919. Ее конечная цель, утверждает Crowdstrike, заключалась в хищении интеллектуальной собственности, необходимой для производства всех компонентов C919 внутри Китая. По информации Crowdstrike, Министерство государственной безопасности (MSS) поручило эту задачу Бюро в Цзянсу (MSS JSSD). В период с 2010 по 2015 годы эта хакерская команда успешно взломала такие компании, как Ametek, Honeywell, Safran, Capstone Turbine, GE и другие.

По данным Crowdstrike и Министерства юстиции США в группу, которую исследователи назвали Turbine Panda, вербовали местных хакеров и ИБ-исследователей, в том числе известных в андеграундных кругах. Затем им поручали найти точку входа в целевые сети, где они обычно применяли вредоносные программы таких семейств как Sakula, PlugX и Winnti, используя их для поиска конфиденциальной информации и ее хищения.

APT32/Ocean Lotus

По заверениям исследователей из FireEye вьетнамская хакерская группа APT32/OceanLotus, которая ведет свою активность по крайней мере с 2014 года и известна в основном своими атаками на журналистов и госсектор, в 2019 году стала активно проводить атаки на транснациональные автомобильные компании в явной попытке поддержать отечественный автопром. С февраля 2019 группа разослала фишинговые письма от пяти до десяти организациям автомобильного сектора. Группа также создавала фальшивые домены для Toyota Motor Corp. и Hyundai Motor Co. в попытках осуществить атаки. Неизвестно, были ли эти атаки успешными.

В марте, по словам представителя Toyota, компания обнаружила, что ее подразделения во Вьетнаме, Тайланде, а также в Японии были атакованы – в последнем случае через японскую дочернюю компанию Toyota Tokyo Sales Holdings Inc. Официальный представитель Toyota заявил, что за это несет ответственность APT32.