24 апреля 2020

Ландшафт угроз для систем промышленной автоматизации. Статистика за второе полугодие 2019

- 2019 год: главное

- Уязвимости, обнаруженные в 2019 году

- APT-атаки на промышленные компании в 2019 году

- Вымогатели и другое вредоносное ПО: основные события второго полугодия 2019

- Статистика за второе полугодие 2019

В разделе представлены результаты анализа статистических данных, полученных с помощью распределенной антивирусной сети Kaspersky Security Network (KSN). Данные получены от тех пользователей KSN, которые добровольно подтвердили свое согласие на их анонимную передачу и обработку с целью, описанной в Соглашении KSN для установленного на их компьютере продукта «Лаборатории Касперского».

Подключение к сети KSN даёт нашим клиентам возможность улучшить скорость реакции защитных решений на неизвестные ранее угрозы и в целом повысить качество детектирования установленного продукта за счёт обращения к облачной инфраструктуре хранения данных о вредоносных объектах, которую технически невозможно передать целиком на сторону клиента из-за её объёма и потребляемых ресурсов.

Переданная пользователем телеметрия содержит только те типы и категории информации, которые описаны в соответствующем Соглашении KSN. Эти данные в значительной мере не только помогают в анализе ландшафта угроз, но и необходимы для обнаружения новых угроз, включая целенаправленные атаки и APT1.

Методика подготовки статистики

Статистические данные, представленные в отчете, получены с защищаемых продуктами «Лаборатории Касперского» компьютеров АСУ, которые Kaspersky ICS CERT относит к технологической инфраструктуре организаций. В эту группу входят компьютеры, работающие на операционных системах Windows и выполняющие одну или несколько функций:

- серверы управления и сбора данных (SCADA);

- серверы хранения данных (Historian);

- шлюзы данных (OPC);

- стационарные рабочие станции инженеров и операторов;

- мобильные рабочие станции инженеров и операторов;

- Human Machine Interface (HMI);

- компьютеры, используемые для администрирования технологических сетей;

- компьютеры, используемые для разработки ПО для систем промышленной автоматизации.

Атакованными мы считаем те компьютеры, на которых в течение отчетного периода защитные решения «Лаборатории Касперского» заблокировали одну и более угроз. При подсчете процента машин, на которых было предотвращено заражение вредоносным ПО, используется количество компьютеров, атакованных в течение отчетного периода, по отношению ко всем компьютерам из нашей выборки, с которых в течение отчетного периода мы получали обезличенную информацию.

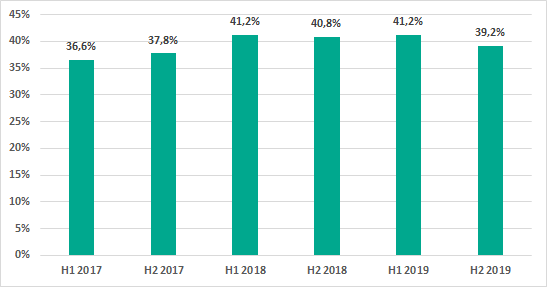

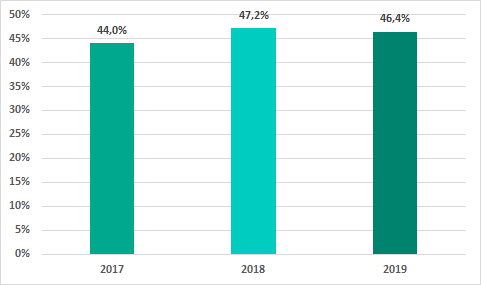

Процент компьютеров, на которых были заблокированы вредоносные объекты

Процент компьютеров АСУ, на которых были заблокированы вредоносные объекты, во втором полугодии 2019 года составил 39,2%. По сравнению с предыдущим полугодием этот показатель снизился на 2 п.п.

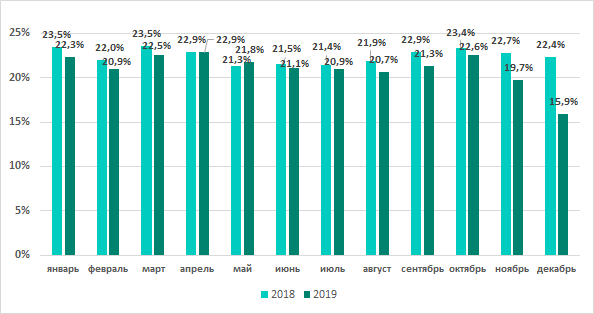

Во втором полугодии 2019 года наибольший процент компьютеров АСУ, на которых были заблокированы вредоносные объекты, наблюдался в октябре. Показатель этого месяца лишь на 0,3 п.п. уступает лидеру первого полугодия – апрелю.

Отметим, что сезонная динамика, которую мы наблюдаем не первый год, сохранилась и в 2019: наибольшие показатели мы видим весной и осенью. Однако в 2019 году в ноябре – декабре падение показателей было более значительным, чем в 2018 году.

В целом за 2019 год процент компьютеров АСУ, на которых были заблокированы вредоносные объекты, уменьшился на 0,8 п.п.

Разнообразие обнаруженного вредоносного ПО

Во втором полугодии 2019 года защитными решениями «Лаборатории Касперского» на системах промышленной автоматизации было заблокировано более 19,5 тысяч модификаций вредоносного ПО из 2,3 тысяч различных семейств.

Категории вредоносных объектов

Вредоносные объекты, которые продукты «Лаборатории Касперского» блокируют на компьютерах АСУ, относятся ко многим категориям. Для того чтобы дать лучшее представление о типах заблокированных угроз, мы выполнили их детальную классификацию. Заметим, что получившиеся проценты суммировать — некорректно, потому что во многих случаях на одном компьютере за отчётный период могли быть заблокированы угрозы двух и более типов.

Результаты нашего детального анализа дали следующие оценки процента компьютеров АСУ, на которых была предотвращена активность вредоносных объектов различных категорий:

- 12,5% – ресурсы в интернете из черного списка.

Веб-антивирус защищает компьютер, когда установленные на нем программы (браузеры, почтовые клиенты, компоненты автообновления прикладного ПО и др.) пытаются подключиться к IP и URL адресам, занесенным в черный список. Такие ресурсы связаны с распространением или управлением каким-либо вредоносным ПО.В частности, в черные списки попадают также ресурсы, на которых распространяется, например, вредоносное ПО типа Trojan-Spy и Ransomware, замаскированное под утилиты для взлома/сброса пароля на контроллерах различных производителей, crack/patch для промышленного и инженерного программного обеспечения, используемого в технологической сети.

- 7,8% – зловредные скрипты и перенаправления на веб-ресурсах (JS и Html), выполняющиеся в контексте браузера, а также эксплойты для браузеров – 0,14%.

- 5,8% –троянцы-шпионы, бэкдоры и кейлоггеры, которые встречаются во множестве фишинговых писем, рассылаемых промышленным организациям. Как правило, конечная цель таких атак – кража денег.

- 5,5% – черви (Worm), распространяющиеся, как правило, через съемные носители и сетевые папки, а также черви, распространяющие через почтовые сообщения (Email-Worm), сетевые уязвимости (Net-Worm) и мессенджеры (IM-Worm). Большинство червей являются устаревшими с точки зрения сетевой инфраструктуры управления ими. Но есть среди них и такие как Zombaque (0,02%) – с реализованной P2P сетевой архитектурой, позволяющей злоумышленникам активировать его в любой момент.

- 4,1% – вредоносные LNK-файлы.

Такие файлы, в основном, блокируются на съемных носителях. Они являются частью механизма распространения для таких старых семейств вредоносного ПО как Andromeda/Gamarue, Dorkbot, Jenxcus/Dinihou и других. В этой категории также широко представлены LNK-файлы с уязвимостью CVE-2010-2568 (0,62%), которая впервые была использована для распространения червя Stuxnet, а затем стала использоваться для распространения множества семейств, таких как Sality, Nimnul/Ramnit, ZeuS, Vobfus и других. В настоящее время замаскированные под легитимный документ LNK-файлы могут использоваться как часть многоступенчатой атаки. Они запускают powershell-скрипт, скачивающий зловредный файл. В редких случаях запускаемый вредоносный powershell скрипт скачивает и внедряет в память бинарный код, являющийся специфичной модификацией пассивного TCP бэкдора из набора metasploit.

- 3,6% – вредоносные программы класса Virus.

Среди этих программ уже много лет детектируются такие семейства как Sality (1,1%), Nimnul (0,7%), Virut (0,5%). Хотя эти вредоносные семейства считаются устаревшими, поскольку их командные серверы управления давно не активны, они традиционно вносят значительный вклад в статистику в силу самораспространения и недостаточных мер по их полному обезвреживанию.

- 2,9% – вредоносные документы (MSOffice+PDF), содержащие эксплойты, зловредные макросы и зловредные ссылки.

- 2,0% – вредоносные файлы (исполняемые, скрипты, autorun.inf, .LNK и другие), которые запускаются автоматически при запуске системы или при подключении съемного носителя.

Это файлы из множества разнообразных семейств, которые объединены фактом автозапуска. Из наиболее «безобидной» функциональности у подобных файлов – автоматический запуск браузера с предустановленной стартовой страницей. В большинстве случаев вредоносное ПО, использующее autorun.inf, является модификацией зловредов старых семейств (Palevo, Sality, Kido и др.).

- 1,9% – веб-майнеры, выполняемые в браузерах, 1, 1% – майнеры — исполняемые файлы для ОС Windows.

- 1,5% – банковские троянцы.

- 0,7% – вредоносные программы для AutoCad.

Отметим, что вредоносное ПО для AutoCad, в частности вирусы, детектируются преимущественно в Восточной Азии – на компьютерах технологических сетей, в том числе в сетевых папках и на рабочих станциях инженеров.

- 0,6% – вредоносные файлы для мобильных устройств, которые блокируются при подключении устройств к компьютерам.

- 0,6% – программы-вымогатели.

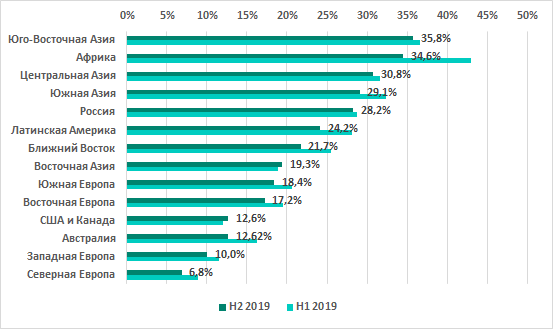

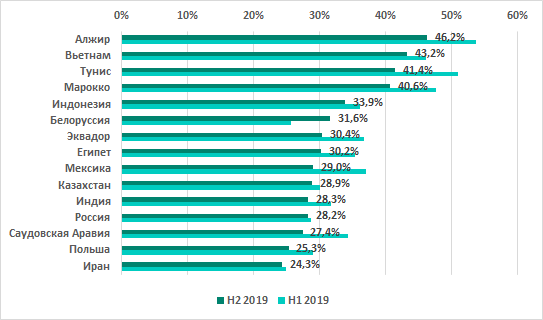

География

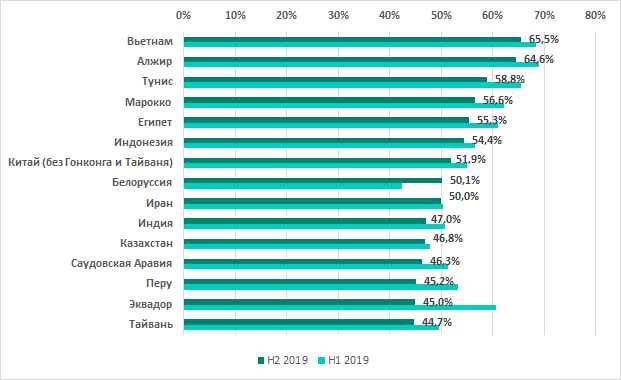

Состав первой пятерки стран в рейтинге по проценту компьютеров АСУ, на которых была предотвращена вредоносная активность, остается неизменным вот уже полтора года. Единственное исключение – прошлое полугодие, когда Боливия неожиданно заняла второе место и вытеснила из TOP 5 Египет.

Наиболее значительное увеличение процента компьютеров АСУ, на которых была предотвращена вредоносная активность, наблюдается в Сингапуре (на 9,2 п.п.), Белоруссии (на 7,6 п.п.) и в ЮАР (на 6,2 п.п.). Отметим, что в течение трех предыдущих полугодий в Сингапуре этот показатель снижался.

В России в течение второго полугодия 2019 года хотя бы один раз вредоносные объекты были заблокированы на 43,1% компьютеров АСУ, что на 1,7 п.п. меньше, чем в первом полугодии 2019 года (44,8%).

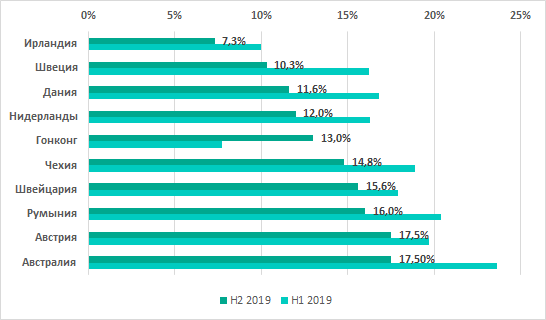

Список десяти наиболее благополучных стран во втором полугодии 2019 покинули США (18,3%), Великобритания (19,0%) и Сингапур (24,2%). Их вытеснили Румыния, Австрия и Австралия.

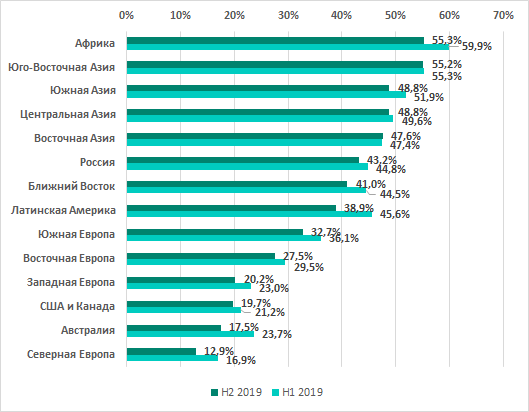

В рейтинге различных регионов мира по доле машин АСУ, на которых была предотвращена вредоносная активность, традиционно лидируют Африка, Юго-Восточная и Южная Азия.

Источники угроз

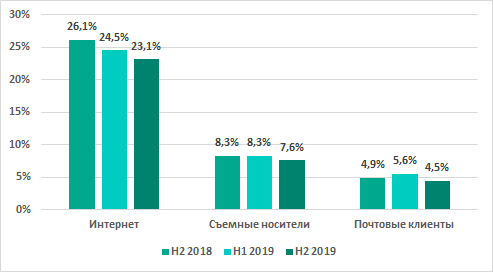

Основными источниками угроз для компьютеров в технологической инфраструктуре организаций на протяжении последних лет являются интернет, съемные носители и электронная почта.

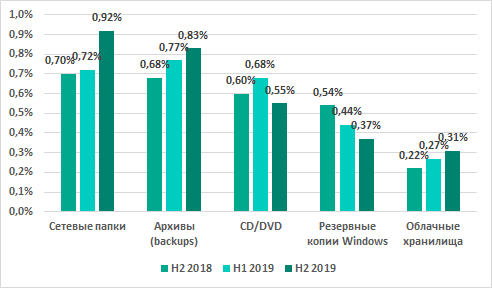

*процент компьютеров АСУ, на которых были заблокированы вредоносные объекты из различных источников

Процент компьютеров АСУ, на которых были заблокированы вредоносные объекты из интернета, продолжает снижаться. Во втором полугодии 2019 года этот показатель уменьшился еще на 1,4 п.п.: интернет стал источником угроз, заблокированных на 23,1% компьютеров АСУ.

Значительная часть интернет-угроз связана с веб-страницами различных сайтов, зараженных веб-майнерами, троянцами-загрузчиками и скриптами для кражи cookie. Снижение процента компьютеров АСУ, столкнувшихся с этими угрозами, связано в том числе с уменьшением числа переходов на такие сайты и с устранением заражений на стороне веб-ресурсов.

* процент компьютеров АСУ, на которых были заблокированы вредоносные объекты из различных источников

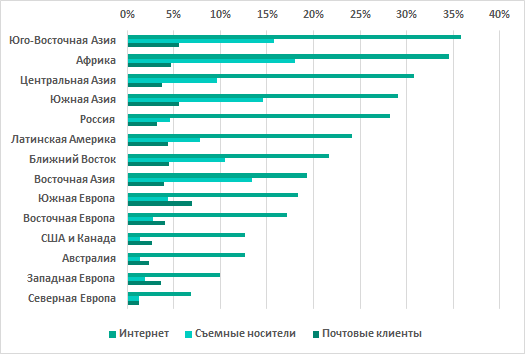

Основные источники угроз: география

* процент компьютеров АСУ, на которых были заблокированы вредоносные объекты из различных источников

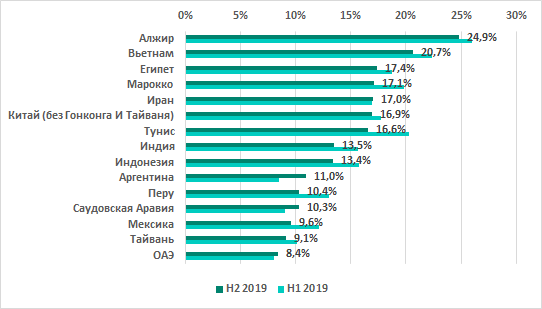

Интернет

Во всех регионах мира основным источником угроз является интернет. Однако в Северной и Западной Европе и в Северной Америке процент компьютеров АСУ, на которых были заблокированы угрозы из интернета, значительно ниже.

Большая часть стран, входящих в TOP 15 по проценту компьютеров АСУ, на которых были заблокированы угрозы из интернета, по-прежнему в нем остаются. Покинули рейтинг Чили, Украина и Боливия, в списке их сменили Белоруссия, Россия и Иран.

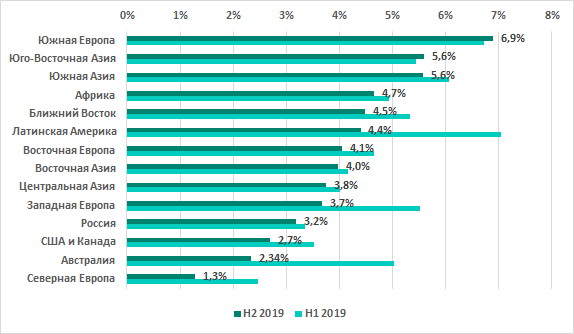

Съемные носители

Рейтинг регионов по проценту компьютеров АСУ, на которых было заблокировано вредоносное ПО при подключении съемных носителей, остался без изменений. Максимальный процент компьютеров АСУ, на которых были заблокированы угрозы при подключении съемных носителей, отмечен в Африке, Южной и Юго-Восточной Азии. При этом в Австралии, Северной Европе и Северной Америке этот показатель – минимальный.

Во втором полугодии 2019 года в TOP 15 стран и территорий по проценту компьютеров АСУ, на которых было заблокировано вредоносное ПО при подключении съемных носителей, вместо Турции, Казахстана, Таиланда и Боливии вошли Тайвань, Саудовская Аравия, Аргентина и ОАЭ.

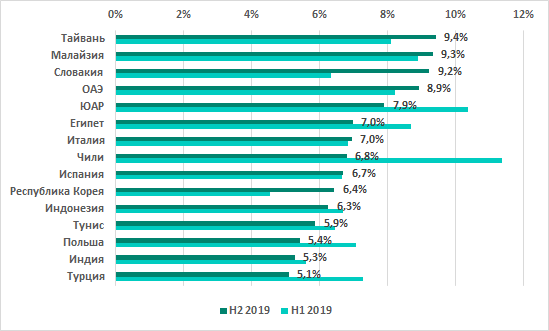

Почтовые клиенты

Рейтинг регионов по проценту компьютеров АСУ, на которых были заблокированы вредоносные почтовые вложения, по итогам полугодия впервые возглавила Южная Европа.

Во втором полугодии 2019 года TOP 15 стран и территорий по проценту компьютеров АСУ, на которых были заблокированы вредоносные почтовые вложения, обновился на треть.

Покинули TOP 15 Германия, Япония, Мексика, Арегентина и Эквадор. В него вошли Словакия, которая оказалась сразу на третьем месте, Испания, Южная Корея, Тунис и Индия.

1. Организациям, в отношении любых данных которых наложены ограничения на их передачу во вне периметра организации, рекомендуем рассмотреть вариант использования сервиса Kaspersky Private Security Network.