29 января 2021

Жертвы SunBurst среди промышленных предприятий

13 декабря 2020 года компании FireEye, Microsoft и SolarWinds объявили об обнаружении крупномасштабной сложной атаки на цепочку поставок через платформу мониторинга и управления IT-инфраструктурой Orion IT, созданную компанией SolarWinds.

После этого крупного инцидента появилось много публикаций; его расследование еще не завершено. Технические сведения о бэкдоре SunBurst, внедренном в SolarWinds, уже опубликованы, продолжается поиск инструментов и техник второго этапа пост-эксплуатации, масштаб атаки и интересы стоящих за ней злоумышленников изучаются. Компания SolarWinds признала, что версии с внедренным в них бэкдором могли установить примерно 18 000 пользователей. При этом имеется лишь ограниченная информация о числе организаций, в которых атака получила свое развитие и, возможно, были применены инструменты второго этапа, хотя высказываются определенные предположения относительно интересов злоумышленников, основанные на анализе истории ответов командного сервера на DNS-запросы (см. здесь и здесь).

Нас интересовал прежде всего анализ того, сколько промышленных организаций установили версии SolarWinds с внедренным в них бэкдором. Ниже приведены результаты нашего анализа.

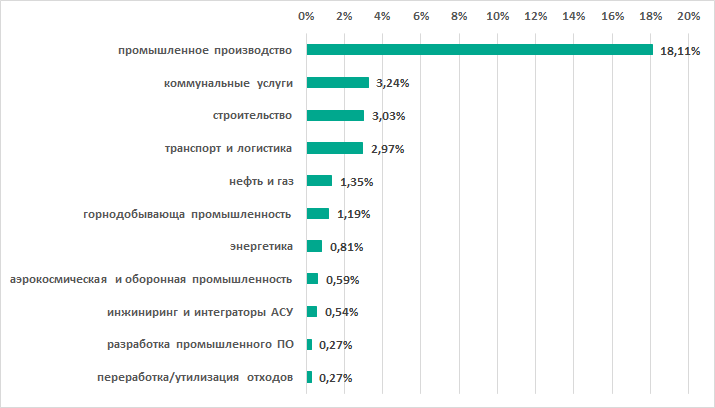

Прежде всего мы проанализировали все доступные расшифрованные внутренние доменные имена, полученные из DNS-имен, сгенерированных алгоритмом генерации доменных имен SunBurst (SunBurst DomainName Generation Algorithm). Мы пользовались как общедоступными списками, так и списками, полученными из иных сторонних источников. Окончательный список поддающихся прочтению и атрибуции доменных имен содержит почти 2000 записей. Ниже представлена информация об отраслях, в которых работают промышленные организации, ставшие, возможно, жертвами атаки.

Общий процент промышленных организаций среди всех организаций, вошедших в список, оценивается на уровне 32,4%.

Мы также проанализировали информацию нашей телеметрии с систем, на которые были установлены приложения SolarWinds с внедренным в них бэкдором, и выделили более 20 организаций, работающих в промышленных отраслях:

| промышленное производство | 8 |

| транспорт и логистика | 6 |

| коммунальные услуги | 4 |

| строительство | 4 |

| горнодобывающая промышленность | 3 |

| энергетика | 2 |

Географическое распределение промышленных организаций оказалось достаточно широким и включает следующие страны и территории: Бенин, Джибути, Индонезию, Иран, Канаду, Малайзию, Мексику, Нидерланды, Португалию, Россию, Саудовскую Аравию, США, Тайвань, Уганду, Филиппины и Чили. В то же время, география всех жертв атаки покрывает почти весь земной шар, от Северной Америки до Азиатско-Тихоокеанского региона.

Программное обеспечение SolarWinds глубоко интегрировано во многие системы в разных отраслях экономики по всему миру. На данный момент у нас нет сведений об эскалации атаки со стороны злоумышленников на какие-либо из организаций, представленных в нашей телеметрии. Компания Truesec представила список возможных жертв второго этапа, в который включено несколько промышленных организаций со штаб-квартирами в разных странах мира. Список составлен на основе ответов, полученных от сервера, который использовали злоумышленники. Компания Netresec также поделилась своим списком на основе уточненных данных о логике работы бэкдора и управляющего сервера. В списке Netresec тоже присутствуют промышленные компании. Таким образом, не следует исключать возможность расширения активности в сетях некоторых промышленных организаций, если это будет в интересах злоумышленников.

Ниже представлены наши рекомендации возможным жертвам взлома SolarWinds:

- Проверьте, не установлены ли у вас версии SolarWinds с внедренным бэкдором. Известно о компрометации следующих версий: 2019.4 HF 5, 2020.2 без установленного исправления (hotfix) и 2020.2 HF1

- Проверьте системы на наличие индикаторов компрометации (IOC). Агентство CISA опубликовало уведомление AA20-35A, содержащее обширный список индикаторов компрометации

- Если вы обнаружили установленное скомпрометированное приложение SolarWinds или соответствующие индикаторы компрометации, начните расследование инцидента безопасности и запустите процедуру реагирования на инцидент с учетом всех возможных векторов атаки:

- Изолируйте известные скомпрометированные системы, обеспечивая при этом работоспособность системы

- Примите меры к тому, чтобы индикаторы компрометации, которые могут быть полезны для расследования, не были удалены

- Проверьте все журналы сетевой активности на наличие подозрительной активности

- Проверьте сетевые журналы и логи на предмет признаков аутентификации нелегитимных учетных записей пользователей

- Выявите подозрительную активность процессов, изучите дампы памяти и соответствующие файлы

- Проверьте данные об истории операций в командной строке, которые могут быть связаны с подозрительной активностью

- Если вы считаете, что стали жертвой взлома SolarWinds, вы можете связаться с нами по адресу ics-cert@kaspersky.com, чтобы запросить дальнейшую помощь или консультационные услуги.