09 декабря 2016

Глобальная статистика уязвимостей

Центр реагирования на инциденты информационной безопасности промышленных инфраструктур «Лаборатории Касперского» (KL ICS-CERT) начинает публикацию серии статей, посвященных анализу уязвимостей промышленных систем разных стран мира. Цель этих статей – рассказать о проблемах, возникающих в процессе обновления различных компонентов АСУ ТП. Каждая из статей рассматривает решения, разработанные одним из вендоров АСУ ТП и перечень известных уязвимостей на основе базы данных MITRE CVE.

Все графики содержат следующую информацию:

- Уязвимые системы;

- Неуязвимые системы;

- Уязвимости, возможно, устранены – некоторые уязвимости могли быть устранены без изменения версии ПО (например, добавлением или заменой одного файла).

Настоящая статья посвящена уязвимостям, найденным в решениях Rockwell Automation с 2014 по 2016 год:

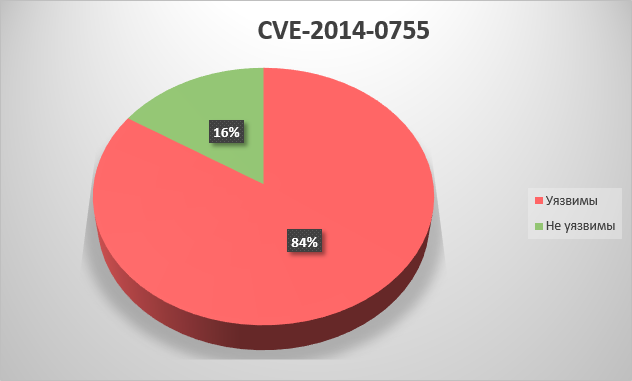

CVE-2014-0755 – уязвимость в RSLogix 5000 позволяет злоумышленнику получить доступ к пользовательским паролям

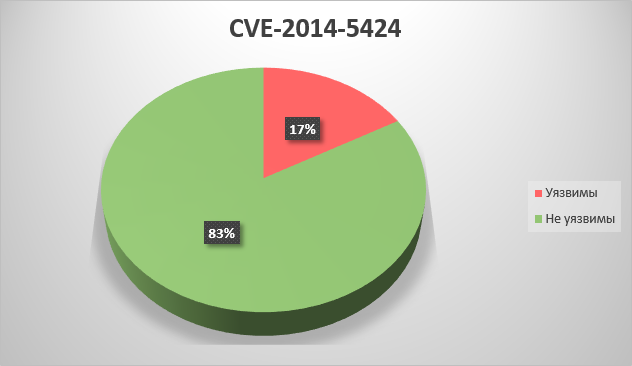

CVE-2014-5424 – уязвимость в Rockwell Automation Connected Components Workbench (CCW) позволяет злоумышленнику удаленно провести атаку типа «отказ в обслуживании» или, возможно, выполнить произвольный код

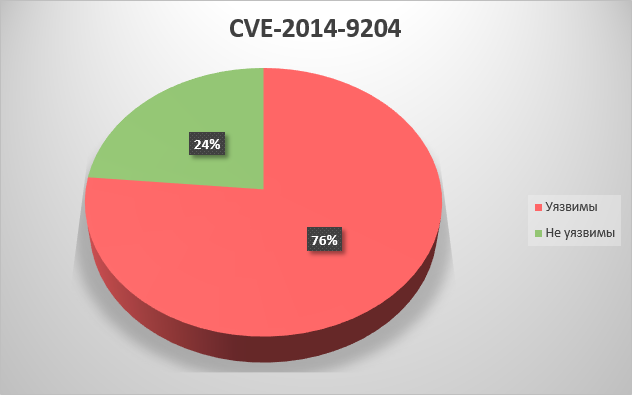

CVE-2014-9204 – переполнение стека буфера в OPCT.exe в Rockwell Automation RSLinx Classic (версия 3.73.00 и более ранние) позволяет выполнить произвольный код с использованием специально сформированного CSV-файла

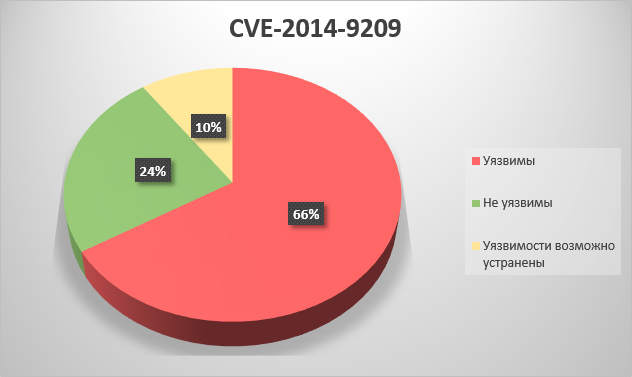

CVE-2014-9209 – недоверенный поисковый путь в приложении Clean Utility, входящем в состав Rockwell Automation FactoryTalk Services Platform (версия 2.71.00 и более ранние) и FactoryTalk View Studio (версия 8.00.00 и более ранние), позволяют злоумышленнику повысить привилегии с использованием библиотеки DLL, специально сформированной в произвольной директории

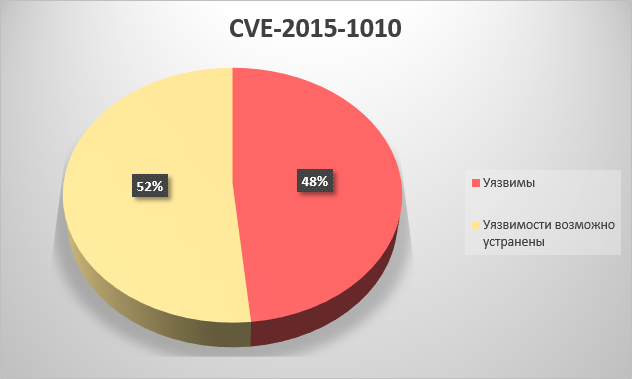

CVE-2015-1010 – Rockwell Automation RSView32 (версия 7.60.00 (aka CPR9 SR4) и более ранние) не шифрует логины и пароли пользователей должным образом, что позволяет злоумышленнику получить доступ к логинам и паролям

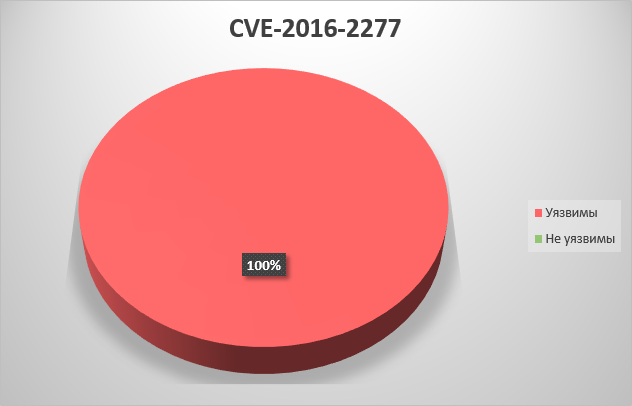

CVE-2016-2277 – программа IAB.exe, входящая в состав Rockwell Automation Integrated Architecture Builder (IAB) (версия 9.6.0.8 и более ранние, а также 9.7.x–9.7.0.2) позволяет злоумышленнику удаленно выполнить произвольный код с использованием специально сформированного файла-проекта

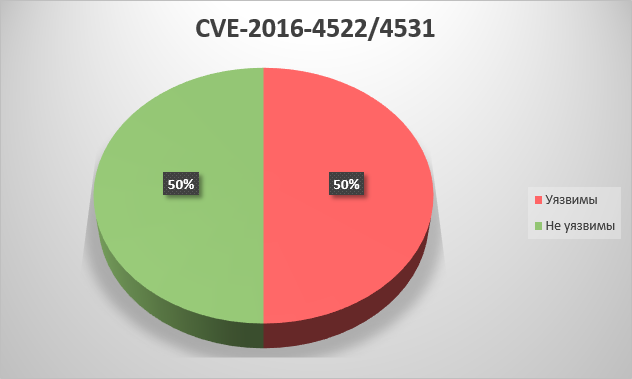

CVE-2016-4522 – SQL-инъекция в Rockwell Automation FactoryTalk EnergyMetrix (версия 2.20.00 и более ранние) позволяет злоумышленнику удаленно выполнить произвольные SQL-запросы

CVE-2016-4531 – Rockwell Automation FactoryTalk EnergyMetrix (версия 2.20.00 и более ранние) не обрабатывает должным образом информацию о легитимной сессии пользователя при ее завершении, что позволяет злоумышленнику удаленно получить доступ к сессии пользователя

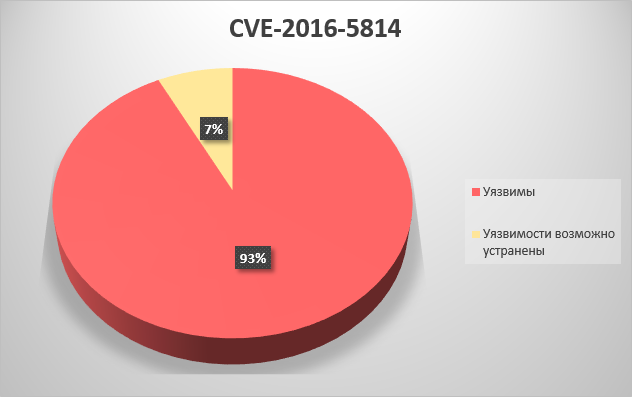

CVE-2016-5814 – уязвимость переполнения буфера в Rockwell Automation RSLogix Micro Starter Lite, RSLogix Micro Developer, RSLogix 500 Starter Edition, RSLogix 500 Standard Edition, и RSLogix 500 Professional Edition позволяет злоумышленнику удаленно выполнить произвольный код с использованием специально сформированного RSS файла проекта

Представленная аналитика показывает, что большинство организаций, имеющих различные компоненты АСУ ТП не имеют эффективно работающего управления обновлениями для промышленных компонентов, что потенциально ставит АСУ ТП под угрозу реализации кибер атак.

Однако не каждая организация способна оперативно установить различные критические обновления на различные компоненты промышленных систем. Мы рекомендуем пересмотреть текущее состояние политики сетевой безопасности, устранить ненужные сетевые соединения к внешним и другим смежным сетям, соблюдать и поддерживать в актуальном состоянии парольную политику, ограничить использование портативных устройств и съемных носителей информации в пределах контролируемой сети АСУ ТП, заставлять внешних подрядчиков следовать внутренней политике безопасности.

KL ICS CERT готов предоставить статистику по конкретным странам заинтересованным центрам реагирования на инциденты информационной безопасности, правоохранительным органам и другим компаниям-поставщикам услуг информационной безопасности работающими с промышленными организациями.