15 июня 2017

Нигерийский фишинг: атаки на промышленные компании

В конце 2016 года Центр реагирования на инциденты информационной безопасности промышленных инфраструктур «Лаборатории Касперского» (Kaspersky Lab ICS CERT) сообщил о фишинговых атаках, нацеленных преимущественно на промышленные компании, — металлургические, электроэнергетические, строительные, инжиниринговые и другие. Как показали дальнейшие исследования, это была лишь часть большой истории, которая началась много раньше и вряд ли скоро закончится.

Целевая атака

В октябре 2016 года на компьютерах наших заказчиков с установленной системой АСУ ТП продукты «Лаборатории Касперского» зафиксировали всплеск попыток заражений вредоносным ПО — определенной модификацией эксплойта к старой уязвимости 2015 года.

Дальнейшее изучение данного инцидента привело нас к фишинговым сообщениям, замаскированным под деловую переписку. Именно они использовались для распространения эксплойта.

Фишеры довольно давно оценили преимущества атак на компании (очевидно, что на счетах компаний гораздо больше денег, чем у рядовых пользователей, и суммы сделок предприятий обычно больше сумм сделок частных лиц). Письма, рассылаемые в таких атаках, составлены так, чтобы получивший письмо сотрудник счел письмо легитимным и без колебаний открыл вредоносное вложение.

В данном случае мы имели дело с хорошо продуманным фишингом, нацеленным не просто на коммерческие организации, но в подавляющем большинстве — на промышленные предприятия. Всего мы обнаружили более 500 атакованных компаний более чем в 50 странах мира, большая часть которых — промышленные и крупные транспортные и логистические предприятия.

Письма

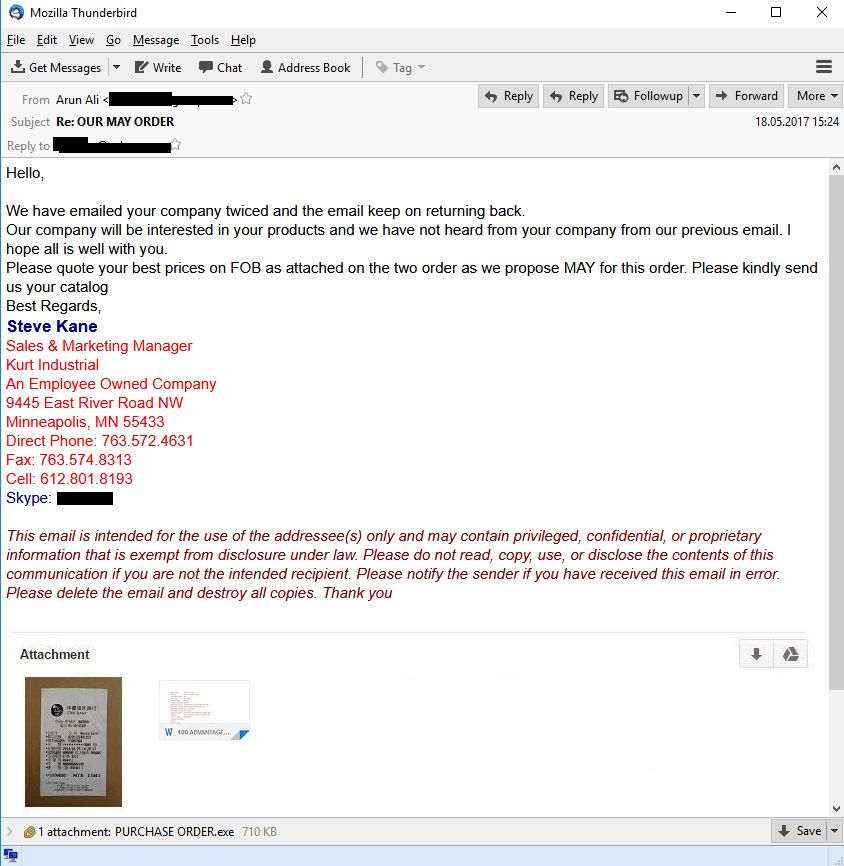

Письма рассылались от имени различных компаний-контрагентов потенциальных жертв: поставщиков, заказчиков, коммерческих организаций и служб доставки. В них получателям предлагалось срочно проверить информацию по счету, уточнить расценки на продукцию или получить груз по накладной.

Примеры фишинговых писем

Фишеры явно постарались, чтобы их подделки выглядели весьма убедительно для сотрудников атакованных предприятий. Среди названий вложений нам встречались, например, «Energy & Industrial Solutions W.L.L_pdf», «Woodeck Specifications best Prices Quote.uue» и «Saudi Aramco Quotation Request for October 2016».

Вредоносные файлы

Во всех сообщениях были вредоносные вложения: RTF-файлы с эксплойтом к уязвимости CVE-2015-1641, архивы различных форматов, содержащие вредоносные исполняемые файлы, а также документы с макросами и OLE-объектами, скачивающими вредоносные исполняемые файлы.

В конце 2016 года нашим почтовым антивирусом ежедневно детектировалось от нескольких сотен до нескольких тысяч писем с данным эксплойтом к уязвимости CVE-2015-1641.

Количество ежедневных срабатываний почтового антивируса на эксплойт к уязвимости CVE-2015-1641 (Exploit.MSWord.Agent.hp)

Характерно для таких рассылок то, что количество рассылаемых писем разное в зависимости от дня недели — в выходные таких писем меньше, чем в рабочие дни.

В этих атаках использовались популярные у злоумышленников программы семейств ZeuS, Pony/FareIT, LokiBot, Luminosity RAT, NetWire RAT, HawkEye, ISR Stealer, iSpy keylogger. Фишеры выбрали инструментарий с нужной им функциональностью среди вредоносных программ, которые продаются на киберкриминальных форумах. А вот упакованы эти программы были VB- и .NET-упаковщиками, которые мы видели преимущественно в данной кампании. Для обхода детектирования средствами защиты вредоносные файлы регулярно переупаковывались новыми модификациями этих же упаковщиков.

Злоумышленники использовали вредоносные программы, по меньшей мере, восьми различных семейств троянцев-шпионов и бэкдоров. Всё вредоносное ПО, выбранное для атак, предназначено прежде всего для кражи конфиденциальных данных и установки скрытых средств удалённого администрирования заражённых систем.

Домены, используемые злоумышленниками

Когда мы извлекли из обнаруженных вредоносных файлов адреса командных серверов, оказалось, что в некоторых случаях для зловредов нескольких семейств в качестве командных серверов использовались одни и те же ресурсы. Исходя из этого, можно предположить, что либо за этими атаками стоит одна преступная группировка, использующая различные семейства вредоносного ПО, либо разные группировки злоумышленников тесно сотрудничают и используют одни и те же C&C для коммуникаций со «своими» зловредами.

Часть доменных имен серверов управления вредоносным ПО, которые использовали злоумышленники, была замаскирована под имена доменов легитимных промышленных компаний — еще одно подтверждение того, что атаки были направлены, в первую очередь, на индустриальные компании.

Анализируя эти доменные имена, можно понять, какую тактику при их создании применяют фишеры. Они пытаются зарегистрировать такое же доменное имя, как у легитимного ресурса атакуемой компании, но в другой доменной зоне. Если это невозможно, злоумышленники регистрируют домен с именем, которое выглядит очень похожим на имя легитимного домена (стандартный прием — заменить одну или несколько букв). В исследуемой нами атаке мы отметили еще один прием — имя домена составляется из имени легитимного сайта и названия его доменной зоны.

| CnC злоумышленников | Легитимные сайты промышленных компаний |

|---|---|

| hi***quil-ar.com | hi***quil.com.ar |

| em***uae.com | em***u.ae |

| lus***lt.com | lus***lt.pt |

Имена фишинговых доменов, подделанные под имена легитимных доменов

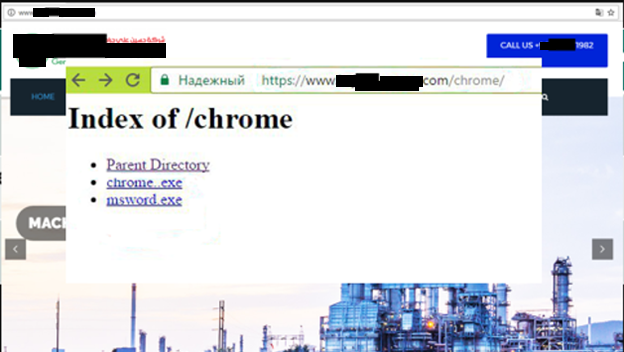

В некоторых случаях злоумышленники несанкционированно получали доступ к легитимным веб-сайтам промышленных компаний и использовали их в качестве площадки для хостинга вредоносного ПО и командных серверов. Доступ к веб-сайтам осуществлялся при помощи аутентификационных данных, украденных с ранее заражённых компьютеров сотрудников компаний.

Взломанный легитимный сайт

В ходе нашего расследования мы обнаружили, что, согласно публичной информации, предоставляемой сервисами Whois, большая часть доменов, используемых для командных серверов вредоносного ПО, была зарегистрирована на лиц, проживающих в Нигерии. По всем признакам, это была одна из атак типа Business Email Compromise (BEC), которыми в последние годы «славятся» нигерийские злоумышленники.

Сценарий атаки

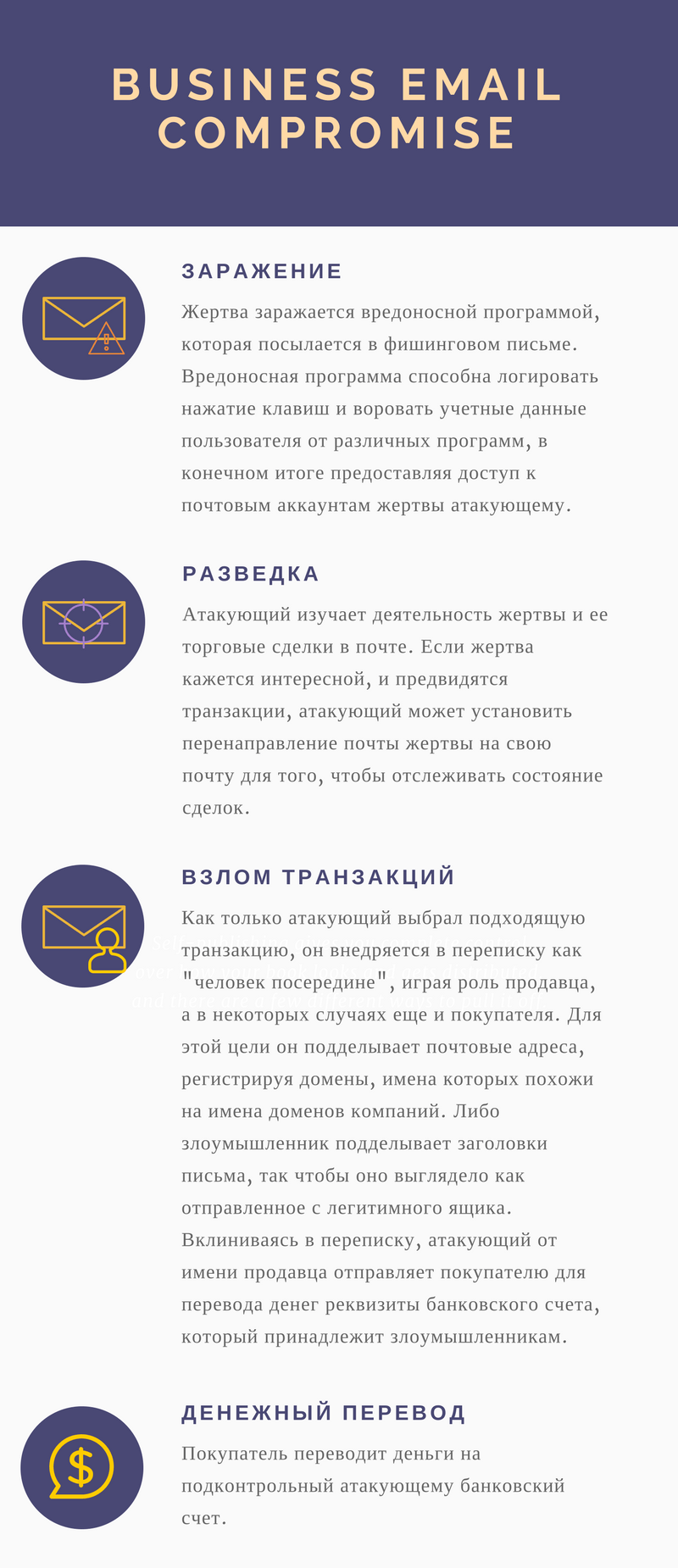

Атаки типа Business Email Compromise хорошо известны. На сегодняшний день описано несколько сценариев таких атак. Некоторые из них и были применены в исследуемых нами целевых атаках.

Схема атаки

На первом этапе фишеры распространяют письма с вредоносными вложениями — троянцами-шпионами или бэкдорами. Все используемые вредоносные программы доступны на черном рынке. Примечательно, что полный комплект ПО для осуществления такой атаки стоит, как правило, не более 200 долларов США.

Помимо прочего, мы обнаружили письма, отправленные со взломанных ящиков сотрудников компаний, в которых злоумышленники рассылали на корпоративные адреса других компаний сообщения с вредоносными программами.

Заразив корпоративный компьютер, злоумышленники получают возможность снимать скриншоты переписки с помощью вредоносных программ, либо поставить скрытое перенаправление сообщений почтового ящика атакованного компьютера на собственный почтовый ящик. Это дает им возможность отслеживать, какие сделки купли-продажи готовятся в компании.

Выбрав из готовящихся транзакций наиболее перспективную для себя, атакующие регистрируют домены, имена которых очень похожи на имена продающих компаний. Используя эти домены, преступники могут осуществлять атаку типа «man-in-the-middle»: они перехватывают сообщение с инвойсом от компании-продавца и пересылают с почтового ящика на фишинговом домене это же сообщение покупателю, заменив реквизиты компании-продавца на реквизиты счета, который принадлежит атакующим. Либо присылают от имени продавца в дополнение к легитимному сообщению с инвойсом запрос на срочное изменение реквизитов.

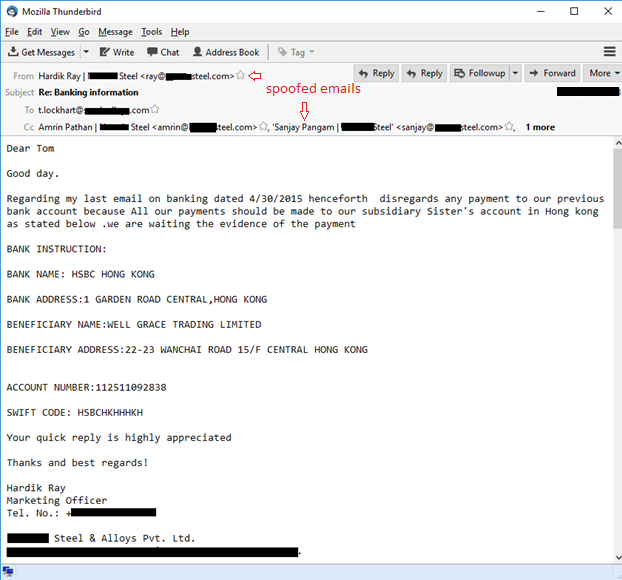

Внедрение в переписку продавца и покупателя с фишингового почтового адреса

Еще один вариант: получив с помощью троянца-шпиона и/или бэкдора доступ к легитимному ящику одного из сотрудников атакованной компании, злоумышленники ведут мошенническую переписку с этого ящика.

Либо злоумышленники просто отправляют письма от имени продавца, подделав поля в заголовках письма так чтобы они указывали в качестве отправителя на легитимный ящик продавца. Стоит сказать, что такой способ отправки писем менее надежен, так как некоторые программы и почтовые серверы могут выявить подмену.

В любом случае шансы на то, что получатель не заподозрит неладное, и злодеи получат деньги, весьма велики.

Нигерийская рыбалка

«Нигерийские» письма (419 scams) уже стали классикой мошенничества в интернете. Создатели захватывающих историй наследниц/вдов/секретарей/адвокатов почивших миллионеров/опальных диктаторов/прочих богатеев не зря получили в 2005 году шнобелевскую премию по литературе. (Если вы сомневаетесь в литературных талантах мошенников, прочитайте письмо в поддержку нигерийского космонавта, которое в свое время прославилось в Рунете.) Может и не слишком квалифицированные, но, безусловно, талантливые вымогатели годами обогащались, умело играя на жадности и доверчивости своих жертв.

Несколько лет назад на радары исследователей попали нигерийские фишеры. Это были те же мошенники, которые специализировались на «нигерийских» письмах, и попутно осваивали новые способы кражи денег — на сей раз у компаний. Именно они, как правило, стоят за атаками типа Business Email Compromise.

За последние три года о фишинговых атаках нигерийских мошенников было довольно много публикаций. И это не случайно — относительно новый вид криминального бизнеса набирает обороты. По оценкам ФБР, ущерб от деятельности нигерийских фишеров с октября 2013 года по май 2016 превысил 3 миллиарда долларов, а количество пострадавших компаний составило 22143. И компании эти находятся в 79 странах мира.

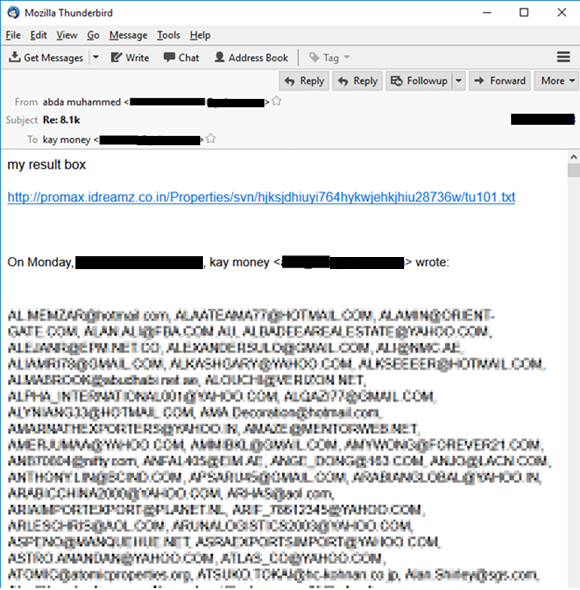

В 2013 — 2015 годах атакам подвергаются преимущественно компании малого и среднего бизнеса. Фишеры собирают почтовые адреса потенциальных жертв в интернете.

Злоумышленники обмениваются адресами для рассылки. Большинство адресов находятся на общедоступных почтовых сервисах

Поскольку мошенников интересуют прежде всего покупающие и продающие компании, источником информации для них становятся в том числе ресурсы типа Alibaba.

Письмо с поддельными заголовками и измененными банковскими данными, якобы отправленное с легитимного ящика продавца на Alibaba

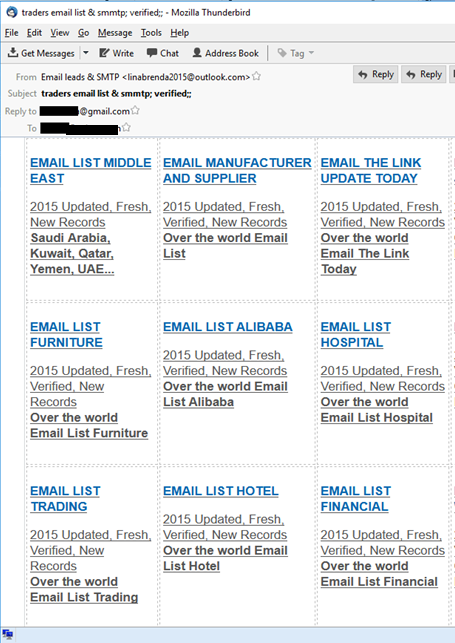

Кроме того, фишеры покупают базы интересующих их адресов. На черном рынке предлагаются адреса компаний разных категорий. Среди прочих мишеней в списки фишеров попадают и небольшие промышленные компании.

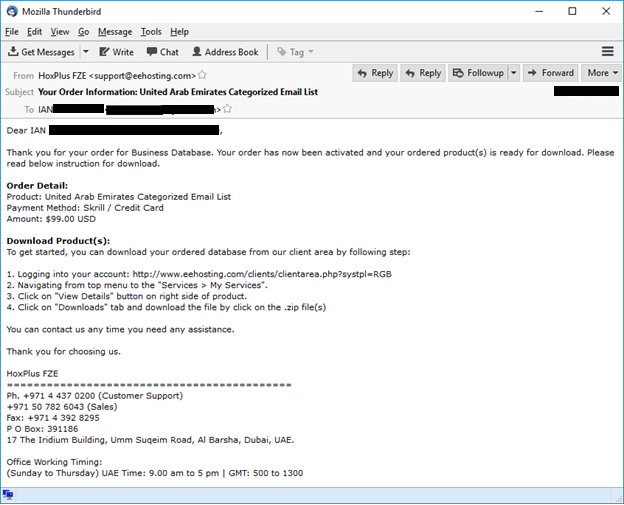

Предложение о покупке категоризированных адресов электронной почты от одного из нигерийских фишеров

В 2015 году очевидно уже проводились целевые атаки по географическому принципу. Ниже — письмо, подтверждающее покупку нигерийский фишером базы адресов компаний в ОАЭ. Эта покупка обошлась злоумышленнику в 99 долларов.

Покупка нигерийским фишером базы адресов электронной почты для атак на компании в ОАЭ

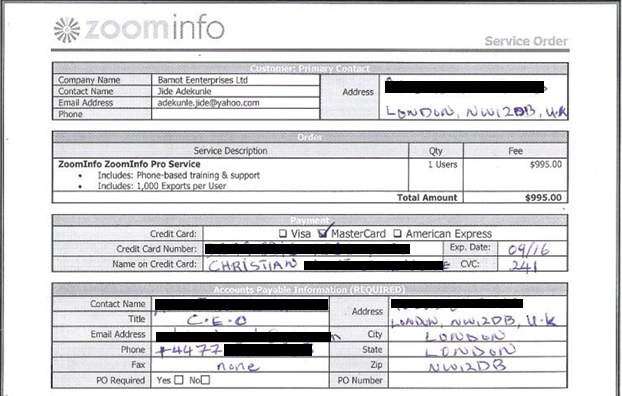

Некоторые злоумышленники готовы выложить за адреса круглую сумму:

Покупка данных компаний нигерийским фишером за 995 долларов

Охота на крупную рыбу

Злоумышленники заинтересованы в том, чтобы за один раз украсть как можно больше денег. Поэтому в 2016 году в числе атакованных компаний были отмечены крупные корпорации.

Средняя стоимость сделки купли-продажи у промышленных компаний также может быть достаточно высокой. И в том же 2016 году некоторые нигерийские фишеры, видимо, это оценили. Мы считаем, что некая группа (или несколько сотрудничающих групп) нигерийских фишеров в качестве мишеней для своих атак в 2016 году выбрали преимущественно индустриальные и транспортные компании.

Например, в июне 2015 и в феврале 2016 года Palo Alto Networks опубликовали два отчёта, основанных на исследовании фишинговых атак на компании. В этих отчётах мы вновь увидели знакомую картину: нигерийские злоумышленники, целевые фишинговые письма и вредоносное ПО, выполняющее кражу конфиденциальных данных, — в этих атаках использовался троянец-шпион KeyBase. Примечательно, что в отличие от атаки 2015 года, атака 2016 года была уже нацелена преимущественно на промышленные компании.

В августе 2016 года наш коллега исследовал серию фишинговых атак, которые он назвал Operation Ghoul. В Operation Ghoul также использовались целевые фишинговые письма, содержащие вредоносное ПО, выполняющее кражу аутентификационных данных из различных приложений — в том числе KeyBase. Эта операция имела много общего с теми целевыми атаками, которые мы обнаружили осенью 2016 года. В обоих случаях атакам в основном подверглись индустриальные компании, при этом тексты фишинговых писем и имена прикреплённых к ним файлов были очень схожи. Мы обратили внимание на письма-фальшивки, отправленные в обеих кампаниях от имени одного и того же отправителя, — Emirates NDB Bank. Наконец, в атаках Operation Ghoul мы нашли файлы, упакованные тем самым .NET-упаковщиком (продается на хакерских форумах под названием Data Protector), который был одним из маркеров обнаруженных нами атак.

В исследованных «Лабораторией Касперского» атаках среди потенциальных жертв на долю промышленных компаний приходится свыше 80%.

Возможные потери

Нигерийские фишинговые атаки для индустриальных компаний особенно опасны. В случае успешной атаки компания-покупатель не только теряет деньги, но и не получает вовремя покупаемый товар. Для промышленных компаний это может быть весьма критичным: если этот товар, например, — сырье, используемое в производстве, или необходимые для ремонта оборудования запчасти, то возможен и останов производства, и срыв сроков выполнения регламентных и пуско-наладочных работ.

Однако это не все возможные последствия. Программы-шпионы, которые используют фишеры, пересылают на свои командные серверы различную информацию с зараженных машин.

Мы проанализировали данные с некоторых командных серверов, использующихся в атаках 2017 года. Количество и содержание попавших к нигерийским фишерам данных вызывают неподдельную тревогу. Злоумышленники получают доступ в том числе к информации, касающейся основной деятельности и основных активов индустриальных компаний, такой как информация о контрактах и проектах.

Так, например, на серверах управления вредоносным ПО среди снятых злоумышленниками скриншотов были обнаружены различные сметы работ и планы ведущихся предприятиями проектов.

Скриншоты с зараженных компьютеров

Помимо того, мы нашли скриншоты, которые явно были сделаны не на компьютерах проектных менеджеров и специалистов отделов закупок, а с рабочих станций операторов, инженеров, проектировщиков и архитекторов. На них видны, например, чертежи, планы зданий, схемы электрических и информационных сетей.

Скриншоты с зараженных компьютеров

Для реализации мошеннических схем, которыми промышляют нигерийские злоумышленники, подобная информации, очевидно, не нужна. Как они распоряжаются этой информацией? Уничтожаются ли данные после завершения атаки? Может ли кто-то заказать фишерам кражу данных у конкретной компании?

Пока мы не видим продажи украденной нигерийцами информации на черном рынке. Но очевидно, что для атакуемых компаний нигерийская фишинговая атака, помимо прямой финансовой потери по какой-то конкретной сделке, таит и прочие, возможно, более значительные, угрозы.

Вредоносная фишинговая кампания продолжается, и вряд ли она прекратится в обозримом будущем.

Фишинговые атаки на промышленные компании продолжаются

Очевидно, что нигерийский фишинг — это прибыльный вид киберкриминального бизнеса, который не требует больших денежных вложений и высокого технического уровня атакующих. Судя по всему, жесткой конкуренции на этом поприще у злоумышленников из Нигерии пока нет: они легко делятся информацией и командными серверами, обслуживающими вредоносное ПО. Но, как и в случае мошенничества с использованием «нигерийских» писем, появившийся в Нигерии вид киберкриминала легко могут взять на вооружение другие преступники. Если, конечно, они еще этого не сделали.

P. S. Скрытая угроза

И последнее — но не по важности. Очень опасно, если в результате заражения злоумышленники получают доступ к компьютерам, являющимся частью АСУ ТП. В таких случаях они могут получить удаленный доступ и возможность нелегитимного управления технологическими процессами.

Удаленный доступ к машинам со SCADA дает возможность злоумышленникам просто выключить промышленное оборудование или поменять настройки его работы. Известны случаи, когда хакеры меняли что-либо в параметрах технологического процесса даже без очевидного злого умысла — просто из любопытства. В 2015 году компания Verizon опубликовала отчет об атаке на одну из американских компаний, отвечающую за водоснабжение. В ходе атаки злоумышленникам удалось проникнуть в систему управления и изменить количество химических реагентов, применяемых при очистке воды, подаваемой в водопровод, и мощность потока. При этом, по оценке экспертов Verizon, хакеры не понимали, к чему могут привести вносимые ими изменения, и меняли настройки случайным образом. В таком контексте остается надеяться, что интересы нигерийских фишеров ограничиваются кражей денег, и они не станут «крутить ручки» АСУ ТП.

К сожалению, нет никаких гарантий, что доступ к компьютерам промышленных предприятий, в том числе со SCADA, не получат люди, которые стремятся совершить диверсию на предприятии.

Меры защиты

Для противодействия атакам с использованием методов социальной инженерии необходимо:

- Регулярно проводить инструктаж сотрудников о правилах безопасности при работе с интернетом и электронной почтой. Научить сотрудников элементарным правилам кибергигиены: не открывать подозрительные ссылки и вложения, внимательно проверять адреса отправителей и получателей, названия компании и реальные имена доменов, с которого отправлено письмо.

- Рассказывать сотрудникам не только о возможных технических средствах, применяемых злоумышленниками, но и об используемых ими мошеннических схемах.

- При совершении транзакции в случае получения от продавца запроса на неожиданное изменение реквизитов, схем оплаты и прочих параметров совершения сделки лучше связаться с продавцом по телефону или другим независимым от почты способом и получить подтверждение изменений.

Для минимизации рисков заражения и последствий атак компаниям рекомендуется предпринять следующий минимальный набор защитных мер:

- Установить защитное решение на все рабочие станции и серверы, где это возможно.

- Поддерживать защитное ПО, базы сигнатур, эвристик и решающих правил в актуальном состоянии.

- По возможности своевременно устанавливать обновления операционной системы и программного обеспечения.

- В случае подозрения компрометации системы выполнить смену паролей ко всем аккаунтам, использованным на этой системе.

- Своевременно передавать подозрительные письма, вложения, имена доменов на анализ квалифицированным специалистам, например, специалистам Kaspersky Lab ICS CERT.

В промышленных информационных системах, состав и конфигурация которых не должны быстро меняться со временем, особенную эффективность демонстрирует применение технологий контроля запуска приложений и контроля подключения внешних устройств, настроенных в режиме «белого списка»; технологии контроля поведения приложений; защиты от сетевых атак. Кроме этого, мы рекомендуем:

- Установить средства пассивного мониторинга сетевой активности промышленной сети, с возможностью обнаружения новых устройств, подозрительных сетевых подключений, сетевых коммуникаций вредоносного ПО. Такие средства позволят обнаружить и отследить проникновение злоумышленника в сеть предприятия. Некоторые из подобных средств весьма просты в установке и не требуют изменения состава или конфигурации самих систем АСУ ТП, что немаловажно.

- Установить средства глубокого анализа сетевого трафика промышленной сети и обнаружения команд, способных привести к нарушению технологического процесса. Применение данного класса систем абсолютно необходимо для обнаружения и своевременного предотвращения сложных атак, нацеленных на нанесение прямого физического ущерба предприятию внешними высококвалифицированными злоумышленниками или внутренними нарушителями. Подобные технологии также могут быть реализованы пассивным образом, и их применение никак не сказывается на функционировании систем АСУ ТП

- Минимизировать состав и количество используемого в сегментах АСУТП ПО.

- Не разрешать непроизводственное использование компьютеров, входящих в состав АСУТП. Для реализации этих двух мер можно также воспользоваться средствами контроля запуска приложений, входящих в состав средств защиты конечных узлов.

Качественное и правильно настроенное средство защиты помогает обезопасить предприятие от подавляющего большинства случайных заражений и многих целевых атак, особенно выполненных с применением не слишком сложного инструментария.