21 мая 2021

Темные хроники: к чему привела атака на Colonial Pipeline

Эта статья начиналась как обзор инцидента на Colonial Pipeline. Однако события разворачивались так стремительно, что тема публикации вышла за рамки одного инцидента.

Атака на Colonial Pipeline

С 7-го по 12-е мая была приостановлена транспортировка топлива по крупнейшему в США трубопроводу Colonial Pipeline. Причиной остановки стала кибератака с использованием шифровальщика DarkSide.

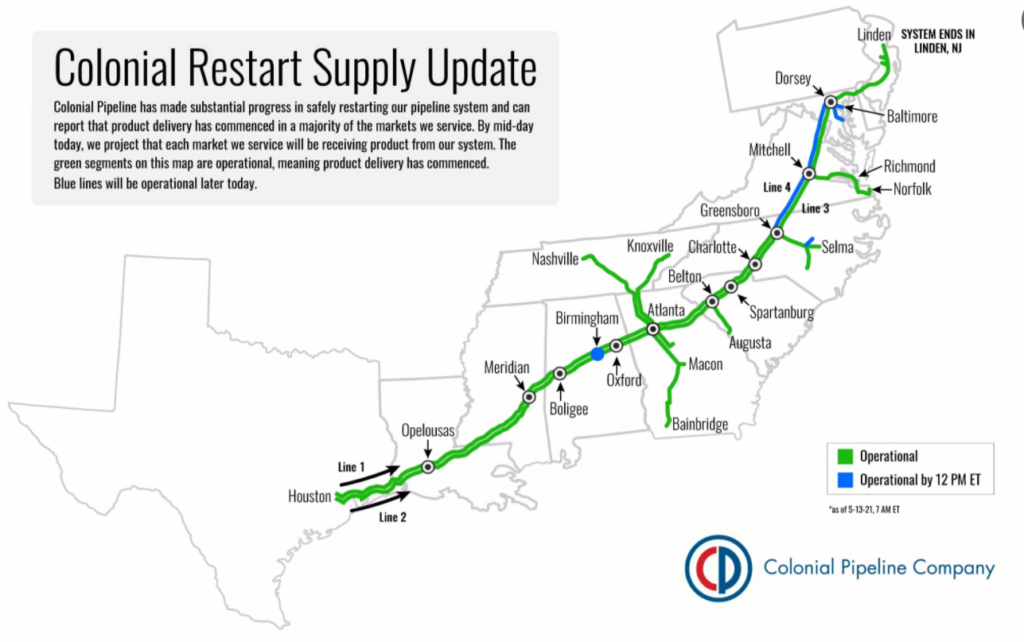

Colonial Pipeline — один из крупнейших операторов трубопроводов в Соединенных Штатах. Компания обеспечивает примерно 45% топлива для Восточного побережья, включая бензин, дизельное топливо, мазут для отопления домов, реактивное топливо и топливо для нужд военных.

Source: Colonial Pipeline

7-го мая на сайте компании появилось сообщение о том, что Colonial Pipeline подверглась кибератаке. Позже стало известно, что компания стала жертвой вымогателя DarkSide.

Когда выяснилось, что зловред проник в IT-сеть компании, операторы Colonial Pipeline были вынуждены отключить некоторые ОТ-системы, чтобы предотвратить его распространение. В результате работа трубопровода была полностью заблокирована. По информации CISA, никаких признаков того, что атакующие переместились на ОТ-системы Colonial Pipeline, нет.

Согласно информации Bloomberg, в течение двух часов, предшествовавших активной фазе атаки, злоумышленникам удалось завладеть почти 100 гигабайтами данных.

Для проведения расследования и оказания помощи в преодолении последствий атаки были привлечены эксперты компании FireEye Inc. В расследование инцидента также вовлечены ФБР, Министерство энергетики и Агентство кибербезопасности и безопасности инфраструктуры Министерства внутренней безопасности (Energy Department and the Department of Homeland Security’s Cybersecurity and Infrastructure Security Agency).

Информация о случившемся была доведена до президента Байдена.

Как именно вредоносная программа проникла в сеть компании, достоверно неизвестно. Среди возможных вариантов рассматриваются стандартные схемы проникновения рэнсомов — фишинговые письма, эксплуатация уязвимостей, использование украденных ранее аккаунтов сотрудников к RDP или VPN.

Colonial Pipeline сообщила, что работы по восстановлению транспортировки топлива по трубопроводу идут, но возобновление её в полном объёме произойдёт только после того, как специалисты удостоверятся, что это безопасно, и будет получено одобрение федерального регулятора.

Последствия прекращения поставок топлива Colonial Pipeline становились все более драматичными. Из-за угрозы дефицита топлива четыре американских штата — Северная Каролина, Вирджиния, Джорджия и Флорида — объявили режим чрезвычайного положения. Впервые с 2014 года Средняя по стране цена галлона бензина поднялась почти до 3 долларов (последний раз этот показатель превышал цифру 3 в 2014 году).

Вплоть до 12 мая сообщений о восстановлении работоспособности трубопровода Colonial Pipeline не поступало, 9 мая удалось вернуть к работе лишь некоторые линии между терминалами и пунктами доставки.

Вечером 12 мая Colonial Pipeline сообщила о начале возобновления работы своих сервисов, 13 мая были восстановлены поставки топлива в большинство пунктов. Однако компания предупредила, что для возвращения трубопровода к прежним объёмам перекачки потребуется еще какое-то время.

Эта история продемонстрировала, какую большую опасность представляет современный киберкриминал. Атака на Colonial Pipeline — один из наиболее масштабных на сегодняшний день киберинцидентов, затронувших критическую инфраструктуру. И один из самых ярких примеров того, насколько значительны для работы промышленной организации могут быть негативные последствия атаки на её IT-системы.

Злодеи

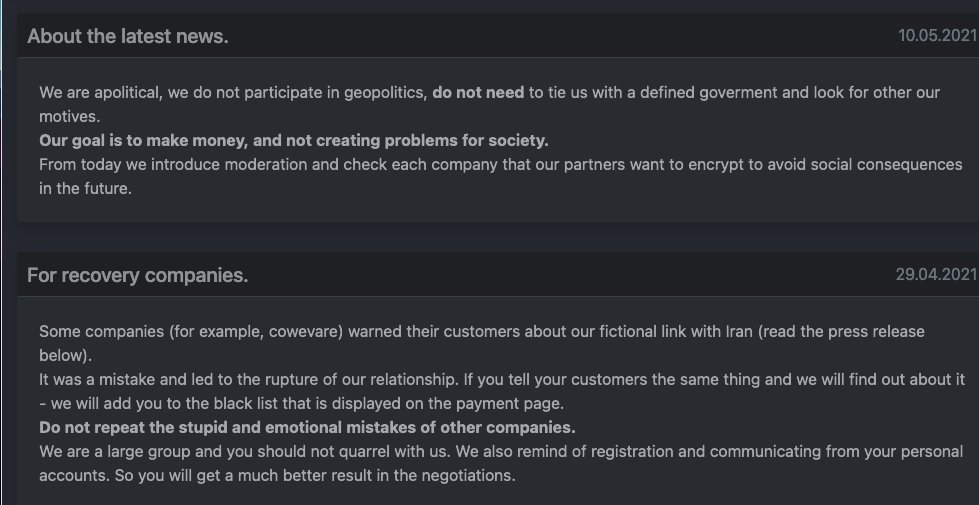

Последствия атаки оказались настолько значительными, что разработчики DarkSide 10 мая опубликовали заявление, согласно которому ответственность за атаку несут не они, а «сторонние» операторы.

DarkSide действовали по схеме Ransomware-as-a-Service (RaaS), когда авторы шифровальщика поддерживают и развивают вредоносное ПО, инфраструктуру для партнеров, кошельки для получения выкупа и т.д., предоставляют средства для переговоров с компанией-жертвой (и, при необходимости, берут такие переговоры на себя), а «внешние» операторы используют зловред в атаках на скомпрометированные ими системы. В случае успеха деньги потом делятся в заранее оговоренных долях.

Оператор, который стоит за атакой DarkSide на Colonial Pipeline, пока не назван. Вероятно, речь идёт о русскоговорящей группе — как минимум, разработчики требовали от партнёров «говорить по-русски» и не использовать DarkSide для атак на организации в странах СНГ. Сам зловред имеет опцию завершения работы без шифрования на компьютерах с установленной русской локалью.

Cвои интересы разработчики DarkSide указали вполне конкретно — «наша цель — делать деньги, а не создавать трудности для общества» (см. выше). Они также утверждают, что не атакуют социальные объекты (школы, университеты, больницы), не трогают некоммерческие и государственные организации и даже занимаются благотворительностью.

DarkSide пообещали в дальнейшем проверять, какие компании намерены атаковать их партнеры, чтобы избежать социальных катаклизмов.

Вымогатель DarkSide применяет гибридную криптографическую схему, построенную с использованием алгоритма поточного шифрования Salsa20 и алгоритма с открытым ключом RSA-1024, что свидетельствует, как минимум, о достаточно высоком уровне «креативности» авторов. Также они применяют библиотеку aPLib для сжатия исполняемых файлов своего зловреда.

Есть две версии DarkSide — для ОС семейства Windows и Linux. В январе 2021 года Bitdefender выпустили декриптор для первой версии зловреда для Windows. Однако злоумышленники учли свои ошибки, и для версии 2 шифровальщика DarkSide декриптора нет.

Компания FireEye в последнем отчете описала технические характеристики зловреда, Sophos в своем отчете — инструменты, которые использовались в нескольких атаках с шифровальщиком DarkSide.

«Лаборатория Касперского» подготовила один приватный отчет о предыдущих атаках с использованием вредоносного инструментария DarkSide в апреле 2021 года, второй вышел 12 мая (оба отчета доступны по подписке).

Выкуп

12 мая, ссылаясь на источники информации, хорошо знакомые с ситуацией, телеканал CNN на своем сайте сообщил, что вымогатели потребовали у Colonial Pipeline выкуп в размере $ 5 млн. Однако, по информации от другого доверенного источника CNN, с помощью властей пострадавшей компании якобы удалось перехватить украденные данные, которые злоумышленники не успели вывести с промежуточных серверов в США. При условии достоверности этой информации и способности Colonial Pipeline восстановить зашифрованные данные без участия злоумышленников, вопрос, платить ли выкуп, мог быть снят с повестки пострадавшей компании.

13 мая Bloomberg, также со ссылкой на двух человек, хорошо знакомых с ситуацией, опубликовал информацию о том, что Colonial Pipeline заплатила хакерам около $ 5 млн в криптовалюте еще в пятницу, 7 мая, через несколько часов после атаки. Еще один хорошо информированный источник сообщил Bloomberg, что о факте уплаты выкупа известно официальным лицам в правительстве США.

Почему же Colonial Pipeline так долго не возобновляла работу трубопроводов? Потому что полученный от злоумышленников декриптор работает так медленно (!), что компания продолжила использовать свои бэкапы для восстановления систем.

Официальный представитель Colonial Pipeline, как и представитель Совета национальной безопасности США, комментировать ситуацию отказались.

14 мая компания Elliptic cообщила, что (на основе сбора разведданных и анализа транзакций блокчейна) определила биткойн-кошелек, используемый группой DarkSide для получения выкупа от своих жертв. И на этот кошелек 8 мая пришел 75 BTC платеж от Colonial Pipeline. 9 мая большая часть полученной суммы была выведена из этого кошелька.

19 мая представитель Colonial Pipeline подтвердил, что компания заплатила выкуп злоумышленникам.

Кто кого

В очередной раз оказалось, что проблемы информационной безопасности актуальны и для самих злодеев. Успешно (но, как выяснилось, не блестяще) проведённой операцией с кражей данных, шифрованием и получением выкупа от Colonial Pipeline история не закончилась.

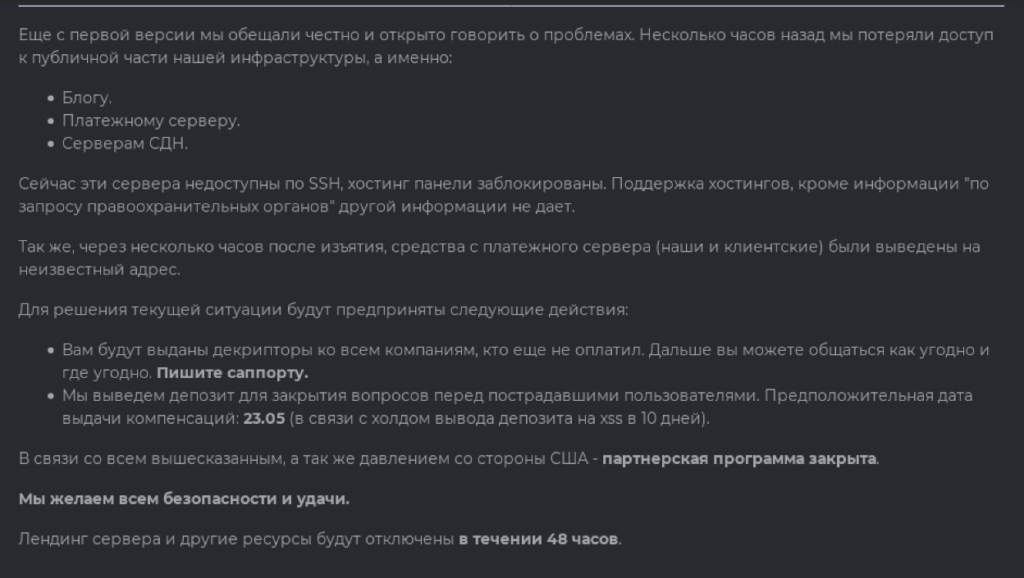

14 мая разработчики DarkSide сообщили, что потеряли доступ к части своей инфраструктуры, включая блог, платёжный сервер, CDN. Все средства, в том числе их собственные и «клиентские» (деньги партнёров, по всей видимости), были выведены на неизвестный им адрес. Они обещали до 23.05.2021 выплатить компенсации своим партнёрам из ранее размещённого депозита и передать утилиты расшифровки всем своим партнёрам через канал «технической поддержки». И объявили о полном закрытии сервиса и партнёрской программы.

История DarkSide, на этом, вероятно закончилась. Если вредоносный сервис и возобновит свою работу, то, скорее всего, под другим именем.

Жертвы

О группе DarkSide стало известно в августе прошлого года. По информации DarkTracer, в дарквеб попали данные 99 компаний, атакованных DarkSide.

В частности, DarkSide «засветился» в атаках на крупные энергетические компании. Например, в феврале этого года его жертвами стали Eletronuclear (подразделение бразильского гиганта Eletrobras, занимающееся вопросами атомной энергетики) и Copel (крупнейшая электроэнергетическая компания в штате Парана, Бразилия).

Пока разворачивалась история с Colonial Pipeline, стало известно еще о двух атаках DarkSide.

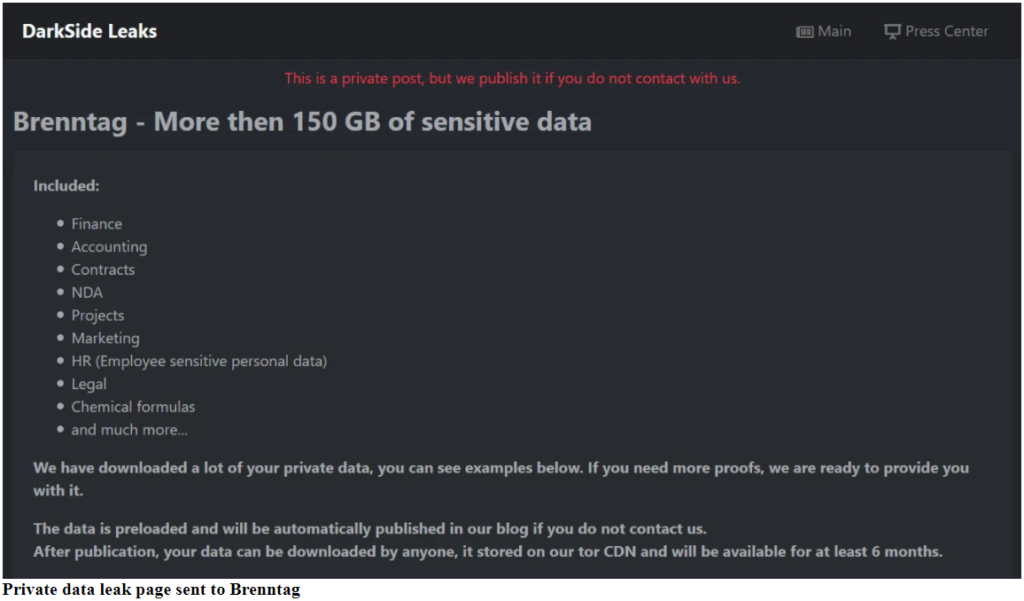

Атака на Brenntag

13 мая на сайте BleepingComputer появилась информация о том, что компания Brenntag в начале мая стала жертвой кибератаки с использованием вымогателя DarkSide. И заплатила выкуп в биткойнах на сумму $4,4 миллиона, чтобы получить дешифратор и предотвратить публичную утечку украденных злоумышленниками данных.

Brenntag — ведущий в мире дистрибьютер химической продукции. Это международная компания со штаб-квартирой в Германии и более чем 670 объектами в разных странах. В результате кибератаки пострадало подразделение компании в Северной Америке.

Как только сотрудники Brenntag поняли, что компьютеры компании заражены рэнсомом, затронутые системы были отключены от сети. Для проведения расследования были немедленно привлечены сторонние эксперты. Об инциденте проинформировали правоохранительные органы.

Согласно информации, предоставленной BleepingComputer анонимным источником, злоумышленники заявили, что во время атаки не только зашифровали информацию на компьютерах компании, но и похитили 150 ГБ данных. Для подтверждения факта кражи в даркнете был опубликован закрытый пост с перечнем типов украденных данных и примерами некоторых похищенных файлов. Bleeping Computer опубликовали скриншот, который получили сотрудники Brenntag с угрозой сделать информацию публичной в случае, если компания не вступит в переговоры со злоумышленниками.

Brenntag на переговоры согласилась. Злоумышленники потребовали выкуп в размере 133,65 биткойнов, (около 7,5 миллиона долларов), но в ходе переговоров сумму выкупа удалось снизить до $4,4 миллионов, которые и были выплачены 11 мая.

Атака на Toshiba

14 мая компания Toshiba Tec Group сообщила, что жертвой атаки DarkSide стали европейские компании группы.

После того, как было обнаружено заражение, была остановлена работа систем, связывающих японские и европейские компании, и систем, соединяющих европейские компании группы. Были приняты меры по резервному копированию данных и восстановлению систем. Об инциденте Toshiba Tec Group немедленно сообщила соответствующим властям в Европе.

Для проведения расследования инцидента были привлечены эксперты сторонней организации.

Toshiba Tec Group утверждает, что в результате атаки программы-вымогателя был украден «минимальный» объем данных. Reuter, ссылаясь на скриншот сайта DarkSide, предоставленный компанией по кибербезопасности (но не приводя его в своей публикации), пишет, что было похищено более 740 гигабайт, включая паспортные данные и другую персональную информацию.

CNBC уточнили, что рэнсом DarkSide атаковал Toshiba вечером 4 мая. Представитель Toshiba Tec Group заявил CNBC, что компания не вступала в переговоры со злоумышленниками и не платила выкуп.

Деньги

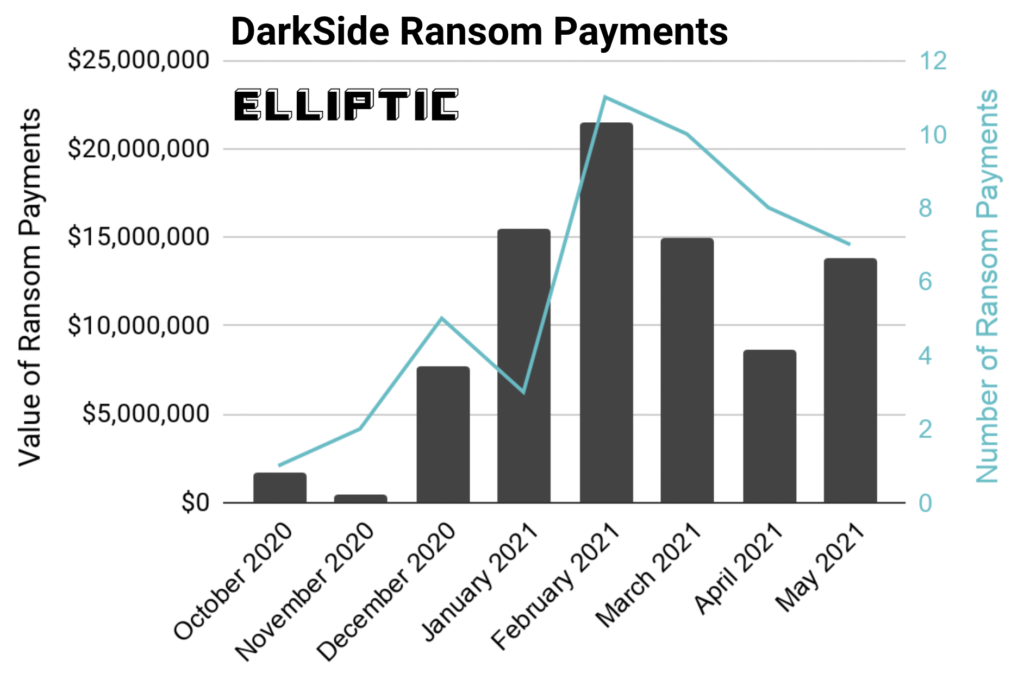

18 мая интересные данные на основе анализа транзакций блокчейна опубликовала компания Elliptic — та самая, которая идентифицировала биткойн-кошелек, использованный группой DarkSide для получения выкупа от Colonial Pipeline. На анализе одного кошелька специалисты Elliptic не остановились и изучили все кошельки, использованные DarkSide в течение последних девяти месяцев (то есть с сентября 2020 года) для получения от жертв выкупа в биткойнах. Напомним, что DakSide попали на радары специалистов по безопасности в августе 2020 года.

Результаты анализа впечатляют:

- 47 компаний, ставших жертвами DarkSide, заплатили злодеям выкуп на общую сумму свыше 90 миллиона долларов.

- Средний размер выкупа, по оценке Elliptic, составляет 1,9 миллиона долларов.

- Любой полученный злодеями выкуп делился между разработчиком и партнером, участвовавшим в атаке на жертву. Деньги в оговоренных долях переводились на их биткойн-кошельки.

- В общей сложности разработчики получили биткойны на сумму 15,5 млн долларов (17%), а оставшиеся 74,7 млн долларов (83%) были переданы партнерам.

Источник: Elliptic

В ходе исследования Elliptic обнаружили, что деньги для операторов, осуществивших атаки на Colonial Pipeline и Brenntag, были переведены на один и тот же биткойн-адрес. На этом основании Elliptic предполагает, что за заражения обеих компаний ответственны одни и те же злоумышленники.

Что дальше?

Атака на компанию критической инфраструктуры США и как следствие этой атаки вынужденное закрытие сервиса DarkSide могут оказать влияние на ситуацию с рэнсомами в целом. Уж слишком громкая получилась история, и слишком серьезными были последствия атаки — и для пострадавшей компании, и для атакующих.

Злодеи

Можно надеяться, что злоумышленники усвоят урок: безнаказанность отныне не гарантирована, даже если ты живешь в одной стране, а жертв выбираешь в другой.

Можно предположить, что атакующие, как минимум, будут более осторожны в выборе мишеней атаки, избегая критической инфраструктуры и серьезных последствий заражений.

Возможно, некоторые группы поменяют тактику и сместят свою активность с шифрования на кражу конфиденциальных данных и последующий шантаж пострадавших компаний. Иногда в руки злодеев попадает информация, которую компания-жертва не хочет демонстрировать в том числе правоохранительным органам, а значит, не будет сообщать о факте кражи и постарается все уладить как можно тише.

Есть вероятность, что самые осторожные переквалифицируются и займутся другой деятельностью. Вряд ли они уйдут из киберкриминала, но нынче у кибер-злодеев много возможностей добывать деньги.

Хакеры

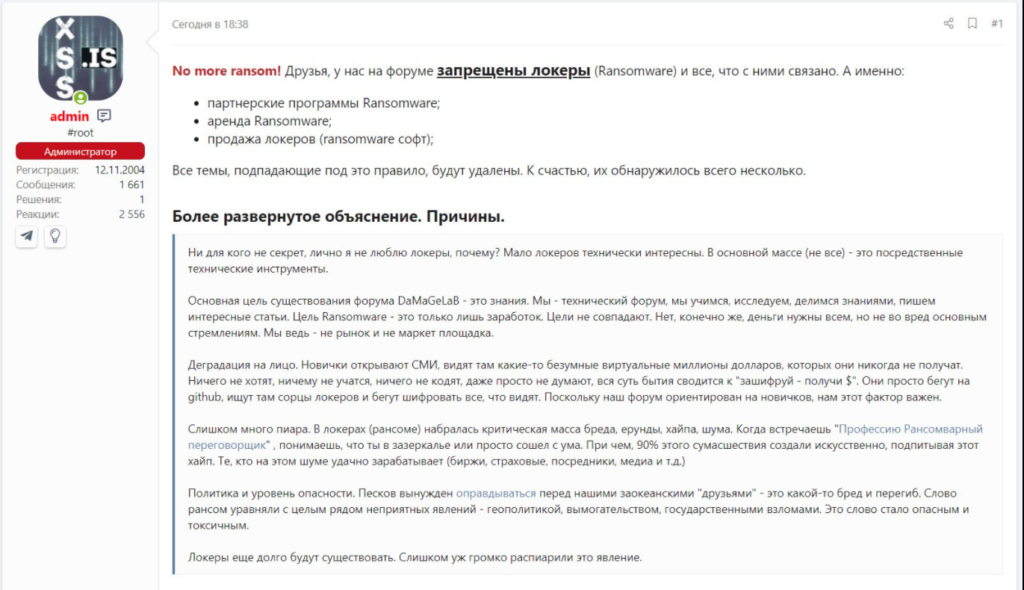

Мы рассчитываем, что хакерское сообщество и хакерские ресурсы станут относиться к разработчикам рэнсомов и их партнерам адекватно — то есть как к представителям киберкриминала.

Хороший пример — русскоязычный форум XSS (ранее DaMaGeLab). Группы разработчиков рэнсомов (REvil, LockBit, DarkSide, Netwalker, Nefilim и так далее) часто использовали этот форум для рекламы и привлечения новых клиентов. 14 мая администрация форума запретила рекламировать и продавать на сайте любые программы-вымогатели. Как справедливо отмечено на сайте, «это слово “рэнсом” стало опасным и токсичным».

Аналогичное решение принято на форумах Exploit и RAID.

Компании

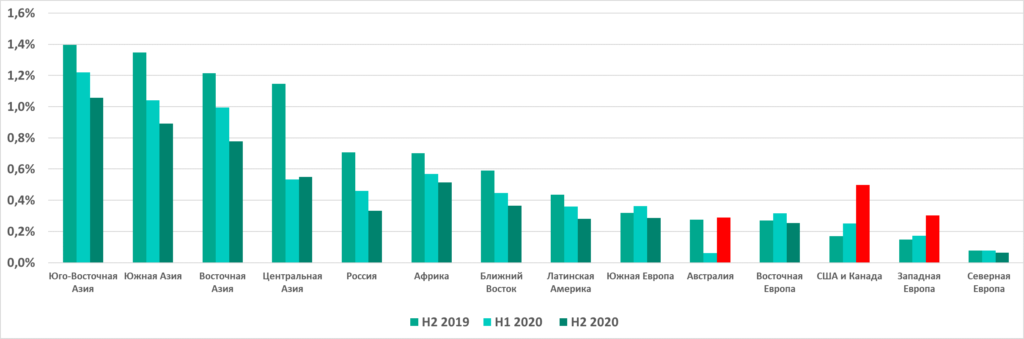

К сожалению, как показывает статиcтика, не только офисные сети промышленных организаций оказываются доступны для рэнсомов. По данным Kaspersky ICS CERT процент компьютеров АСУ ТП, на которых были заблокированы программы-вымогатели, в Австралии, Северной Америке и в Западной Европе вырос во втором полугодии 2020 года.

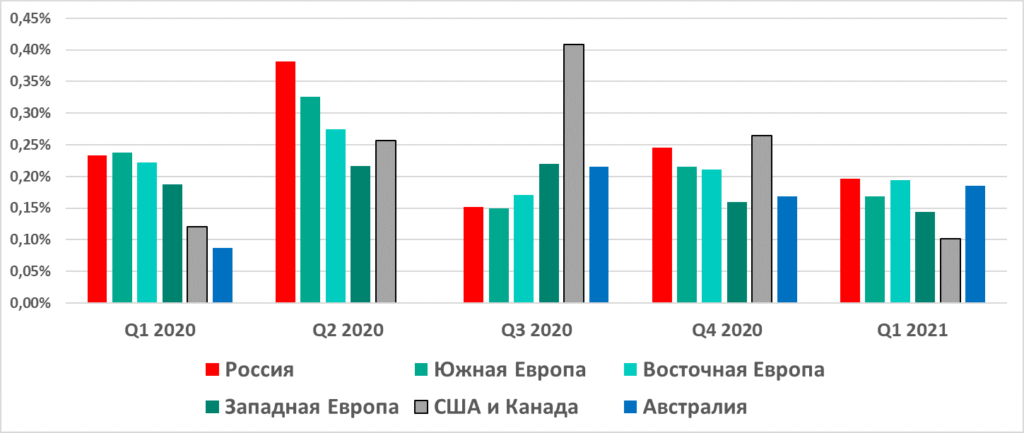

В первом квартале 2021 года в Европе и Северной Америке этот показатель пошел на спад:

Несмотря на явную тенденцию к спаду процента атакованных компьютеров АСУ ТП, он вряд ли станет равен нулю в ближайшие годы.

Можем с уверенностью сказать, что атаки не прекратятся. Мы призываем компании, в том числе промышленные, осознать опасность заражения вредоносными программами-вымогателями (и не только ими) и принять все необходимые меры защиты.

Приложение I – индикаторы компрометации

Образцы вредоносных программ-вымогателей для Linux

b0fd45162c2219e14bdccab76f33946e 85547c6e720886c33bdacae81c180c46 8b0bc89bc1fb3f5fe01d5c8cdffdaa98 4bbfcdb7e491ae66b20f5b797945094a

Linux Ransomware Decryptor sample

267a7f456e276dd4979f1b1420d2e331

Образцы вредоносных программ-вымогателей для Windows

0390938e8a9df14af45e264a128a5bf8 04fde4340cc79cd9e61340d4c1e8ddfb 0e178c4808213ce50c2540468ce409d3 0ed51a595631e9b4d60896ab5573332f 130220f4457b9795094a21482d5f104b 1a700f845849e573ab3148daef1a3b0b 1c33dc87c6fdb80725d732a5323341f9 222792d2e75782516d653d5cccfcf33b 29bcd459f5ddeeefad26fc098304e786 3fd9b0117a0e79191859630148dcdc6d 47a4420ad26f60bb6bba5645326fa963 4d419dc50e3e4824c096f298e0fa885a 5ff75d33080bb97a8e6b54875c221777 66ddb290df3d510a6001365c3a694de2 68ada5f6aa8e3c3969061e905ceb204c 69ec3d1368adbe75f3766fc88bc64afc 6a7fdab1c7f6c5a5482749be5c4bf1a4 84c1567969b86089cc33dccf41562bcd 885fc8fb590b899c1db7b42fe83dddc3 91e2807955c5004f13006ff795cb803c 979692cd7fc638beea6e9d68c752f360 9d418ecc0f3bf45029263b0944236884 9e779da82d86bcd4cc43ab29f929f73f a3d964aaf642d626474f02ba3ae4f49b b0fd45162c2219e14bdccab76f33946e b278d7ec3681df16a541cf9e34d3b70a b68be0dacf09904cd4a0fbe0aab3842e b9d04060842f71d1a8f3444316dc1843 c2764be55336f83a59aa0f63a0b36732 c363e327287081251b820276cd9ce1f8 c4f1a1b73e4af0fbb63af8ee89a5a7fe c81dae5c67fb72a2c2f24b178aea50b7 c830512579b0e08f40bc1791fc10c582 cfcfb68901ffe513e9f0d76b17d02f96 d6634959e4f9b42dfc02b270324fa6d9 e44450150e8683a0addd5c686cd4d202 f587adbd83ff3f4d2985453cd45c7ab1 f75ba194742c978239da2892061ba1b4 f87a2e1c3d148a67eaeb696b1ab69133 f913d43ba0a9f921b1376b26cd30fa34 f9fc1a1a95d5723c140c2a8effc93722

Образец вредоносной программы-вымогателя для Windows, упакованный утилитой Enigma

ec0e75c477fc54c92c47788bb9ccc034

Инфраструктура

Domain — IP — First seen — ASN

baroquetees[.]com - 176.103.62.217 - 2021-03-18 - 59729 catsdegree[.]com - 99.83.154.118 - 2021-02-05 - 16509 rumahsia[.]com - 99.83.154.118 - 2020-12-18 - 16509 securebestapp20[.]com - 185.105.109.19 - 2020-09-21 - 210079 temisleyes[.]com - 198.54.117.197 - 2021-02-09 - 22612

Больше индикаторов доступны подписчикам сервиса Kaspersky Threat Intelligence.