26 октября 2017

Bad Rabbit оказался «петровичем»

24 октября стало известно об атаках нового шифровальщика Bad Rabbit на корпоративные сети различных организаций. В числе жертв вымогателя оказались некоторые российские СМИ, международный аэропорт Одессы и киевский метрополитен.

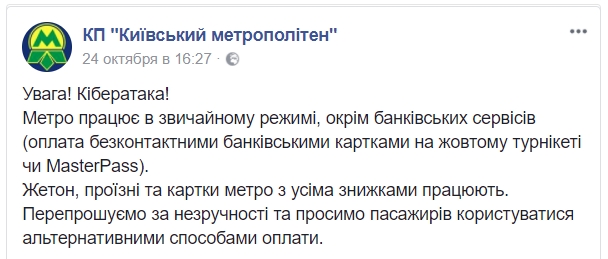

Сообщение на странице киевского метрополитена в Facebook

Согласно исследованиям «Лаборатории Касперского», Bad Rabbit поразил почти 200 мишеней, расположенных в России, Украине, Турции и Германии. Распространение Bad Rabbit происходило через зараженные веб-сайты СМИ при запуске фальшивого установщика Adobe Flash.

По данным Центра реагирования на инциденты информационной безопасности промышленных инфраструктур «Лаборатории Касперского» (Kaspersky Lab ICS CERT) среди атакованных компаний были и промышленные. Однако фактов заражения систем промышленной автоматизации не выявлено.

В настоящее время атака прекратилась.

Эксперты «Лаборатории Касперского» считают, что атака Bad Rabbit и эпидемия зловреда ExPetr, случившаяся в июне этого года, связаны, и за ExPetr и Bad Rabbit стоит одна и та же кибергруппировка.

Аналогично зловреду ExPetr, новый шифровальщик способен распространяться внутри периметра корпоративной сети с помощью Windows Management Instrumentation Command-line (WMIC), получая локальные и доменные учетные записи для доступа к другим узлам локальной сети (эксплойты EternalBlue и EternalRomance Bad Rabbit, в отличие от ExPetr, не использует).

В связи с этим, по мнению экспертов Kaspersky Lab ICS CERT, существует потенциальная возможность проникновения вредоносного ПО в технологическую сеть из корпоративной, например, через компьютеры инженеров АСУ ТП.

Хотя шифровальщик в настоящее время не распространяется, нет никаких гарантий, что злоумышленники не возобновят атаки, распространяя новую модификацию Bad Rabbit, либо другой шифровальщик, использующий те же механизмы распространения по локальной сети.

Для снижения возможных рисков заражения систем промышленной автоматизации такими зловредами рекомендуется:

- ограничивать доступ из корпоративной сети к технологической;

- использовать уникальные авторизационные данные (логины, пароли) для доступа из корпоративной сети в технологическую;

- не использовать корпоративную службу каталогов Active Directory (или её копию) для авторизации в технологической сети.

Обновление – 27 октября 2017 г.:

«Лаборатория Касперского» подтверждает, что в Bad Rabbit был применен экскплойт EternalRomance

Исходя из результатов проводимого в настоящее время анализа угрозы эксперты «Лаборатории Касперского» подтверждают, что в атаках Bad Rabbit в качестве вектора заражения при распространении внутри корпоративных сетей применяется эксплойт EternalRomance. Система обнаружения вторжений (IDS) в продуктах «Лаборатории Касперского» проактивно детектирует данный эксплойт с вердиктом Intrusion.Win.CVE-2017-0147.sa.leak.

Это один из двух эксплойтов АНБ, примененных в атаках ExPetr в июне 2017 года.

При этом, по результатам исследований «Лаборатории Касперского», EternalBlue – второй эксплойт АНБ, примененный в атаках ExPetr, не обнаружен в Bad Rabbit.

Поскольку Bad Rabbit использует эксплойт EternalRomance, рекомендации по защите от атак ExPetr, предложенные экспертами «Лаборатория Касперского», актуальны также и для Bad Rabbit.

Источник: «Лаборатория Касперского»