28 мая 2018

Зловред VPNFilter может быть использован для обнаружения SCADA-оборудования

Исследователи группы Cisco Talos обнаружили новое вредоносное ПО VPNFilter, которое заразило не менее 500 тысяч маршрутизаторов и устройств хранения данных (NAS) в 54 странах мира. Список зараженных устройств включает:

- Linksys E1200, E2500, WRVS4400N;

- MikroTik RouterOS для роутеров Cloud Core: версии 1016, 1036 и 1072;

- NETGEAR DGN2200 R6400, R7000, R8000, WNR1000, WNR2000;

- TP-link R600VPN;

- QNAP TS251, TS439 Pro и другие NAS-устройства производства QNAP под управлением QTS.

Вредоносная программа VPNFilter имеет сложную модульную архитектуру, компоненты которой реализуют различные функции на трех основных стадиях работы зловреда:

- На первой стадии происходит заражение устройства. По мнению специалистов Cisco Talos, для инфицирования зловред использует различные известные уязвимости, однако вектор заражения на данный момент не ясен. При заражении на устройство устанавливается устойчивый к перезагрузке устройства компонент, способный загружать дополнительные вредоносные модули. По мнению экспертов компании Symantec, единственной возможностью избавиться от VPNFilter на данной стадии является возврат устройства к заводским настройкам.

- Вредоносный модуль второй стадии обладает возможностями сбора данных, выполнения команд и управления устройством. В том числе, данный компонент способен вносить изменения в критические части прошивки устройства, тем самым выводя устройство из строя.

- На третьей стадии на устройство загружаются дополнительные компоненты, отвечающие за сбор сетевого трафика и перехват пакетов, мониторинг протоколов Modbus SCADA, а также взаимодействие с управляющим сервером через сеть Tor.

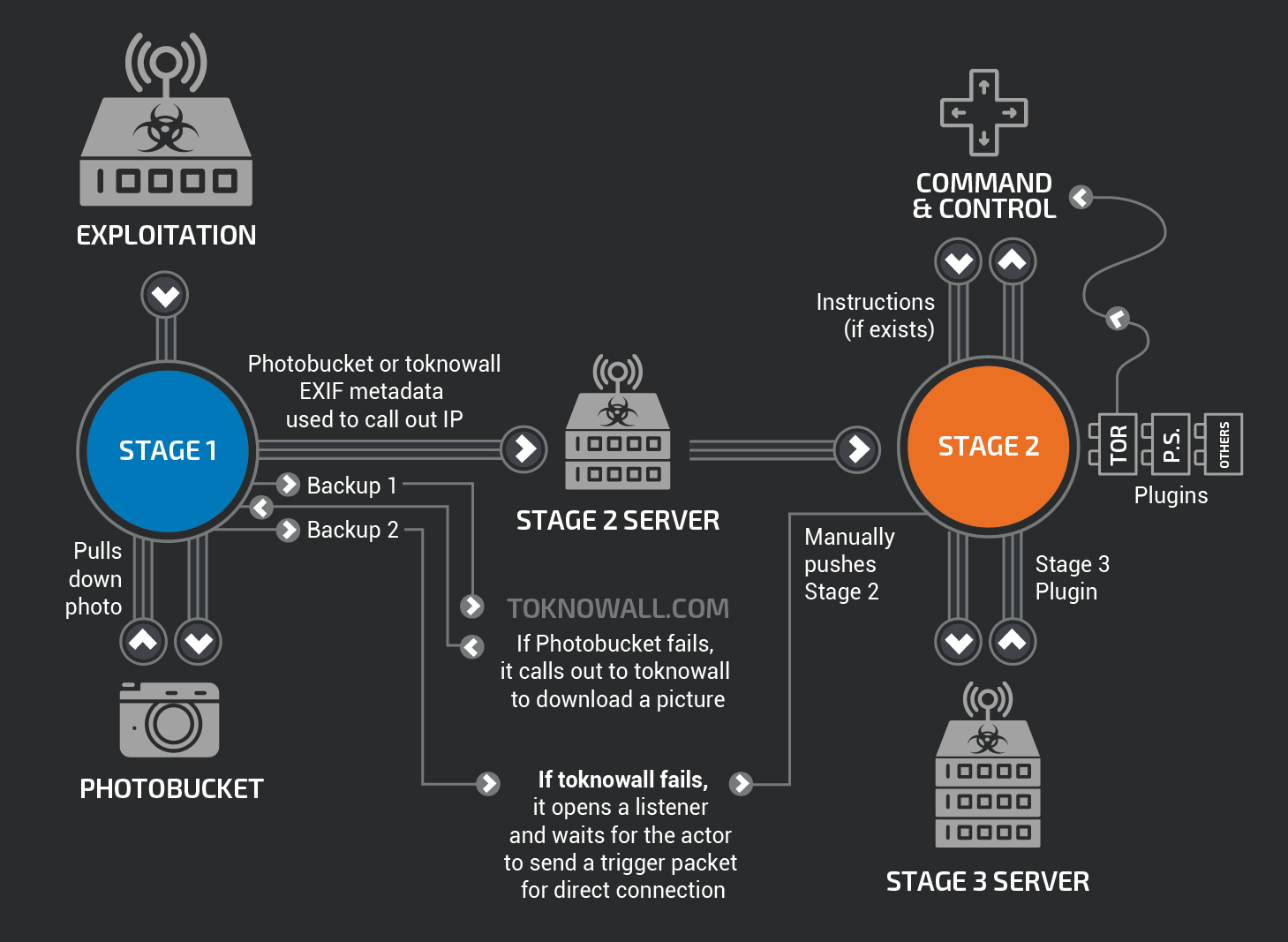

Загрузка вредоносных программ, выполняемая зловредом после заражения устройства, может происходить несколькими способами.

Во-первых, вредоносное ПО пытается обращаться к страницам галереи Photobucket.com, загружая первое изображение со страницы и извлекая IP-адрес сервера загрузки из шести целочисленных значений для широты и долготы GPS в информации EXIF. Как выяснили эксперты «Лаборатории Касперского», галереи Photobucket.com, используемые VPNFilter, были удалены, поэтому этот вариант больше не может использоваться вредоносным ПО.

Вторым способом является извлечение файла изображения из жестко закодированного домена toknowall.com. В настоящий момент, этот домен отключен силами ФБР.

И наконец, на случай, если два предыдущих варианта оказались безуспешными, вредоносное ПО переходит в режим пассивного бэкдора, в котором он обрабатывает сетевой трафик на зараженном устройстве, ожидая команды атакующего.

Схема работы VPNFilter (источник: Cisco Talos)

Таким образом, VPNFilter требует пристального внимания ИБ-сообщества, так как этот зловред может быть использован для кражи учетных данных, обнаружения промышленного SCADA-оборудования, а также проведения различных атак с использованием зараженных устройств в составе ботнета вплоть до отключения доступа в интернет для сотен тысяч пользователей по всему миру.

Эксперты отмечают, что вредоносное ПО использует неработающую (или неверную) реализацию протокола шифрования RC4, которая ранее была обнаружена при исследовании зловреда BlackEnergy. Однако только по этому признаку нельзя уверенно приписать атаку этой APT-группировке, хотя известно, что группировка Black Energy заражала вредоносным ПО маршрутизаторы еще в 2014 году.

Источники: Cisco Talos, Symantec, «Лаборатория Касперского»