22 октября 2018

Фишинговая атака на предприятия итальянских ВМФ и оборонной промышленности

Исследователи группы реагирования на компьютерные инциденты компании Yoroi (Yoroi CERT) обнаружили несколько атак, нацеленных на промышленные предприятия итальянских ВМФ и оборонной промышленности, сотрудники которых получили фишинговые письма, содержащие во вложении вредоносный Excel файл.

Подозрительные электронные письма были перехвачены в течение периода с 9 по 15 октября. Содержание писем свидетельствует о тщательно подготовленной фишинговой атаке. Чтобы вынудить жертв к открытию прилагаемого вредоносного файла, злоумышленники отправляли письма от имени существующих крупных покупателей и обращались с заказами или запросами цен на запчасти для морских судов

Вредоносный Excel файл предназначался для загрузки на систему жертвы троянца для удаленного доступа, который исследователи назвали MartyMcFly. С помощью него злоумышленники могут получать контроль над атакуемой системой и похищать данные. В ходе атаки используется также модифицированная утилита удаленного администрирования QuasarRAT, исходные коды которой доступны на github.

Пока исследователи затрудняются сделать выводы об атрибуции кибератаки, однако считают, что за ней стоит APT-группировка. Они отмечают, что многие известные группировки используют публично доступные утилиты для затруднения атрибуции.

Мы, со своей стороны, отметим, что хорошо продуманные и тщательно подготовленные фишинговые письма, а также утилиты удаленного администрирования используют в своих атаках и «продвинутые» фишеры. Мы считаем, что, за данной атакой стоит киберкриминальная группа, которая проводит массовые фишинговые рассылки на адреса различных компаний, в число которых иногда попадают предприятия критической инфраструктуры. Целью подобных групп является кража финансовых данных и денежных средств.

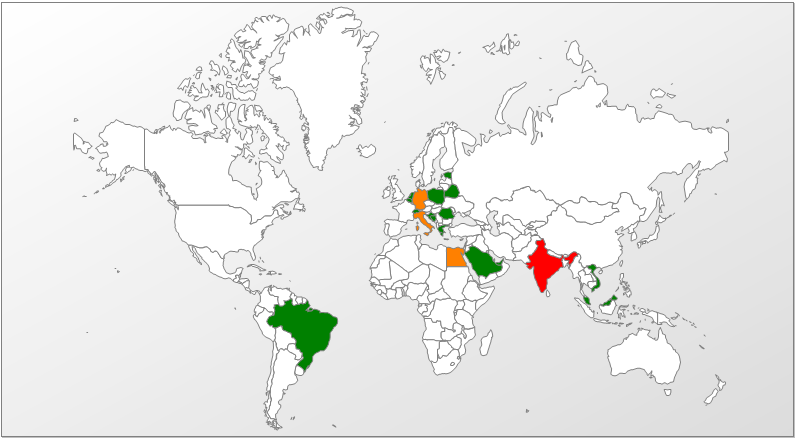

По нашим данным, указанные в публикации Yoroi фишинговые документы с различными именами рассылались в письмах компаниям во многих странах, таких как Германия, Испания, Болгария, Казахстан, Индия, Румыния и других. Сферы деятельности атакованных компаний также весьма разнообразны, начиная от поставки бобов и заканчивая оказанием консалтинговых услуг.

География детектирования xlsx-документа из фишинговых писем

(по данным Kaspersky Security Network)

В последнее время мы видим множество хорошо составленных фишинговых писем, отправляемых якобы от имени реально существующей компании, смежной по профилю компании-мишени. Поэтому сейчас по самому письму уже не всегда удается отличить таргетированную фишинговую рассылку, нацеленную лишь на несколько адресатов в одной индустрии, от массовой, затрагивающей компании разного профиля в разных странах.

Источники: Yoroi, «Лаборатория Касперского»