24 апреля 2020

Ландшафт угроз для систем промышленной автоматизации. Вымогатели и другое вредоносное ПО: основные события второго полугодия 2019

- 2019 год: главное

- Уязвимости, обнаруженные в 2019 году

- APT-атаки на промышленные компании в 2019 году

- Вымогатели и другое вредоносное ПО: основные события второго полугодия 2019

- Атаки программ-вымогателей

- Статистика по атакам вымогателей на промышленные предприятия

- Города и промышленные объекты под прицелом вымогателей

- Новые шифровальщики нацелены на нарушение работы промышленного ПО

- LockerGoga: актуальная информация

- WannaCry всё ещё жив

- GandCrab – Ransoware as a service в атаках на промышленные предприятия

- Индийская АЭС Куданкулам подверглась заражению вредоносным ПО

- Атака на промышленный концерн Rheinmetall

- Атака на ветряные и солнечные электростанции sPower

- Атаки новых вайперов на промышленные компании

- Атаки на Mitsubishi Electric

- Атаки программ-вымогателей

- Статистика за второе полугодие 2019

Атаки программ-вымогателей

В данном разделе представлена сводка по актуальным угрозам, связанным с активностью вредоносных программ-вымогателей (Trojan-Ransom) в отношении муниципальных структур, промышленных предприятий и объектов критической инфраструктуры.

Статистика по атакам вымогателей на промышленные предприятия

Во втором полугодии 2019 года мы провели детальный анализ данных о блокировании Trojan-Ransom и устранили ряд неточностей в классификации вредоносных объектов. Выявленные троянские программы и черви, ошибочно классифицированные как Trojan-Ransom в виду наличия схожих паттернов бинарного кода и/или поведения, были исключены из выборки, а данные представленные за прошлые периоды были пересчитаны с целью представить более точную оценку.

Всего во втором полугодии программы вымогатели были заблокированы на 0,61% компьютеров АСУ. По уточненным данным в первом полугодии этот показатель составил 0,76%.

По итогам 2019 года программы-вымогатели были заблокированы на 1,0% компьютеров АСУ.

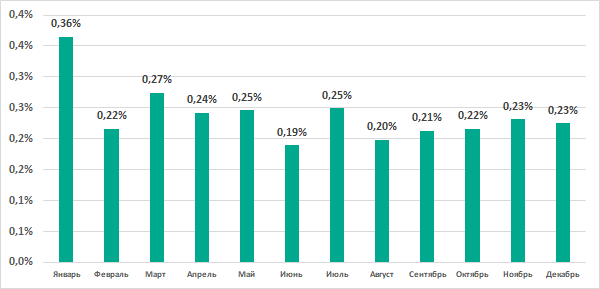

Данные за весь 2019 год по месяцам представлены ниже.

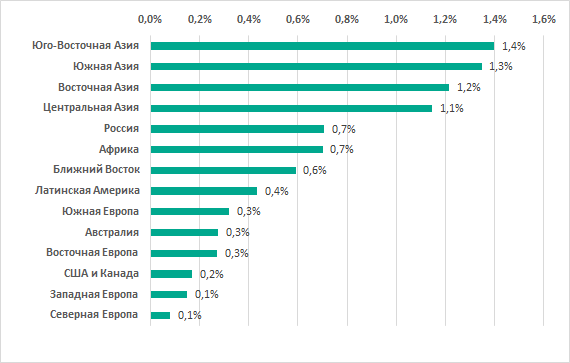

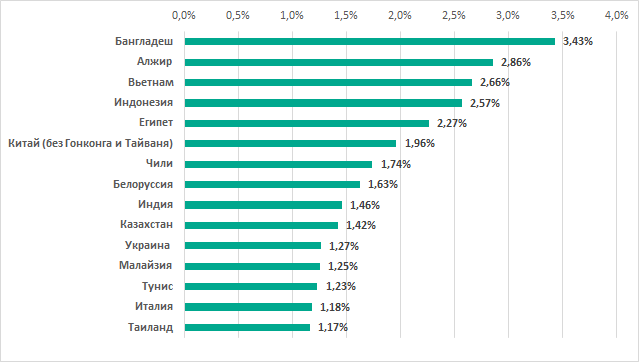

Наибольший процент компьютеров АСУ, на которых были заблокированы программы-вымогатели, во втором полугодии 2019 приходится на Азию.

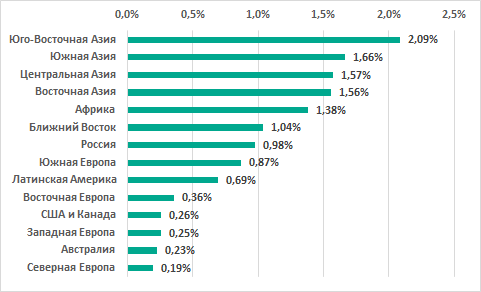

Регионы Азии заняли первые места и в рейтинге за весь 2019 год.

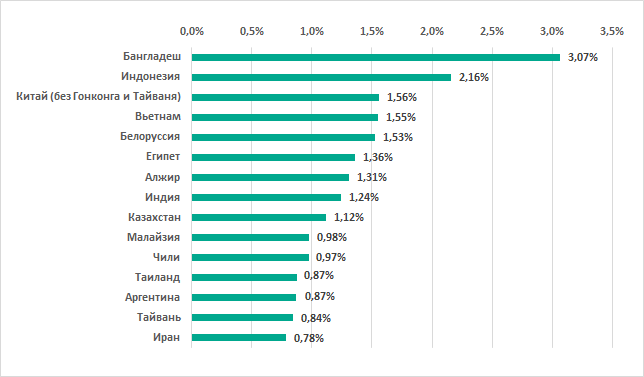

Однако в TOP 15 стран за второе полугодие 2019 вошли не только азиатские страны.

Отметим, что по итогам всего 2019 года в TOP 15 стран попали три страны из Европы: Италия, Украина и Белоруссия.

В России по итогам года процент компьютеров АСУ, на которых были заблокированы программы-вымогатели, составил 1,0%.

Города и промышленные объекты под прицелом вымогателей

На протяжении 2019 года по всему миру наблюдалась волна атак шифровальщиков. Жертвами этих атак в том числе стали различные организации критической инфраструктуры и промышленные компании. Значительно возросло количество атак вредоносных программ-вымогателей на объекты муниципальных служб. Согласно общедоступной статистике и заявлениям, отслеживаемым экспертами «Лаборатории Касперского», в 2019 году целями программ-вымогателей стали по меньшей мере 174 муниципальные структуры. По сравнению с прошлым годом этот показатель вырос приблизительно на 60%.

Ryuk

За наиболее громкими атаками шифровальщиков часто стояли операторы вредоносной программы Ryuk (вердикт Trojan-Ransom.Win32.Hermez). В течение 2019 года он постоянно появлялся в отчётах об инцидентах на различных крупных предприятиях и в муниципальных службах.

В качестве примера можно привести атаку на город Лэйк (Lake city) в штате Флорида, США. В результате действий вредоносной программы Ryuk работоспособность потеряли все серверы городских служб, за исключением полицейского и пожарного департаментов, которые имели выделенный сервер. Отключены оказались даже телефоны городских служб (такое возможно в тех случаях, когда используется IP-телефония). Сообщается, что городские службы производили резервное копирование своих систем, однако воспользоваться резервными копиями не удалось т.к. они были удалены атакующими. В результате, городские службы были вынуждены заплатить злоумышленникам 460 тысяч долларов США.

Мы напоминаем, что важно не только регулярно создавать резервные копии критически важных систем, но и выполнять другие мероприятия, направленные на обеспечение сохранности резервных копий. В частности, необходимо хранить резервные копии на отдельном сервере, права на доступ к которому с других систем позволяет только создание новых и чтение уже существующих резервных копий. Также необходимо регулярно проверять целостность резервных копий и следить за состоянием оборудования, отвечающего за их хранение.

В декабре 2019 года береговая охрана США выпустила информационный бюллетень об атаке вымогательского ПО Ryuk на объект, попадающий под действие закона США «О безопасности морских перевозок». Название объекта в уведомлении не сообщалось. Известно, что атака была совершена при помощи фишингового письма, а вредоносное ПО было загружено на систему, после того как сотрудник организации перешёл по вредоносной ссылке. Вредоносное ПО проникло в системы, которые контролируют передачу грузов, и зашифровало файлы, критически важные для технологических операций. В связи с этим все операции на пострадавшем объекте были приостановлены более чем на 30 часов. Также Ryuk отметился заражениями систем видеонаблюдения и систем контроля и управления доступом.

Кроме того, вредоносное ПО Ryuk нанесло ущерб пяти нефтегазовым объектам. Атаки не привели к остановке производства, но удаленный мониторинг промышленного оборудования был парализован на срок до 72 часов, что вынудило предприятия переключиться в ручной режим.

Абсолютное большинство атак с использованием Ryuk проходят по одной и той же схеме. На первом этапе жертва злоумышленников получает фишинговое письмо, содержащее документ с вредоносным макросом. Если жертва разрешает выполнение макроса, на машину загружается вредоносная программа TrickBot. Эта вредоносная программа позволяет злоумышленникам подключаться к зараженному компьютеру и исследовать сеть атакованной организации. Операторы TrickBot пытаются найти уязвимые системы, а также украсть учётные данные пользователей.

Злоумышленники стремятся проникнуть в системы, которые обеспечивают работу критически важных для атакованной организации сервисов. Именно на этих системах информация шифруется вредоносной программой Ryuk.

Ryuk использует криптостойкие алгоритмы шифрования и, к сожалению, расшифровка файлов без наличия закрытого ключа шифрования не представляется возможной. Однако всё же можно снизить риски потери доступа к данным, подготовившись к такой атаке, либо выявив её на начальном этапе. Наши рекомендации вы можете найти здесь.

RobinHood

Одной из наиболее громких атак шифровальщиков на муниципалитеты в 2019 году стало заражение систем города Балтимор, штат Мэрилэнд, США, вредоносной программой RobinHood (вердикт Trojan-Ransom.Win32.Robin). Несмотря на то, что IT-специалисты мэрии оперативно приняли меры (в том числе отключили все компьютеры и серверы, чтобы остановить распространение шифровальщика), зловред успел вывести из строя около 10 000 устройств, пострадали в том числе базы данных, относящиеся к муниципальным службам. В результате атаки часть городских служб была полностью парализована. Вскоре на сайте города появилось сообщение о том, что связаться с властями можно только по телефону.

По информации The New York Times, злоумышленники воспользовались эксплойтом EternalBlue уязвимости CVE-2017-0144 в сервисе SMB v1 ОС Microsoft Windows различных версий. Широкую известность EternalBlue получил благодаря другому шифровальщику – WannaCry, который вызвал серьезную эпидемию и заразил миллионы компьютеров в 2017 году.

Инцидент в Балтиморе иллюстрирует другую серьёзную проблему, которую мы видим как в муниципальных предприятиях, так и в системах промышленной инфраструктуры. Речь идёт об использовании устаревших версий операционных систем и другого программного обеспечения, содержащих критические уязвимости. В абсолютном большинстве случаев при атаках шифровальщиков злоумышленники используют известные уязвимости, для которых давно выпущено обновление безопасности. Например, обновление MS17-010, исправляющее уязвимость, которая эксплуатируется EternalBlue, было выпущено компанией Microsoft 14 марта 2017 года.

На промышленных предприятиях зачастую такая ситуация связана с тем, что системы имеют устаревшую аппаратную базу, что не позволяет выполнить обновление ПО. В свою очередь, замена таких систем требует значительных финансовых вложений. В таких случаях мы рекомендуем создавать надёжный сетевой периметр, чтобы затруднить злоумышленникам проникновение на уязвимые системы. Подробнее о техниках использования подобных уязвимостей злоумышленниками, а также о методах защиты от таких атак вы можете прочитать в нашей статье.

Sodinokibi (REvil)

В августе 2019 года системы сразу 22 городов штата Техас в США подверглись атакам с использованием шифровальщика Sodinokibi, также известного как REvil (вердикт Trojan.Win32.DelShad). Такая массовая атака стала возможной благодаря взлому сети провайдера удаленного управления услугами (Managed services providers, MSP). Согласно имеющимся данным, этим провайдером может являться компания CyrusOne. Скомпрометировав системы MSP, злоумышленники получили возможность удаленного доступа к системам муниципалитетов, которые являлись клиентами данного провайдера. В результате их файлы были зашифрованы, а часть социальных сервисов оказалась парализована. Согласно публичным заявлениям все города-жертвы атаки отказались платить деньги злоумышленникам за расшифровку файлов, однако сам процесс восстановления после инцидента занял несколько недель и потребовал значительных ресурсов, как человеческих, так и финансовых.

К сожалению, атаки с использованием систем подрядных организаций, а также поставщиков стороннего ПО перестают быть редкостью. При этом возможны совершенно разные сценарии. Злоумышленники могут атаковать делового партнёра потенциальной жертвы, чтобы похитить содержимое деловой переписки. Эта информация потом может быть использована, например, для создания фишинговых писем. В других случаях, например, как в описанном выше инциденте, могут быть использованы средства удаленного доступа, применяемые подрядчиком для обслуживания атакуемой организации. Наконец, могут быть скомпрометированы сами поставщики стороннего ПО, как было в случае с атаками шифровальщика ExPetr, который устанавливался на компьютер жертвы вместе с обновлением бухгалтерского ПО M.E.Doc.

Для снижения рисков возникновения подобных инцидентов необходимо контролировать подключения между сетью организации и сетями других предприятий (поставщиков, подрядчиков и т.д.). Особое внимание необходимо уделять контролю применения средств удаленного администрирования. Как правило, инциденты с атаками шифровальщиков на крупные предприятия развиваются продолжительное время, за которое злоумышленники производят обследование сети предприятия и выбирают системы для шифрования. Это означает, что команда по реагированию на инциденты информационной безопасности имеет все шансы пресечь деятельность преступников на ранней стадии. Выявлению таких инцидентов поможет практика предварительного согласования всех сеансов удаленных подключений со стороны подрядных организаций. Также рекомендуется тестировать все обновления прикладного ПО перед их установкой на критически важные системы.

Новые шифровальщики нацелены на нарушение работы промышленного ПО

Почему работа промышленного ПО под угрозой

Среди шифровальщиков, замеченных в атаках 2019 года, были обнаружены новые вредоносные программы MegaCortex и Snake, которые привлекли особое внимание экспертов из-за списков процессов, которые завершаются перед началом шифрования. Эти списки, помимо процессов антивирусных решений, серверов баз данных, браузеров, содержат также процессы, связанные с программным обеспечением систем промышленной автоматизации.

Первой подобной вредоносной программой стала MegaCortex, которая была обнаружена в середине 2019 года в атаках на корпоративных сектор. В течение года она активно развивалась, появлялись новые версии, обладающие дополнительной функциональностью. Используемый MegaCortex список процессов, завершаемых перед началом шифрования, содержит более 1000 наименований.

В середине декабря был обнаружен еще один шифровальщик, названный Snake (или EKANS). Snake также содержит список процессов, которые завершаются перед началом шифрования, при этом большая часть этого списка совпадает со списком из MegaCortex, включая специфичные для промышленных систем процессы.

Речь идёт о процессах, связанных с программным обеспечением систем промышленной автоматизации:

- General Electric Proficy data historian (клиентская и серверная части);

- General Electric Fanuc licensing server;

- Honeywell’s HMIWeb application;

- FLEXNet licensing server;

- Sentinel HASP license managers;

- ThingWorx Industrial Connectivity Suite;

- Различные процессы баз данных, используемые в различных Historian серверах.

Важно отметить, что никаких иных действий по отношению к процессам, кроме их завершения, обе вредоносные программы не совершали. То есть они не имеют возможности вводить команды или каким-либо образом манипулировать промышленными процессами. Однако сам факт завершения процессов, связанных со специфичным для промышленных систем программным обеспечением, может вызывать негативные киберфизические последствия. Наиболее вероятно, что завершение процессов приложений необходимы злоумышленникам для успешного шифрования баз данных, файлы которых могут использоваться и быть заблокированными для записи.

Появление сразу двух шифровальщиков, функциональность которых направлена в том числе на нарушение работы систем промышленной автоматизации, в очередной раз говорит о заинтересованности злоумышленников в проведении атак на промышленные предприятия. В случае аварийной остановки технологического процесса, возникшей из-за отказа системы, файлы которой были зашифрованы, организация может понести серьезные убытки, что с большой вероятностью заставит жертву такой атаки заплатить крупную сумму денег за расшифровку файлов.

Подробности атак

Мы полагаем, что атаки MegaCortex и Snake носят целевой характер, и наши предположения совпадают с мнениями других экспертов. Исходя из этого, можно предположить, что, как и в других подобных случаях, заражения производятся преимущественно вручную. Как правило, в качестве начального вектора атаки используется подбор аутентификационных данных к учетным записям сотрудников, имеющих удаленный доступ посредством RDP.

Получив удаленное управление первой системой, злоумышленники обычно используют утилиту Mimikatz или её аналоги, что позволяет преступникам украсть данные учетных записей, при помощи которых выполнялся вход на зараженную систему. Собирая всё больше учетных данных, злоумышленники получают возможность проникнуть на большее количество систем, пока не добираются до компьютера, на котором использовалась учетная запись, имеющая права доменного администратора.

Выводы о таком характере распространения описываемых вредоносных программ косвенно подтверждаются тем фактом, что в атаках MegaCortex злоумышленникам удалось скомпрометировать контроллер домена атакованной организации, предположительно, воспользовавшись ранее украденными аутентификационными данными.

Сам процесс шифрования файлов в MegaCortex и Snake является стандартным и не имеет принципиальных отличий от других вредоносных программ этого класса.

Примечательно, что в атаках MegaCortex, исполняемые файлы вредоносной программы имели действительные цифровые подписи. Первая подпись была выдана на имя компании Mursa Pty Ltd., а вторая принадлежала компании ABADAN PIZZA Ltd. Наиболее вероятно, что преступная группировка, стоящая за MegaCortex, либо самостоятельно выкрала цифровые подписи у этих организаций, либо приобрела их на чёрном рынке у других злоумышленников.

В последних версиях MegaCortex злоумышленники не только требуют выкуп за расшифровку файлов, но и угрожают опубликовать конфиденциальные данные жертвы в случае отказа от уплаты выкупа.

Интересной особенностью Snake является возможность злоумышленника настроить вредоносную программу таким образом, чтобы шифрование файлов началось в определённый момент времени, например, в нерабочие часы организации, когда на месте может не быть специалистов по информационной безопасности или IT администраторов. Это может замедлить и усложнить реакцию на инцидент со стороны организации-жертвы.

Связь с другими атаками

Как уже было сказано, большая часть списка процессов, используемого в Snake (включая специфичные для промышленных систем процессы), совпадает с аналогичным списком из MegaCortex, что породило теории о связи между двумя этими шифровальщиками. Мы считаем, что совпадение списков не является достаточным основанием для таких выводов, поскольку вредоносная программа MegaCortex была проанализирована до появления Snake, и у создателей Snake была возможность получить список процессов из открытых источников. При этом других технических улик, указывающих на связь между двумя вымогателями, не обнаружено.

По завершении шифрования Snake оставляет сообщение с инструкциями и требует связаться с операторами по почте, используя для этого адрес bapcocrypt@ctemplar.com. В связи с этим существует предположение, что одной из главных целей атак Snake была нефтегазовая компания BAPCO, которая незадолго до обнаружения Snake пострадала от атаки вайпера Dustman. К тому же, согласно публичной информации, компания BAPCO использует оборудование General Electric, а процессы программного обеспечения General Electric содержатся в списке завершаемых процессов MegaCortex и Snake.

Однако нет никаких технических улик, позволяющих связать Snake и Dustman, а тот факт, что предположительно было атаковано одно и то же предприятие, является недостаточным для подобных выводов. Версию о том, что эти атаки связаны, опровергает также разная направленность вредоносных программ: если Dustman является вайпером, т.е. стремится уничтожить данные жертвы, то Snake имеет техническую возможность расшифровки файлов.

Согласно имеющимся данным, вымогатель Snake не связан с деятельностью преступной группировки Snake, также известной под именем Turla – совпадение имён является случайным.

Таким образом, в настоящий момент нет достаточных доказательств, позволяющих сделать вывод о принадлежности вредоносных программ MegaCortex и Snake определённым преступным группировкам.

LockerGoga: актуальная информация

В предыдущем отчёте мы рассказывали об атаках шифровальщика LockerGoga на промышленные предприятия. В числе его жертв оказались норвежская металлургическая компания Norsk Hydro, французская консалтинговая компания Altran Technologies, а также две американские химические компании Hexion и Momentive.

Последствия атаки на Norsk Hydro были значительными: cогласно официальному заявлению на сайте компании общий финансовый ущерб от атаки составил около 550–650 миллионов норвежских крон (приблизительно 60,5–71,5 миллиона долларов).

Во втором полугодии атаки шифровальщика LockerGoga продолжились. В декабре 2019 года Федеральное Бюро Расследований США выпустило предупреждение об опасности атак шифровальщиков MegaCortex и LockerGoga. Согласно этому предупреждению, для проникновения в системы злоумышленники используют фишинговые письма, SQL инъекции, украденные аутентификационные данные, а также эксплуатируют уязвимости.

В марте 2020 года история с атакой на Norsk Hydro получила неожиданное продолжение. Компания Dragos выпустила отчёт, в котором выразила сомнения, что операторы LockerGoga хотели зашифровать файлы с целью получения выкупа. Согласно отчёту, целью злоумышленников было не шифрование, а уничтожение файлов.

Об этом свидетельствует дополнительная функциональность, которую имел образец вредоносной программы LockerGoga, использованный в ходе атаки на Norsk Hydro. После шифрования вредоносная программа сменила пароли учетных записей пользователей на одно и то же зашифрованное значение, системная сетевая карта была отключена (по-видимому, для предотвращения авторизации других учетных записей через запрос к контроллеру домена), был выполнен выход из системы.

В этой ситуации пользователи были неспособны даже прочитать требование выкупа, которое вредоносная программа оставила на жестком диске и, следовательно, связаться с преступниками для обсуждения условий восстановления доступа к файлам. Все это препятствовало монетизации атаки.

По мнению экспертов Dragos, за созданием вредоносных программ LockerGoga и Ryuk стоит одна и та же преступная группировка, называемая FIN6 (согласно классификации FireEye). По их же мнению, атака на Norsk Hydro могла быть спонсирована правительством другой страны. В качестве аргумента приводится тот факт, что в это же время были атакованы и другие объекты, находящиеся в Норвегии, однако инциденты удалось своевременно выявить благодаря быстрому обмену информацией между Norsk Hydro и государственными органами.

Это не первый случай, когда вредоносные программы для уничтожения данных маскируются под вымогателей. В 2017 году эксперты «Лаборатории Касперского» обнаружили отсутствие технической возможности расшифровки систем, зараженных вредоносной программой ExPetr.

WannaCry всё ещё жив

Прошло почти три года после эпидемии вредоносной программы WannaCry, когда были заражены системы в 150 странах мира, а ущерб составил 1 млрд долларов США. Жертвами эпидемии стали в том числе компании, занимающиеся различными видами производства, нефтеперерабатывающие заводы, объекты городской инфраструктуры и распределительной энергосети.

В одной из наших публикаций мы подробно рассказывали о том, как происходит заражение сетей промышленных предприятий червём WannaCry, и какие меры необходимо предпринять для защиты.

Согласно нашей статистике, среди всех пользователей продуктов «Лаборатории Касперского», подвергшихся атакам троянских программ-вымогателей в 2019 году, более 23% были атакованы именно вредоносной программой WannaCry (вердикт Trojan-Ransom.Win32.Wanna). Что касается промышленных организаций, то за 2019 год доля пользователей, атакованных WannaCry, среди всех пользователей, атакованных вымогателями, превышает 35%. Оба эти показателя говорят о том, что WannaCry продолжает распространяется по сети Интернет и по-прежнему представляет серьезную угрозу, в том числе для систем промышленной автоматизации.

Отметим, что в большинстве случаев это означает, что атакованная система не имела установленного обновления безопасности MS17-010, что позволило WannaCry успешно проэксплуатировать уязвимость в сервисе SMB v1. Однако вредоносный код не был запущен, т.к. был заблокирован продуктом Kaspersky.

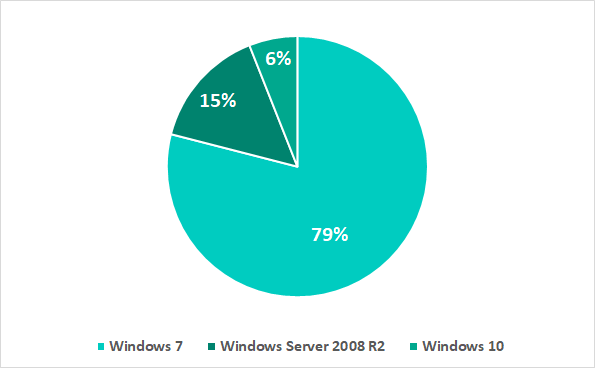

Ниже приведена информация о версиях операционных систем, используемых на компьютерах АСУ, атакованных WannaCry:

Как видим, подавляющее большинство составляют системы, работающие под управлением Windows 7 (79%) и Windows Server 2008 R2 (15%). Расширенная поддержка этих продуктов была прекращена в январе 2020 года. Это вызывает особое опасение, поскольку обновления для таких операционных систем выпускаются только в экстренных случаях.

GandCrab – Ransoware as a service в атаках на промышленные предприятия

GandCrab (вердикт Trojan-Ransom.Win32.GandCrypt) – известная вредоносная программа шифровальщик, создатели которой использовали бизнес-модель RaaS (Ransomware-as-a-Service). Через веб-портал различные преступные группировки приобретали доступ к вымогателю у создателей GandCrab, а затем самостоятельно распространяли шифровальщик. Сервис также обеспечивал возможность оплаты выкупа.

В 2019 году правоохранительные органы ряда стран совместно с антивирусными компаниями провели комплекс мероприятий, направленных на борьбу с GandCrab. В результате была создана полноценная утилита для расшифровки зашифрованных данных, успешно справляющаяся со всеми версиями GandCrab вплоть до 5.1. Однако последняя версия шифровальщика имеет номер 5.2. Она использует криптостойкие алгоритмы RSA и AES, что делает невозможным расшифровку файлов без наличия приватного ключа.

Летом 2019 года создатели GandCrab объявили о закрытии «сервиса». Несмотря на это атаки с применением GandCrab фиксируются по сей день. Атакам подвергаются предприятия, относящиеся к различным секторам экономики. Поскольку механизмы оплаты выкупа не работают, в случае заражения последней версией шифровальщика (5.2) невозможно даже заплатить выкуп для расшифровки, что делает этот шифровальщик, по сути, вайпером.

Подробности атак

В настоящий момент наблюдается два сценария заражения систем, в обоих случаях атака начинается с фишинговых писем, текст которых написан на языке, соответствующем стране, в которой работает атакуемая организация.

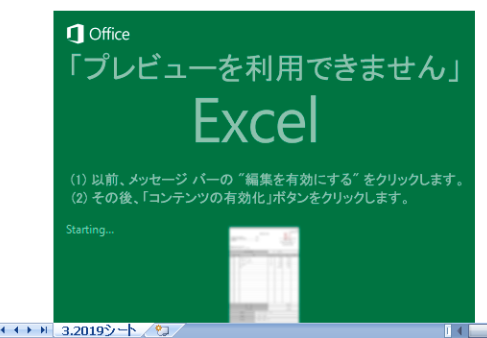

Дальше сценарий атаки различается в зависимости от типа прикреплённого вложения. В одних случаях злоумышленники используют Excel документ, содержащий обфусцированный VBA макрос, который загружает исполняемый файл GandCrab с сервера злоумышленников и запускает его.

После открытия документа пользователь видит сообщение с просьбой включить исполнение содержимого документа. Если пользователь согласится это сделать, вредоносный макрос будет выполнен.

В других случаях исполняемый файл GandCrab прикреплён к письму как вложение. Чаще всего злоумышленники помещают в название файла двойное расширение, например, .doc.exe или .pdf.exe. Данная техника позволяет ввести пользователя в заблуждение, т.к. по умолчанию в ОС Windows отключено отображение расширений известных типов файлов, и на системе с настройками «По умолчанию» видимая пользователю часть имени файла будет заканчиваться на .doc или .pdf, соответственно. В совокупности со сменой иконки приложения это позволяет убедить пользователя в том, что перед ним документ, а не исполняемый файл.

До середины 2019 года фиксировались и заражения систем шифровальщиком GandCrab при помощи подбора аутентификационных данных к учетным записям пользователей для последующего подключения к атакуемой системе через RDP и запуска шифровальщика «вручную». Сейчас этот вектор является актуальным для других шифровальщиков.

После запуска исполняемый файл GandCrab использует уязвимость CVE-2018-8120. Данная уязвимость содержится в компоненте операционной системы Win32k и заключается в неправильной обработке объектов в памяти. Также, чтобы усложнить восстановление доступа к информации, вредоносная программа удаляет все теневые копии Windows.

Ниже представлена общая схема проведения атак с использованием шифровальщика GandCrab:

Индийская АЭС Куданкулам подверглась заражению вредоносным ПО

В сентябре 2019 года появилась информация о том, что на Индийской АЭС Куданкулам обнаружено вредоносное ПО. Позднее, 30 октября, Ядерная энергетическая корпорация Индии (Nuclear Power Corporation of India Ltd, NPCIL) подтвердила, что 4 сентября компьютер в административной сети АЭС Куданкулам подвергся заражению. Вредоносное ПО было обнаружено лишь на одном компьютере, промышленные системы АЭС не пострадали.

По данным проведенного расследования наиболее вероятным способом заражения была фишинговая атака через зараженный веб-сайт или фишинговое письмо.

Некоторые исследователи считают, что компьютер в административной сети АЭС Куданкулам подвергся заражению вредоносной программы Dtrack, которая позволяет злоумышленникам собирать и отправлять злоумышленникам информацию с компьютера жертвы.

Один из найденных образцов этой вредоносной программы содержал в себе учетные данные и IP-адреса внутренней сети АЭС Куданкулам. Исходя из этого, было высказано предположение, что Индийская АЭС подверглась целенаправленной атаке.

Атака на промышленный концерн Rheinmetall

24 сентября 2019 года ИТ-инфраструктура заводов Rheinmetall Automotive, принадлежащих крупному немецкому концерну Rheinmetall Group, пострадала от атак вредоносного ПО в Бразилии, Мексике и США.

Атаки вызвали значительные сбои в производственных процессах этих заводов. Инфраструктура других подразделений и компаний группы Rheinmetall не пострадала.

По оценкам компании, устранение последствий заражения и восстановление нормального функционирования систем должно было занять примерно 2-4 недели, ожидаемые убытки составляли €3 млн — €4 млн в неделю.

Атака на ветряные и солнечные электростанции sPower

В сентябре 2019 года стало известно о кибератаке на электроэнергетический объект на западе США, которая вызвала временные перебои в работе электрических систем.

Позднее появилась информация о том, что жертвами этой атаки стали ветряные и солнечные электростанции компании Sustainable Power Group (sPower) в Вайоминге и Калифорнии, а также круглосуточный центр управления и штаб-квартира компании в Юте.

По данным Национальной лаборатории энергетических технологий США, на нескольких площадках производства электроэнергии, принадлежащих sPower, периодически возникали сбои в работе брандмауэра в течение примерно 10 часов с 9:12 до 18:57 5 марта 2019 года. Эти брандмауэры контролировали связь между центром управления и несколькими удаленными солнечными и ветряными электростанциями.

Расследование инцидента показало, что межсетевые экраны Cisco периодически перезагружались и становились недоступными в течение примерно 5 минут при каждой перезагрузке. Это, в свою очередь, нарушило связь между центром управления и устройствами, расположенными на удаленных объектах генерации. В результате операторы электросетей временно потеряли данные об устройствах на объектах генерации. Однако эти разорванные соединения не повлияли на выработку электроэнергии и не привели к отключениям электричества у потребителей.

Согласно отчету Североамериканской корпорации по надежности электроэнергии (NERC), перезагрузка брандмауэров произошла в результате атаки с использованием известной на момент атаки уязвимости в веб-интерфейсе брандмауэра. Некоторые исследователи считают, что речь идет об уязвимости отказа в обслуживании веб-служб Cisco Adaptive Security Appliance (ASA) (CVE-2018-0296).

Атаки новых вайперов на промышленные компании

29 декабря 2019 года Бахрейнская национальная нефтяная компания Bapco стала жертвой атаки вредоносного ПО Dustman. По данным Национального управления кибербезопасности Саудовской Аравии (National Cybersecurity Authority, NCA) атака не привела к серьезным последствиям. От заражения вредоносного ПО пострадала только часть компьютеров в сети Bapco, и компания смогла продолжить свою работу.

Dustman относится к вредоносным программам типа вайпер (стиратель, уничтожающий данные на диске компьютера-жертвы) и предназначена для удаления данных на зараженных компьютерах. По результатам анализа вредоносного ПО было установлено, что Dustman представляет собой обновленную и улучшенную версию вайпера ZeroCleare, обнаруженного ранее. ZeroCleare использовался в целевых атаках на организации в сфере энергетики и промышленности на Ближнем Востоке и имеет некоторое сходство с вредоносным ПО Shamoon.

Атаки на Mitsubishi Electric

В январе 2020 года компания Mitsubishi Electric сообщила об инциденте, который произошел 28 июня 2019 года. В результате кибератаки злоумышленники получили доступ к внутренним системам и сетям около 14 подразделений компании в Японии, Китае, России и других странах.

Атака была обнаружена после того, как сотрудники Mitsubishi Electric заметили подозрительную активность на одном из серверов компании. Анализ активности показал, что информация из сети собиралась на одном компьютере и затем пересылалась во вне. По имеющимся данным, такая передача осуществлялась несколько раз.

В результате атаки были скомпрометированы как минимум 120 компьютеров и серверов в Японии и за ее пределами и украдены различные данные, включая конфиденциальную информацию. Согласно официальному пресс-релизу компании общий объем украденных данных оценивается примерно в 200 Мб.

Атаку на Mitsubishi Electric связывают с деятельностью преступной группы Tick (другие названия — The Bald Knight, BronzeButler, ShadowWali), а также группировки BlackTech (также известна как CopperTurtle, PLEAD).

Согласно информации из СМИ, несанкционированный доступ начался со взлома учетной записи одного из сотрудников филиала в Китае, и затем атака распространилась на подразделения в Японии. Несанкционированный доступ был осуществлен с использованием 0-day уязвимости в антивирусной системе, название которой не раскрывалось.

Скорее всего злоумышленники эксплуатировали уязвимость обхода каталога CVE-2019-18187 в решении Trend Micro OfficeScan (новое название Apex One). Эта уязвимость позволяет загрузку произвольных файлов и, как результат, удаленное выполнение кода (RCE). В октябре 2019 года компания Trend Micro исправила проблему и предупредила, что киберпреступники уже эксплуатируют ее в атаках.

Также существуют предположения, что атаке 2019 года предшествовала атака группировки Black Tech во второй половине 2017 года, которая также была осуществлена через филиал в Китае.

После сообщения об атаке 2019 года, также появилась информация, что за последние 10 лет на компанию Mitsubishi Electric в разное время было совершено несколько атак. Среди преступных групп, которые могут стоять за этими атаками, помимо группировок Tick и Black Tech, называются Aurora Panda (APT 17) и Stone Panda (APT10, Cloud Hopper).